65.Vulnhub靶机渗透之环境搭建及JIS-CTF入门和蚁剑提权示例(一)1

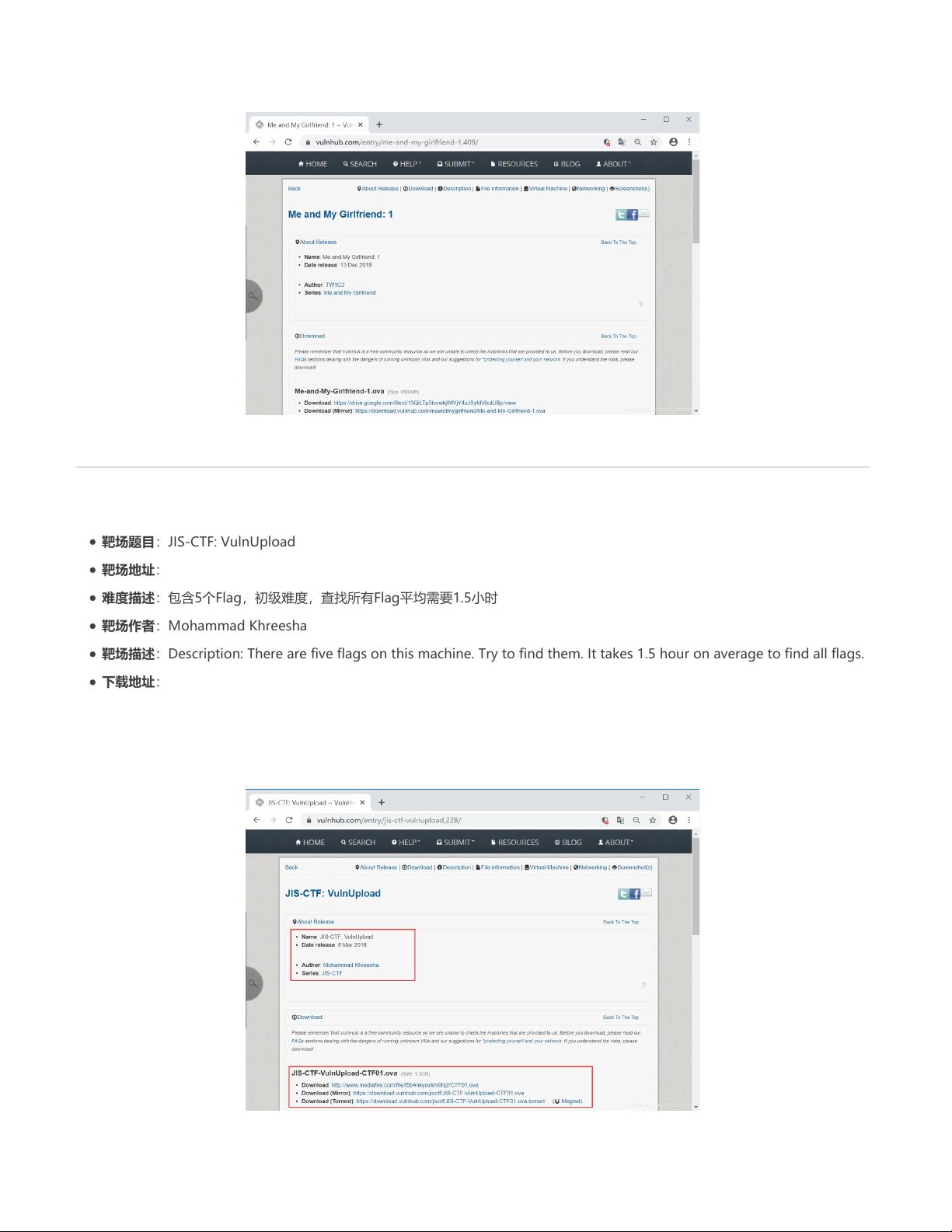

【网络安全自学篇】六十五.Vulnhub靶机渗透之环境搭建及JIS-CTF入门和蚁剑提权示例(一)1 本文主要讲述了网络安全中的靶机渗透技术,特别是通过Vulnhub平台进行环境搭建和JIS-CTF挑战。Vulnhub是一个提供虚拟机镜像的平台,这些镜像设计成有各种安全漏洞,用于网络安全爱好者进行实战练习和提升技能。作者强调反对非法活动,并鼓励学习安全原理以做好防御。 环境搭建是渗透测试的第一步。Vulnhub靶机通常需要在虚拟化环境中运行,如VirtualBox或VMware。读者需要下载靶机镜像,然后按照虚拟机软件的步骤导入并设置网络模式,一般选择NAT或桥接模式以确保靶机可以访问互联网。 接下来,JIS-CTF是一个安全竞赛,其中包含多个挑战,需要通过信息收集、漏洞挖掘和利用来解决。作者提到了几个常用的工具,如Nmap用于网络扫描,Dirb用于发现Web目录,以及中国蚁剑(AntSword)作为一个Web管理工具,常用于提权和远程控制。 在渗透过程中,信息收集至关重要。通过Nmap,可以探测目标系统的开放端口和服务,识别潜在的漏洞。Dirb则帮助发现隐藏的Web目录,这可能包含敏感信息或者未授权的入口。中国蚁剑则用于上传木马、执行命令和提权,例如,作者提到的“一句话木马”是Web渗透中常用的一种技巧,可以用来获得远程命令执行的能力。 提权是渗透测试中的关键环节。在文中,作者提到了蚁剑的使用来提升权限,这通常涉及到寻找系统中的漏洞,如不安全的配置、权限设置或软件缺陷。此外,sudo提权也是常见的手段,通过滥用sudo权限可以进一步控制系统。 数据库的访问也是渗透测试的一部分。在获取了足够的权限后,攻击者可能尝试获取数据库中的敏感数据,例如SQL注入,这可以通过与数据库交互来实现。 本文提供了一个基础的Web渗透教程,涵盖了环境搭建、信息收集、漏洞利用和权限提升等多个方面。通过这样的学习,读者可以了解网络安全的基本概念和技术,为后续深入研究打下基础。作者提醒,网络安全的学习应以合法和道德的方式进行,旨在提高防御能力,共同维护网络的绿色环境。

剩余25页未读,继续阅读

beloved88882024-03-20找了很久的资源,好用。

beloved88882024-03-20找了很久的资源,好用。

- 粉丝: 29

- 资源: 303

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

信息提交成功

信息提交成功