没有合适的资源?快使用搜索试试~ 我知道了~

资源推荐

资源详情

资源评论

-1-

CHX-I Documentation

Introduction 介绍

In its default configuration the packet/payload filter does not impose any security restrictions on

any type of traffic.

默认配置下,包过滤器和负载过滤器没有任何规则,可以允许任何数据包通过。

The CHX suite of tools is not a personal firewall and should not be used by those expecting

out-of-the box security configurations or unfamiliar with TCP/IP networking and IP security in general.

Several configuration templates are provided to assist first time users in grasping CHX-I filtering

concepts. These templates can be obtained in the idrci.net download area.

CHX 不是防火墙软件,如果你对 TCP/IP 协议和 IP 安全方面的知识不了解,而且希望

CHX 是傻瓜型的防火墙—经过简单配置就可以使用—的话,那我们建议你还是不要使用

CHX 了。我们在 idrci.net 网站的下载中心提供了几个配置模板,初学者可以通过研究这些

模板来搞清 CHX-I 的过滤思想。

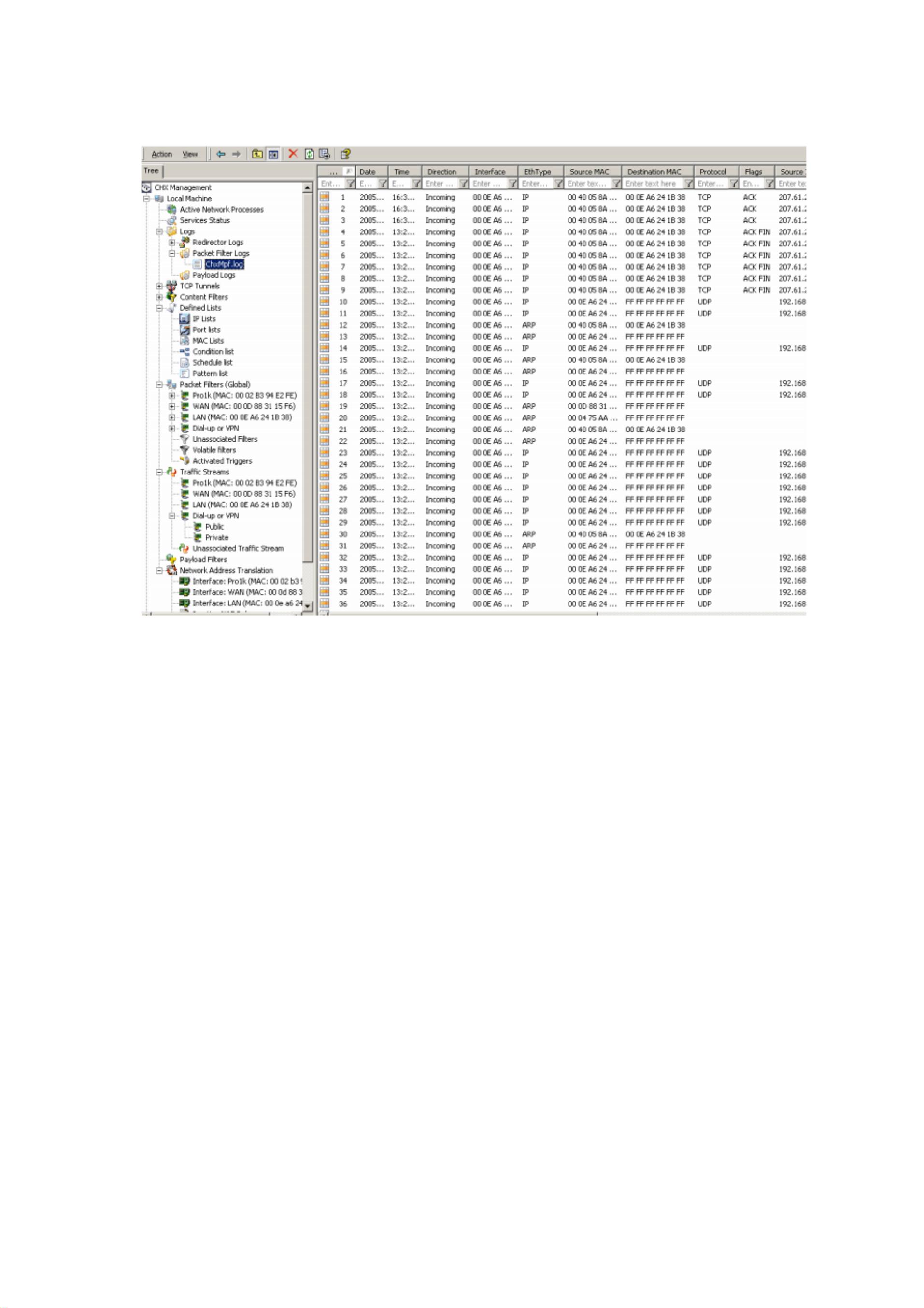

First time users are encouraged to make extensive use of the available logging features (and the

GoTo Related Filter feature) when debugging their CHX IP security policies.

首次使用 CHX 的用户,在编辑和调试自己的 IP 过滤策略之前,建议您认真研究一下

CHX 的日志(利用日志的跳转功能,查找对应的过滤器规则,并研究他)。

The packet filter cannot facilitate address/port translation in gateway environments. The CHX-I

NAT module was designed to provide this functionality as either a stand alone or add-on to the packet

filter management console.

对于通过在网关模式下上网的用户要注意:包过滤器没有地址 /端口转换功能。但是,

CHX-I 的 NAT 模块可以完成这个功能,而且不管是单独使用该模块,还是把它添加到包过

滤器的管理单元内。

The payload filter extends the functionality of the packet filter by inspecting and editing

TCP/UDP/ICMP data. The payload filter can trigger permissive or prohibitive packet filter rules as

-2-

well as other payload rules (chained payload rule sets).

负载过滤器负责检查和编辑 TCP/UDP/ICMP 数据,从而扩展了包过滤器的功能。一个

负载过滤器规则能够触发其他负载过滤器规则 (可设置成链式过滤器规则) ,也能触发包过

滤器规则,从而达到禁止或允许数据包通过的目的。

The CHX suite of network and security tools can be deployed on gateways (e.g. bridge, router,

NAT) or distributed on servers/workstations.

CHX 网络和安全软件包可以被配置在网关模式下(如:桥接、路由、 NAT 模式),也

可以在服务器 /工作站上使用。

Upgrades From 2.x Notes

General upgrade(from 2.x) notes: 升级到 3.0 的注意事项:

- prior to installing CHX 3.0 please un-install any previous versions of the packet filter.

- 请先卸载原来版本的包过滤器,再直接安装 CHX3.0即可

- you can import 2.x filter sets (.sfd or .cff files)

- 可以直接把 2.x 版的过滤规则导入到 3.0 中(从 2.x 中导出的 *.sfd 或者 *.cff 文件)

- If Allow or Deny All was used in the previous version's policies then an additional packet

filter rule MUST be added allowing ARP traffic.

- 如果 Allow All 或者 Deny All 这两个规则在早期版本中被使用了,那么在 3.0 中,

必须增加一个 allow ARP 的过滤规则。

- A Dial-up or VPN node was created with a public node for dial-up interfaces (e.g.

modems) and a private node for VPN

- 通过拨号上网的用户, CHX将创建一个 public node ,对于 VPN为 private node 。

- The CHX RMC is now part of the main management console

- CHX 的 RMC现在是主管理单元的一部分

Packet Filter Module Overview 包过滤器模块总览

The Packet Filter module offers a simple, flexible, high performance IP filtering mechanism. The

CHX stateful implementation is fully documented and all internal state table details can be viewed via

the CHX State Table application.

包过滤器模块提供了一个简单、灵活、高性能的 IP 过滤机制。 CHX可以完整记录运行

状态,并且所有运行状态的细节可以通过 CHX的状态表程序 (CHX State Table application )

来查看。

-3-

Must Read 必读

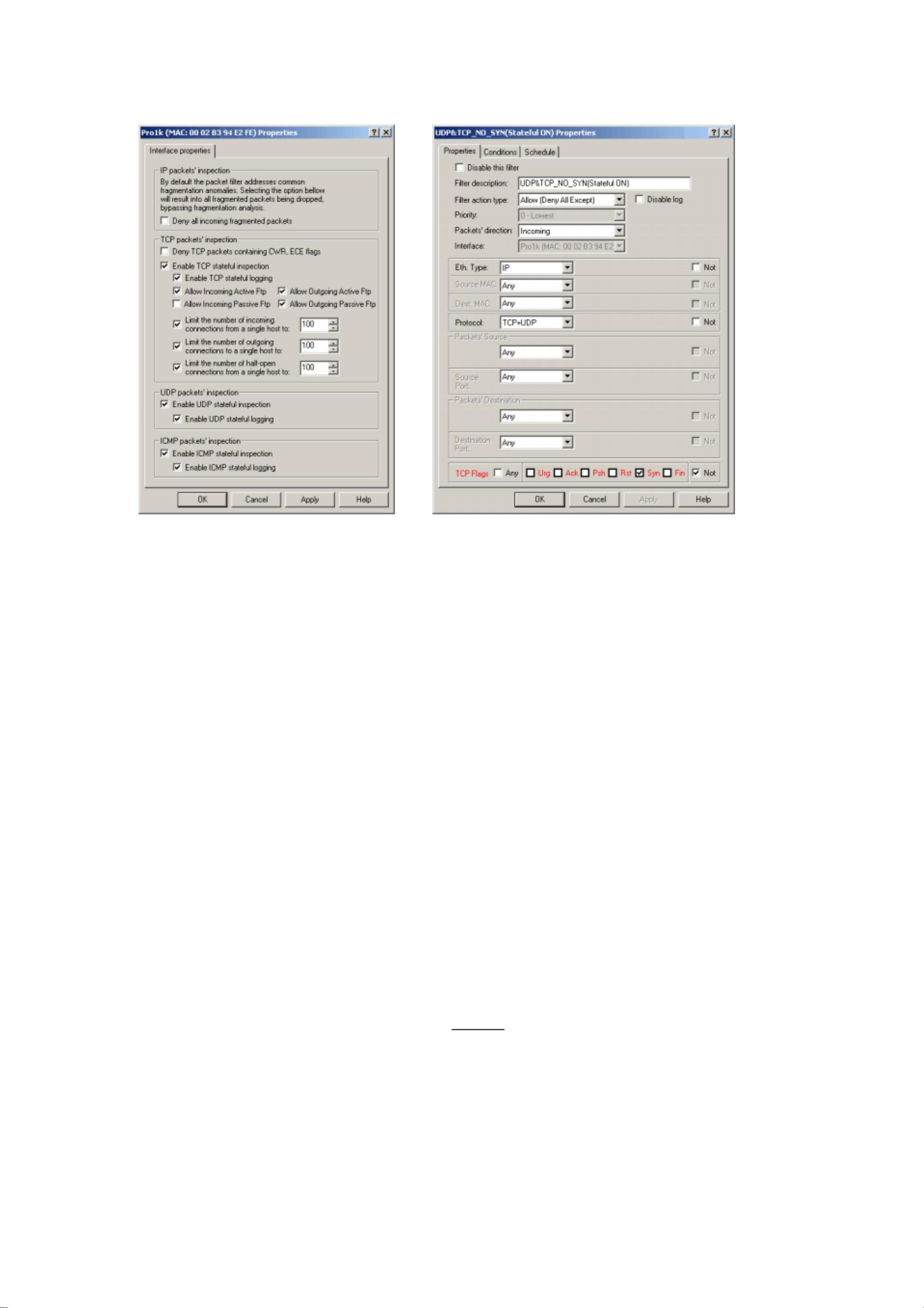

Several rules of thumb that should be understood when creating packet filter policies:

几则在创建过滤策略时需要注意理解的概念

1. All traffic is first checked against static packet filter rules. If allowed - the traffic is then analyzed by

the stateful inspection engine provided the state analysis options are enabled.

1. 所有的数据首先要被静态包过滤规则检测。 如果设置成 “允许”,且状态分析选项被打开,

那么 CHX的“状态检测引擎” SPI 就会对数据包进行分析。

2. "Allow" rules are Prohibitive. This means anything not specified in the Allow rules is automatically

dropped.

2. 默认情况下“ Allow ”规则是被禁止的。这就意味着,任何未在“ Allow ”规则内指定的

数据包都将被丢弃。

3. If the UDP "pseudo-stateful" option is enabled a Force Allow must be used when running UDP

servers (e.g. DNS).

3. 如果 UDP 的“伪状态”选项被打开, 而且你的机器上需要运行 UDP协议的服务器软件 (如:

DNS服务器软件) ,那么,你必须建立一条“强制允许”的规则,否则你的 UDP服务器将

不能正常运行。

4. If the ICMP "pseudo-stateful" option is enabled a Force Allow must be used when unsolicited ICMP

traffic is allowed.

4、如果 ICMP的“伪状态”选项被打开,而且你需要允许任意 ICMP通信,那么你也需要建

立一条“强制允许”的规则。

5. A Force Allow acts as a trump card only within the same priority context.

5、“强制允许” 规则在相同优先级的情况下是张王牌 (可以破例, 可以打破前面的禁止规则) 。

6. With no static rules loaded TCP stateful inspection and UDP/ICMP pseudo state analysis is

performed (if the state options are enabled)

6、如果没有静态规则,那么 CHX将调用 TCP状态检测( SPI)和 UDP/ICMP伪状态分析(如

果状态分析选项被打开的话)

7. TCP stateful inspection does not prevent new TCP sessions from being created.

7、TCP状态检测并不能够阻止创建新的 TCP会话。

-4-

8. UDP/ICMP pseudo-states will discard "unsolicited" UDP/ICMP datagrams.

8、UDP/ICMP伪状态下,会丢弃未经许可的 UDP/ICMP数据报。

9. Any datagram discarded by the packet filter driver will have a corresponding entry in the log

files(unless logging is explicitly disabled).

9、任意被包过滤器规则丢弃的数据报,在日志中都有相应的记载(除非日志功能被关闭)

Packet Filter Basics 包过滤基础知识

Generally speaking there are two approaches when defining an IP filter policy for a host or

network:

通常情况下,为主机或者网络定义的 IP 过滤策略,只有两种处理办法:

PROHIBITIVE - That which is not expressly allowed is prohibited

禁止 -没有明确指出“允许”的,就被禁止

PERMISSIVE - That which is not expressly prohibited is allowed

允许 -没有明确指出“禁止”的,就被允许。

The CHX Packet Filter architecture incorporates four "Actions" that can be performed

within the same priority level:

在相同优先级下, CHX 包过滤体系对数据包有 4 种可能的处理行为:

1. Allow 允许

2. Deny 丢弃

3. Force Allow 强制允许

4. Log Only 仅记录

The Following holds true within the same priority context:

1) If only one or more Allow-rules are used, all the rest is prohibited.

2) If only one or more Deny-rules are used, all the rest is allowed.

3) If there are Allow-rules and Deny-rules, all traffic NOT specified in the Allow rules is

dropped as well as traffic specified in the Deny rules. (Deny rules can overlap a space

permitted by an Allow rule).

4) To allow something or part of something which has been prohibited by an Allow or

Deny-rule, a Force-Allow-rule must be used.

在相同优先级下,以下结论正确:

1)如果仅有 1 个或多个“允许”规则起作用,那么其他所有行为都是禁止的

2)如果仅有 1 个或多个“禁止”规则起作用,那么其他所有行为都是允许的

3)如果既有“允许”规则也有“禁止”规则,所有没在“允许”规则里面定义的数据

包都会被丢弃,就像在“禁止”规则里面定义一样(“禁止”规则可以覆盖“允许”

规则)。

4)对于某个已经被“禁止”规则禁止的数据包,如果想允许其通过或者部分允许通过,

可以通过设定“强制允许”规则来达到目的。

There are two possible approaches when defining prohibitive rule sets :

有 2 种可行的方法来定义“禁止”规则:

a) Enter a Deny ALL rule then specify permitted traffic with Force Allow rules.

OR

b) Define permitted traffic with a combination of Allow rules. (everything not specified in

the Allow rules will be Blocked)

a) 建立一条“禁止所有”的规则,然后用“强制允许”规则来排除某些特定的数据包。

或者

b) 在“允许” 规则中允许特定的数据通过。 ( 没在“允许” 规则中定义的, 全部被禁止 )

-5-

Permissive policies should be avoided in general, but they are accomplished by making

exclusive use of Deny filters.

一般来说,最好不要用允许策略,而是在禁止规则里排除。

Filter Priorities 过滤器属性

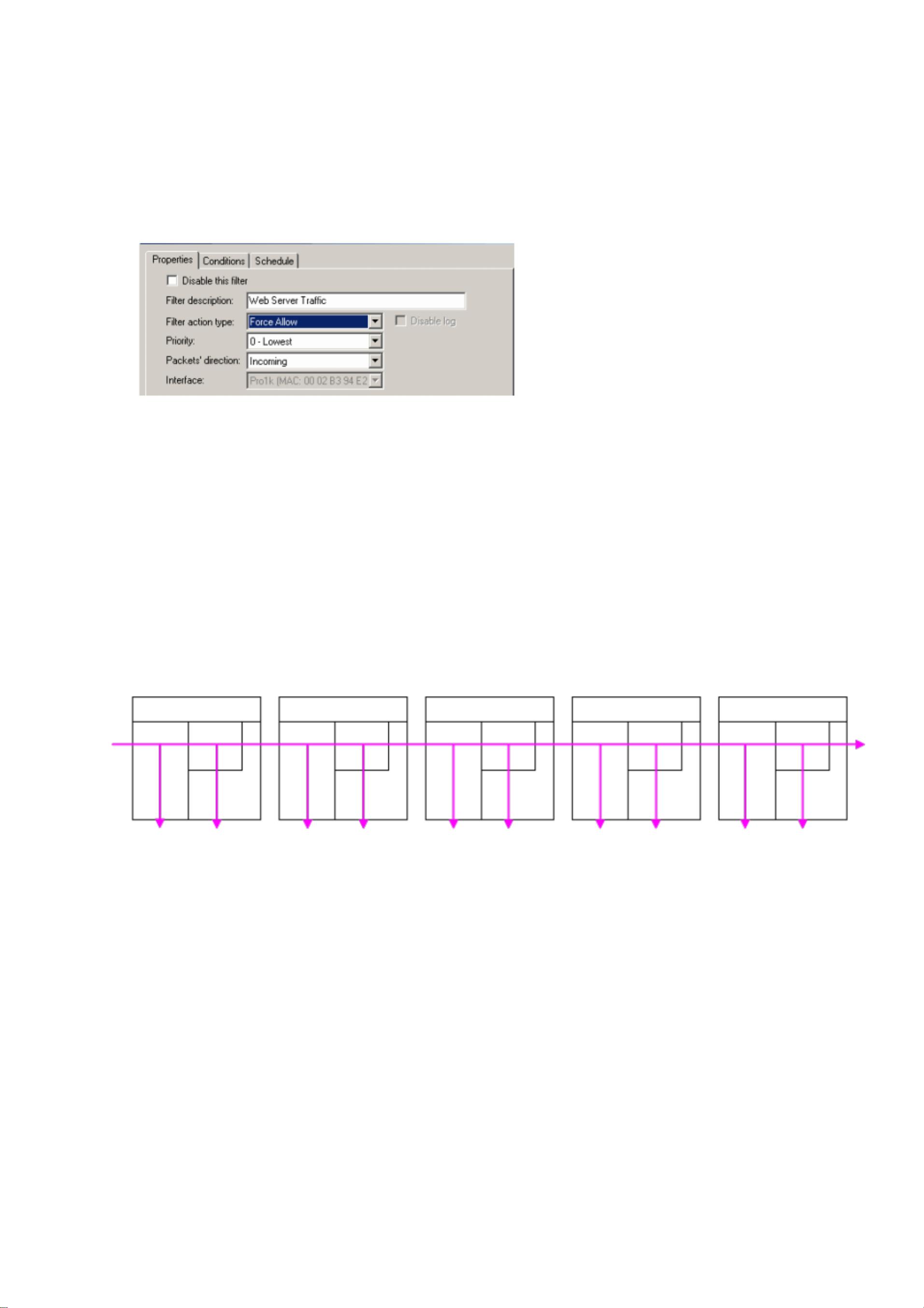

The priority context allows - among other things - cascading of Deny/Force Allow

combinations to achieve a greater flexibility.

通过优先级功能,可以实现“禁止”和“强制允许”在功能上的重叠,从而提供了非常

大的灵活性。

Within the same priority context an Allow rule can be negated with a Deny rule, and a Deny

rule can be negated by a Force Allow rule. However, this approach is now extended to allow a

higher priority Deny to negate a Force Allow.

在相同优先级的情况下, 被“允许” 规则放行的数据包能被 “禁止” 规则阻止, 而被“禁

止”规则阻止的数据包又能被“强制允许规则”放行。但是,如果“禁止”规则的优先级较

高的话,优先级低的“强制允许”规则就失去作用了。所以,在设置“强制允许”规则时,

要注意优先级。

4 3 2 1 0

Force

Allow

rule

Allow

rule

Force

Allow

rule

Allow

rule

Force

Allow

rule

Allow

rule

Force

Allow

rule

Allow

rule

Force

Allow

rule

Allow

rule

Deny

rule

Deny

rule

Deny

rule

Deny

rule

Deny

rule

“禁止” / “允许” / “强制允许”规则与优先级关系的示意图

图中,粉色带箭头直线表示数据包的走向。

在没有设定 CHX过滤规则的情况下,数据包应该从左侧流入,一直到右侧流出。即最上

面一条粉色直线所指的流向。

如果设定了 CHX规则,则有可能会按照朝下方的粉色箭头所指方向流动。

5 个方框代表 5 种优先级。分别对应:

4—— Highest 3 —— High 2 —— Normal 1 —— Low 0 —— Lowest

Consider the example of a DNS server CHX-I policy that makes use of a Force Allow rule

to allow ANY incoming DNS queries over TCP/UDP port 53. Prior to version 2.5 the Force

Allow action represented the "trump card ", taking away the flexibility of specifying a particular

IP or range of IPs that should be prohibited from accessing the same public server. This can

be now achieved by creating a Deny rule with a higher priority than the Force Allow rule.

以 DNS服务器为例,建立一个策略,利用“强制允许”规则来允许任何入站 DNS请求

(TCP/UDP的 53 号端口)。在 CHX2.5 版本以前,“强制允许”行为代表着“特权”,牺牲

了灵活性, 因为他是在所有访问同一个服务器的用户中指定应该禁止的 IP 或 IP 范围(如果

剩余49页未读,继续阅读

资源评论

gw19501103285

- 粉丝: 2

- 资源: 7万+

下载权益

C知道特权

VIP文章

课程特权

开通VIP

上传资源 快速赚钱

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

资源上传下载、课程学习等过程中有任何疑问或建议,欢迎提出宝贵意见哦~我们会及时处理!

点击此处反馈

安全验证

文档复制为VIP权益,开通VIP直接复制

信息提交成功

信息提交成功