MS12-020漏洞利用(蓝屏攻击).docx

需积分: 0 177 浏览量

更新于2023-05-06

1

收藏 400KB DOCX 举报

MS12-020漏洞利用-----蓝屏攻击

靶机系统:windows server 2008 R2 ip:192.168.100.218

攻击机系统:linux-kali ip:192.168.100.99

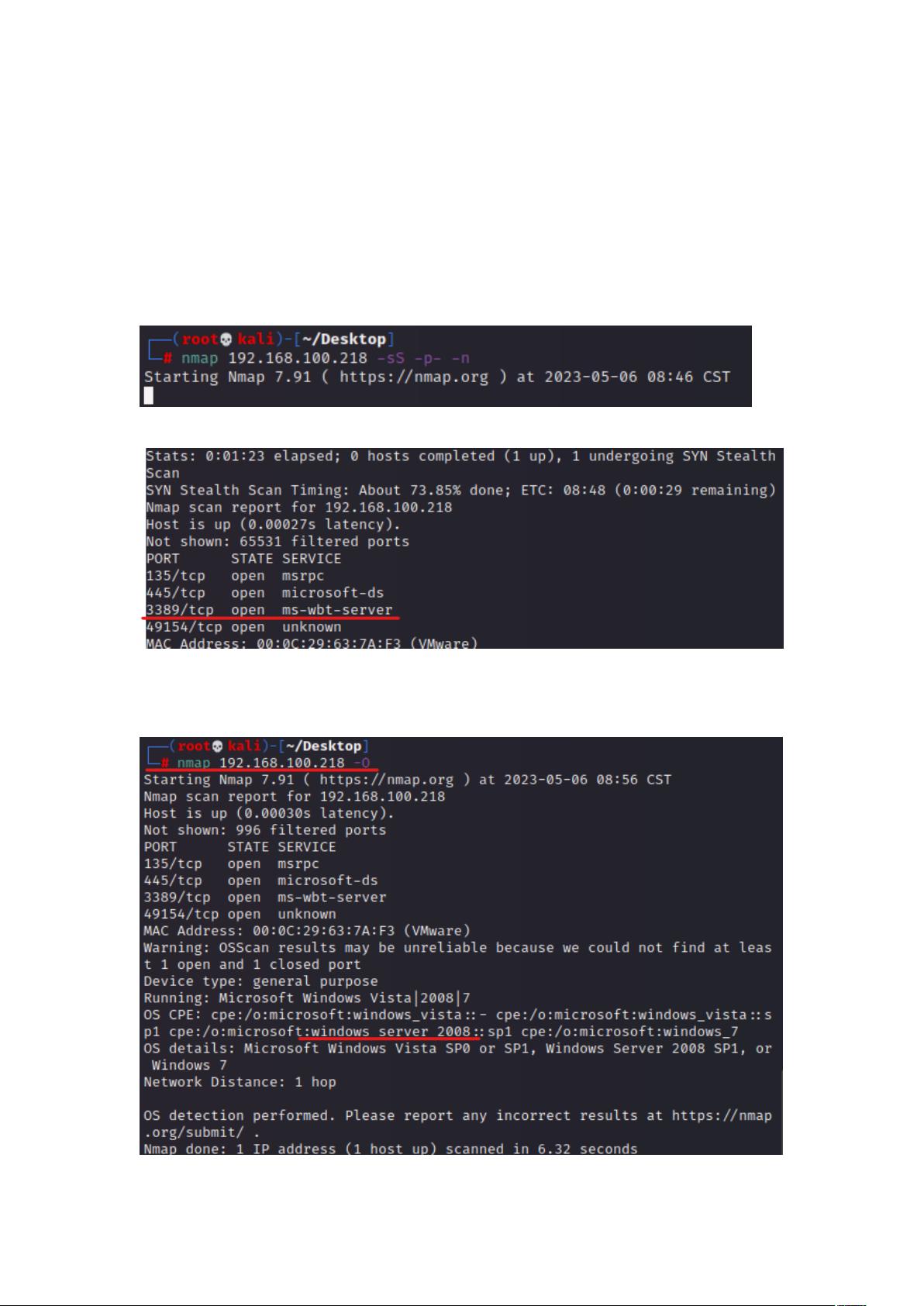

1.首先利用kali的nmap扫描攻击进行端口的扫描,判断是否有可利用的端口;

结果:

可以看到开启了3389端口,远程连接服务,那么便可以尝试蓝屏攻击,这是提前得知对方靶机为windows server 2008 R2的情况下。如果不知道,那么使用nmap工具进行扫描即可得知。

2.那么开始渗透

进入msfconsole终端

可以看到一共有两个模块,第一个模块为攻击模块,第二个模块为检查渗透环境是否存在漏洞,或者打过补丁,正确顺序为先检查后攻击:

证明,该靶机存在ms12-020的漏洞,没有相关的补丁,则可以攻击。

首先更换为攻击模块,重新配置靶机的ip

可以看到靶机已经蓝屏了,并开始在重启。

Ms12-020可以危害的系统版本有:windows server 2008 R2, windows xp等

前提是必须开启了远

MS12-020漏洞,也被称为"DirectShow 漏洞",是微软Windows操作系统中的一个严重安全漏洞,主要影响Windows XP、Windows Server 2003、Windows Vista、Windows Server 2008以及Windows 7等多个版本。这个漏洞出现在Windows的DirectShow组件中,DirectShow是一个用于处理多媒体内容的框架,它负责音频和视频的编解码、播放等功能。当系统处理某些特制的媒体文件时,可能会导致远程代码执行,攻击者可以利用这个漏洞向受影响的系统发送恶意媒体文件,从而控制或破坏目标计算机。

在上述描述中,攻击者使用了一台装有Linux Kali系统的计算机作为攻击机,通过nmap工具对目标Windows Server 2008 R2系统进行了端口扫描。nmap是一款强大的网络扫描工具,可以探测网络上的主机和服务,发现开放的端口和可能存在的漏洞。在这个案例中,扫描结果显示3389端口(RDP,远程桌面协议)是开放的,这意味着攻击者可以通过RDP进行远程访问。

接下来,攻击者进入msfconsole,这是一个Metasploit框架的命令行接口。Metasploit是一款开源的安全测试工具,广泛用于安全评估和漏洞验证。在msfconsole中有两个模块,一个是攻击模块,另一个是漏洞检查模块。正确的操作流程是先使用检查模块确认目标系统是否存在MS12-020漏洞,如果检查结果显示靶机未打补丁,攻击者就可以切换到攻击模块来发起攻击。

攻击成功后,靶机被触发蓝屏并开始重启,这是由于攻击导致系统崩溃的结果。蓝屏(Blue Screen of Death,BSOD)是Windows操作系统在遇到无法恢复的系统错误时显示的一种错误界面,通常意味着系统稳定性受到严重影响。

对于防范MS12-020漏洞,最有效的方法是及时安装微软发布的安全补丁,保持操作系统和所有应用程序的更新。此外,限制不必要的网络访问,例如关闭非必要的端口和服务,如RDP,也能减少被攻击的风险。同时,企业应建立严格的安全策略,包括定期进行安全审计和漏洞扫描,以确保系统的安全性。对于个人用户,应该避免打开来源不明的媒体文件,以防被恶意利用。

网络纯篮子

- 粉丝: 5

- 资源: 5

最新资源

- Delphi 12 控件之FlashAV FFMPEG VCL Player For Delphi v7.0 for D10-D11 Full Source.7z

- Delphi 12 控件之DevExpressVCLProducts-24.2.3.exe.zip

- Mysql配置文件优化内容 my.cnf

- 中国地级市CO2排放数据(2000-2023年).zip

- smart200光栅报警程序

- 企业信息部门2024年终工作总结与2025规划方案

- 串口AT命令发送工具,集成5G模组常用At命令

- 通过python实现归并排序示例代码.zip

- 复旦大学张奇:2023年大规模语言模型中的多语言对齐与知识分区研究

- 通过python实现一个堆排序示例代码.zip