没有合适的资源?快使用搜索试试~ 我知道了~

资源推荐

资源详情

资源评论

基于 Linux 平台的企业防火墙的设计与实现

[摘 要] 面临网络技术的全面普及与日益严峻的网络安全威胁,中小型企业在信

息化建设的道路上举步维艰,特别是一些信息技术公司,需要存储大量的机密信息,而

网络是否安全则成为他们发展路上的头等大事。由于专业的网络安全设备价格高、操作

维护复杂,安全迫在眉睫,由此,基于 Linux 平台的防火墙得到越来越多的企业认可。

Linux 操作系统以其开源性、稳定性、安全性著称,在 Linux 系统上部署安全方案不仅

节省了购买专业安全设备的资金,同时企业的安全性也得到保障。本文基于企业环境部

署了一个基本的防火墙阻塞点,采用 Linux 系统集成防火墙软件 Netfilter/Iptables

通过编写规则脚本建立良好的规则能够很好地实现企业内部对互联网的访问以及访问

控制、非军事区服务器对互联网与内网用户的信息发布、内外网与服务器区的相互隔离,

同时也方便管理员对防火墙的使用与管理,极大地提高了企业内部信息的安全性。本文

在此基础上会对 Linux 下的防火墙技术原理进行分析,同时会在相关部分给出关键代码

与验证结果。

[关键词] 网络安全;包过滤防火墙;网络原理;系统管理;操作系统

Design and Implementation of

the Enterprise Firewall based on Linux

Abstract: Faced with the universal coverage of the network technology and the

increasingly serious threat from network security, small and medium-sized enterprises have a

difficult choose in the way of information construction , especially IT companies need to store

large amounts of confidential information while the network security become their top

priority for the development . As the high price of a professional network security equipment,

and it's complex to operation and maintenance, while safety is imminent, and thus more and

more enterprises choose the Linux-based firewall. The Linux operating system famous with

its open source, stability, security, security deployments on Linux systems not only save the

funds to purchase specialized safety equipment, while the security is also guaranteed. Based

on the Enterprise environment we deploy a basic firewall blocking point, using the integrated

firewall software for Linux systems Netfilter / Iptables by writing the rules script to establish

the rules to achieve internal access to the Internet and access control, demilitarized zone

server Internet and intranet user's information, the mutual isolation of internal and external

networks and server, also it's convenient for administrator to use and management the

firewall, it's greatly improve the security of internal information. On this basis, we will

analysis the principle of the Linux firewall technology, in relevant part, given the key code

and verify the results.

Key words:Network security; Linux Firewall Iptables;System Administration

目 录

1 绪论 ............................................................................................................................................................1

1.1 论文背景..................................................................................................................................................1

1.2 课题研究的意义......................................................................................................................................1

1.2.1 选择课题的原因...................................................................................................................................1

1.2.2 防火墙的前景.......................................................................................................................................1

1.3 需求分析..................................................................................................................................................3

1.3.1 企业环境...............................................................................................................................................3

1.3.2 涉及技术...............................................................................................................................................3

1.4 论文组织结构..........................................................................................................................................4

2 Linux 防火墙技术原理介绍 ........................................................................................................................4

2.1 Iptables 的发展.........................................................................................................................................4

2.2 Iptables 的框架结构.................................................................................................................................5

2.3 Iptables 的规则集合.................................................................................................................................6

2.3.1 常用规则...............................................................................................................................................6

2.3.2 默认策略...............................................................................................................................................8

2.4 防火墙的不足........................................................................................................................................10

2.4.1 防火墙无法消除攻击源.....................................................................................................................10

2.4.2 防火墙无法防止内部攻击.................................................................................................................11

2.4.3 防火墙自身漏洞.................................................................................................................................11

3 方案设计与部署.......................................................................................................................................11

3.1 防火墙本机安全配置............................................................................................................................11

3.1.1 系统安全概述.....................................................................................................................................11

3.1.2 系统基本安全配置.............................................................................................................................12

3.2 防火墙的 NAT 模块简介.......................................................................................................................13

3.3 数据包过滤............................................................................................................................................14

3.4 企业内部与 Internet .............................................................................................................................15

3.5 DMZ 区域设计........................................................................................................................................15

3.5.1 企业内部与 DMZ ................................................................................................................................15

3.5.2 DMZ 与 Internet...................................................................................................................................16

3.6 网络安全处理........................................................................................................................................16

3.6.1 网络管理的处理.................................................................................................................................16

3.6.2 网络攻击的防范.................................................................................................................................17

4 防火墙的性能优化...................................................................................................................................19

5 结论 ..........................................................................................................................................................20

5.1 论文工作总结........................................................................................................................................20

5.2 本设计的局限性....................................................................................................................................20

参考文献.......................................................................................................................................................22

附录 ..............................................................................................................................................................23

致谢 ..............................................................................................................................................................28

1

1 绪论

1.1 论文背景

随着互联网技术的进一步发展,网络已成为政府、企业单位必不可少的一部分,网

络极大地提高了办公效率。然而,网络是把双刃剑,它在给人们方便的同时也将危险悄

然带临。接入因特网,随时会受到来自网络的各类攻击,网络安全技术现在发展很快,

各种技术层出不穷,如何守护好我们的网络是网络管理员的职责。部署一个好的网络架

构对企业的安全来说是很重要,而 GNU/Linux 作为一个开放源代码功能强大的系统平台

就成为我们的首选(以下简称 Linux 操作系统)。在 Linux 上部署防火墙实现各类防护措

施可以很大程度上保护企业数据的安全,另一方面也可以减少网络方面的财政支出。

防火墙指的是一个由软件和硬件设备组合而成、在内部网和外部网之间、专用网与

公共网之间的界面上构造的保护屏障.是一种获取安全性方法的形象说法,它是一种计

算机硬件和软件的结合,能根据企业的安全政策控制(允许、拒绝、监测)出入网络的

信息流,使 Internet 与 Intranet 之间建立起一个安全网关,从而保护内部网免受非法

用户的侵入,且本身具有很高的抗攻击能力,它是提供信息安全服务,实现网络和信息

安全的基础设施,防火墙主要由服务访问规则、验证工具、包过滤和应用网关 4 个部分

组成

[1]

。当使用 Linux 操作系统作为企业外部防火墙,内部为其他操作系统的服务器时

网络的安全性能将得到大幅提高。

1.2 课题研究的意义

1.2.1 选择课题的原因

防火墙作为阻塞点和控制点能极大地提高一个内部网络的安全性,并通过过滤不安

全的服务而降低风险。面对越来越普及的互联网与网络技术,信息化建设已成为企业的

必选,在网络给企业、公司等机构带来极大的方便时,网络安全也日益成为人们关注的

一个重点,如何保护企业内部信息安全成为了信息建设中的重中之重,尽管很多机构选

择本地网络与互联网物理隔离,但这只适用于政府、军事等对安全级别要求极高的机构

里(当然也不否认这些机构中依然采用了网络安防设备),对于一般的企业因业务需求不

可能做到物理隔绝,最好的法就是通过防火墙控制后接入互联网,这样在很大程度上就

保护了企业内部网络信息安全,满足了客户的需要。本课题研究如何利用高效的 Linux

操作系统完成企业防火墙的构建,具有实际的应用价值。

1.2.2 防火墙的前景

网络技术发展到今天已经达到了一个相当成熟的阶段,绝大部分企业已经完成了信

息化建设的过程,并且已经投入使用,但是随着大量的企业信息以数字形式存储并储存

于公共网络上时,企业的信息安全成为了所有企业的焦点。2011 年 12 月份各大网站数

2

据库泄漏事件向所有的企业公司敲响了警钟,信息安全与网络防护成为了重中之重,防

火墙作为企业连接 Internet 的大门,是企业对外的第一道防线,也是最重要的一道防

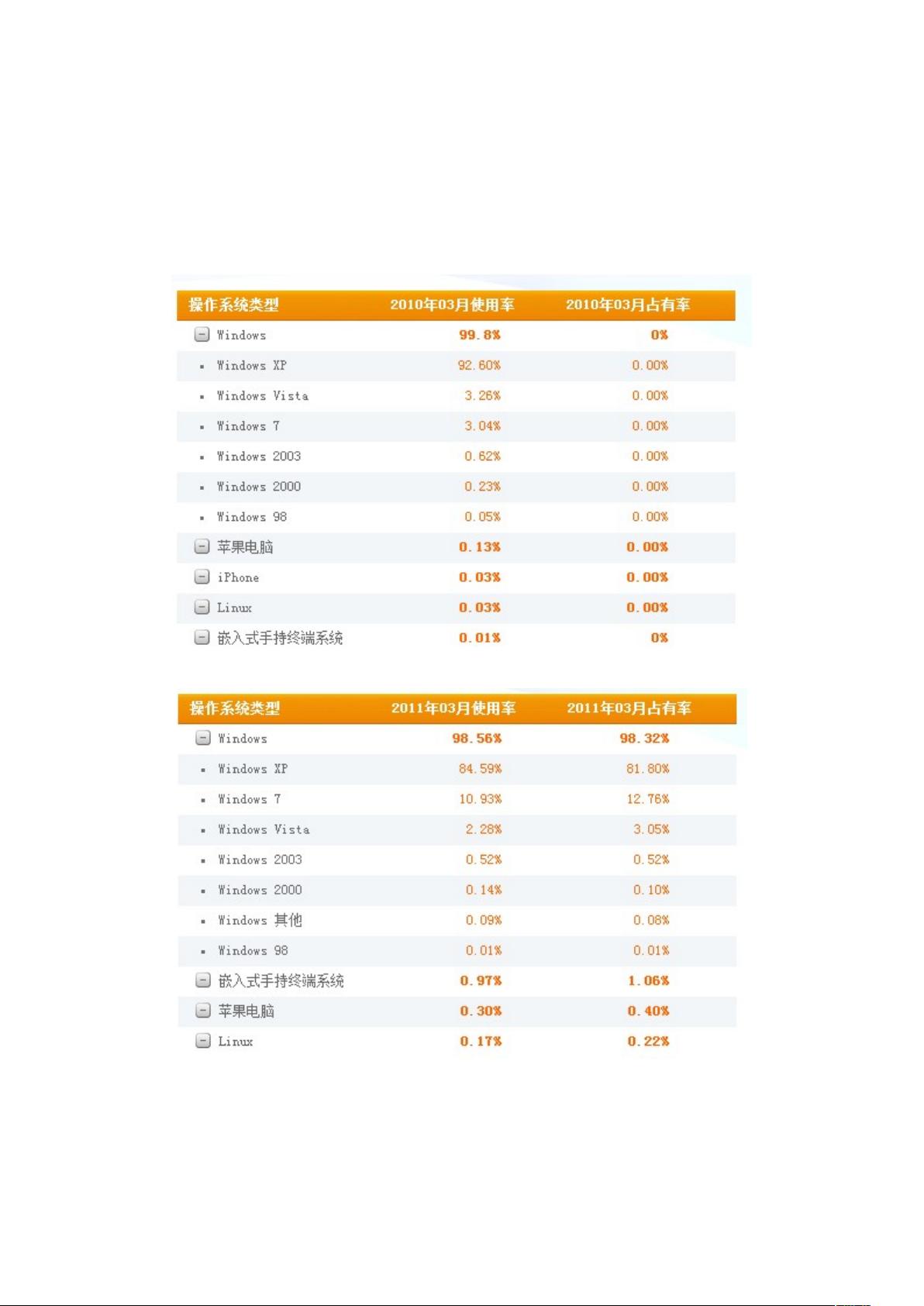

线。而 Linux 作为一个开源的操作系统正为广大的用户所接受,以下图 1-1、1-2、1-3

是来自中国互联网数据中心 CNZZ 的图表数据显示:

图 1-1 2010 年 03 月互联网操作系统比例分布图

图 1-2 2011 年 03 月互联网操作系统比例分布图

剩余30页未读,继续阅读

资源评论

豆包程序员

- 粉丝: 1w+

- 资源: 3937

上传资源 快速赚钱

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

- 全氟聚醚行业市场调研报告:全球前10强生产商排名及市场份额

- 自动裁切装PIN设备(含,BOM) sw17可编辑全套技术开发资料100%好用.zip

- C语言编程中圣诞树打印技术实现与教学

- STM32 ADC采样的十种滤波加程序

- 文件上传神器,ftp文件上传到服务器

- (176820022)基于遗传算法(GA)优化高斯过程回归(GA-GPR)的数据回归预测,matlab代码,多变量输入模型 评价指标包括:R2、M

- Python实现控制台打印圣诞树图案

- (176739420)遗传算法(GA)优化极限学习机ELM回归预测,GA-ELM回归预测,多变量输入模型 评价指标包括:R2、MAE、MSE、RM

- (175488410)基于 SSM java源码 仿buy京东商城源码 京东JavaWeb项目源代码+数据库(Java毕业设计,包括源码,教程)

- 自动编带包装机step全套技术开发资料100%好用.zip

- 基于STM32单片机的智能晾衣架项目源码(高分项目)

- 微信小程序开发入门与项目构建指南

- 自动翻转涂胶机(含工程图)sw16可编辑全套技术开发资料100%好用.zip

- (175488396)基于 SSM 的JAVAWEB校园订餐系统项目源码+数据库(Java毕业设计,包括源码,教程).zip

- (177358030)Python 爬虫基金.zip

- LLC板桥震荡参数计算

资源上传下载、课程学习等过程中有任何疑问或建议,欢迎提出宝贵意见哦~我们会及时处理!

点击此处反馈

安全验证

文档复制为VIP权益,开通VIP直接复制

信息提交成功

信息提交成功