web安全综合实战二JIS-CTF-vulnupload.docx

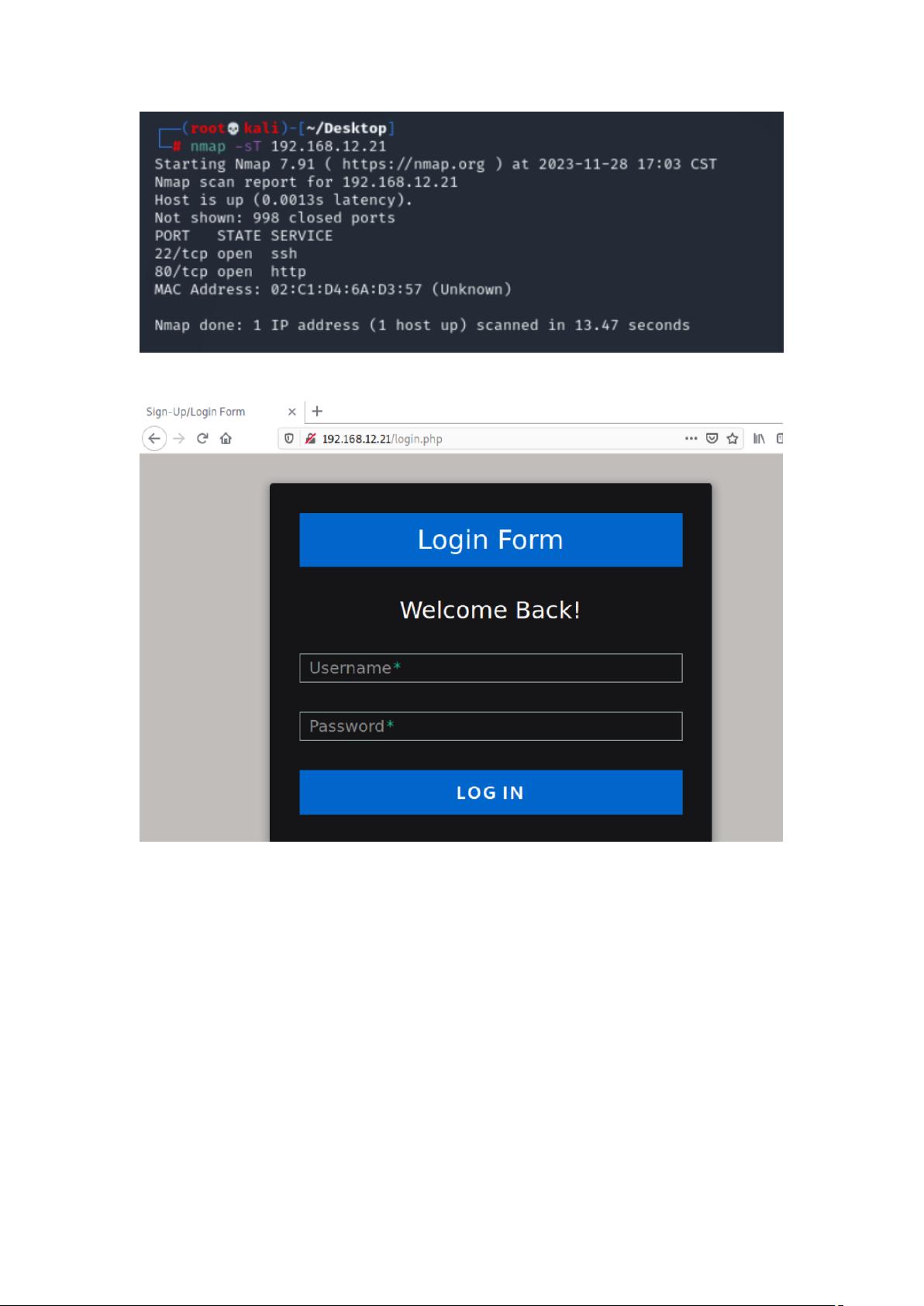

Web 安全综合实战二 JIS-CTF-vulnupload 本文档旨在指导学生掌握 Web 安全综合实战中的各种技术,包括端口扫描、目录扫描、信息收集、sudo 提权、AntSword 等。通过实验,学生将学习如何使用 Nmap、Dirb 等工具对目标主机进行扫描和攻击。 知识点: 1. 端口扫描:使用 Nmap 工具对目标主机进行端口扫描,以发现开放的端口。 2. 目录扫描:使用 Dirb 工具对网站目录进行爬取,以发现隐藏的目录和文件。 3. 信息收集:通过扫描和爬取,收集目标主机的各种信息,包括开放的端口、目录和文件。 4.sudo 提权:使用 sudo 命令来提权,以获取更高的权限。 5.AntSword:使用 AntSword 工具来管理和连接 Webshell。 实验步骤: 1. 扫描端口:使用 Nmap 工具对目标主机进行端口扫描。 2. 目标机器开放了 80 端口,使用浏览器浏览目标机器的 80 端口。 3. 使用 Dirb 对网站目录进行爬取。 4. 扫描出一个 flag 目录,使用浏览器访问此目录。 5. 在浏览器中右键查看页面源代码。 6. 获取第二个 flag 并获得一个账号密码。 7. 访问 assert 目录,发现存在目录遍历。 8. 尝试访问 robots.txt 文件。 9. 尝试利用 admin_area 获得得账号密码进行首页登录,发现是文件上传。 10. 本地编写一个一句话木马文件,进行上传。 11. 选择文件并上传后,在页面中只有一个成功的提示,并没有显示文件上传的路径。 12. 联想前面访问 robots.txt 文件中所列的目录,其中有两个目录的名称可能和文件上传的。 13. 依次访问两个地址,现象如下面图。 14. 使用 hackbar 来测试文件是否上传成功。 15. 界面显示了 phpinfo() 函数的执行结果。 16. 使用 webshell 管理工具连接此一句话木马。 17. 在 kali 的 home 目录中放置了 AntSword,打开一个终端并切换到到 AntSword 目录中。 18. 然后执行./AntSword,在界面中点击鼠标右键,然后选择 Add 添加。 19. 填写完成后点击对话框左上角的 add 按钮。 20. 添加完成后,可以双击此链接,对目标机器进行文件管理。 21. 在根目录找到 flag.txt 与 hint.txt 文件,flag.txt 文件没有读权限,双击 hint.txt 获得第三个 flag。 22. 根据提示,有一个文件里存放 technawi 账号的密码,那么根据 flag 的规律,尝试直接搜索下‘The 4th flag is’,在 AntSword 页面中右键选择 shell,然后选择 Terminal。 23. 然后输入 grep -ir 'The 4th flag is' /etc 尝试搜索不同目录,最后在/etc 目录中找到了第四个 flag。 24. 查看该文件/etc/mysql/conf.d/credentials.txt。 25. 得到第四个 flag:flag4{06cafc4788146a4f61ef38fe3eb16dac}。 26. 使用终端远程登录目标机器的 ssh。 27. 直接读取/var/www/html/flag.txt 文件提示权限不够。 28. 尝试直接 sudo 提权。 29. 查看/var/www/html/flag.txt 文件得到 flag5:flag5{aa1e44383734b47493ab6b973795691c}

剩余11页未读,继续阅读

- 粉丝: 62

- 资源: 10

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

信息提交成功

信息提交成功