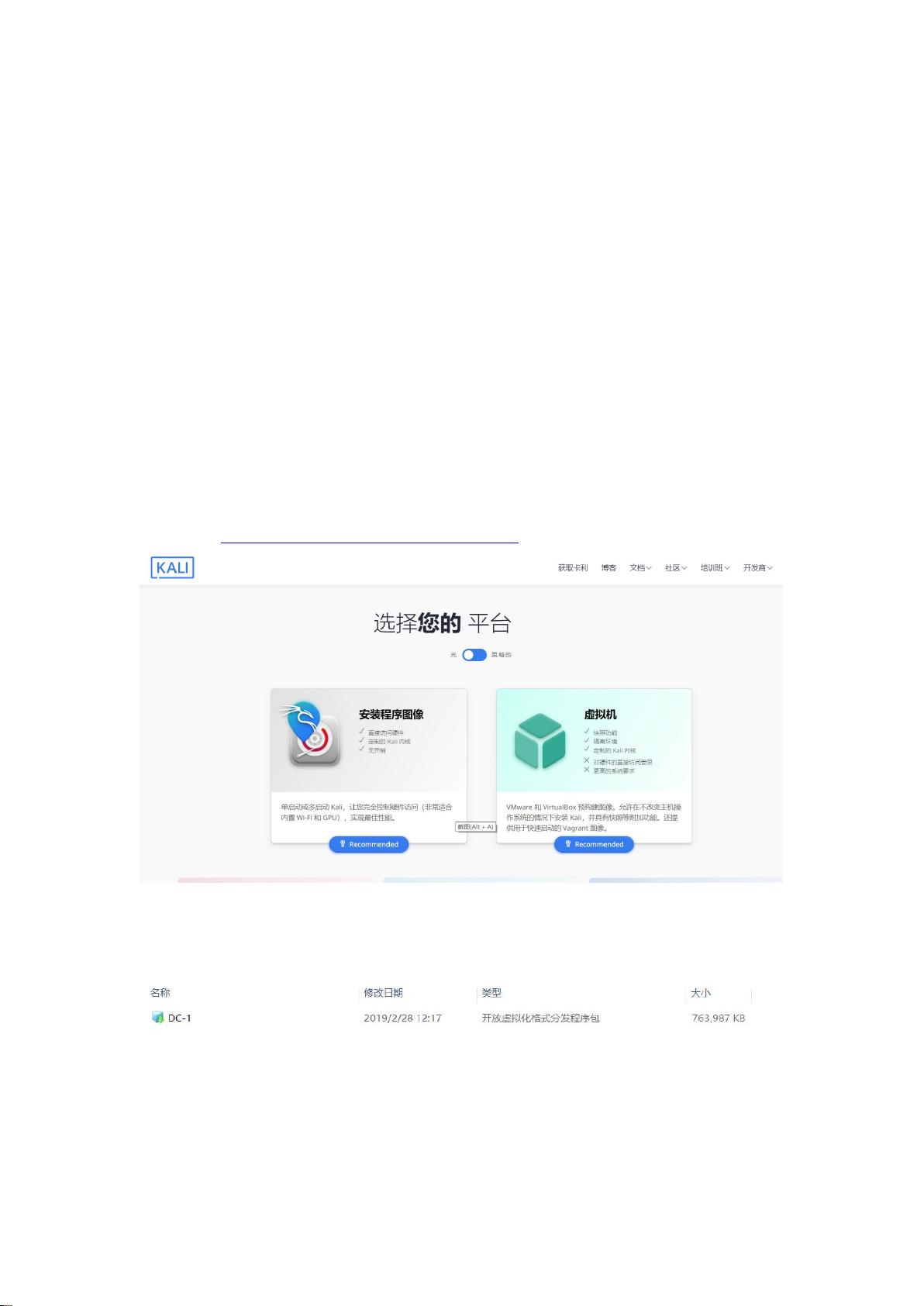

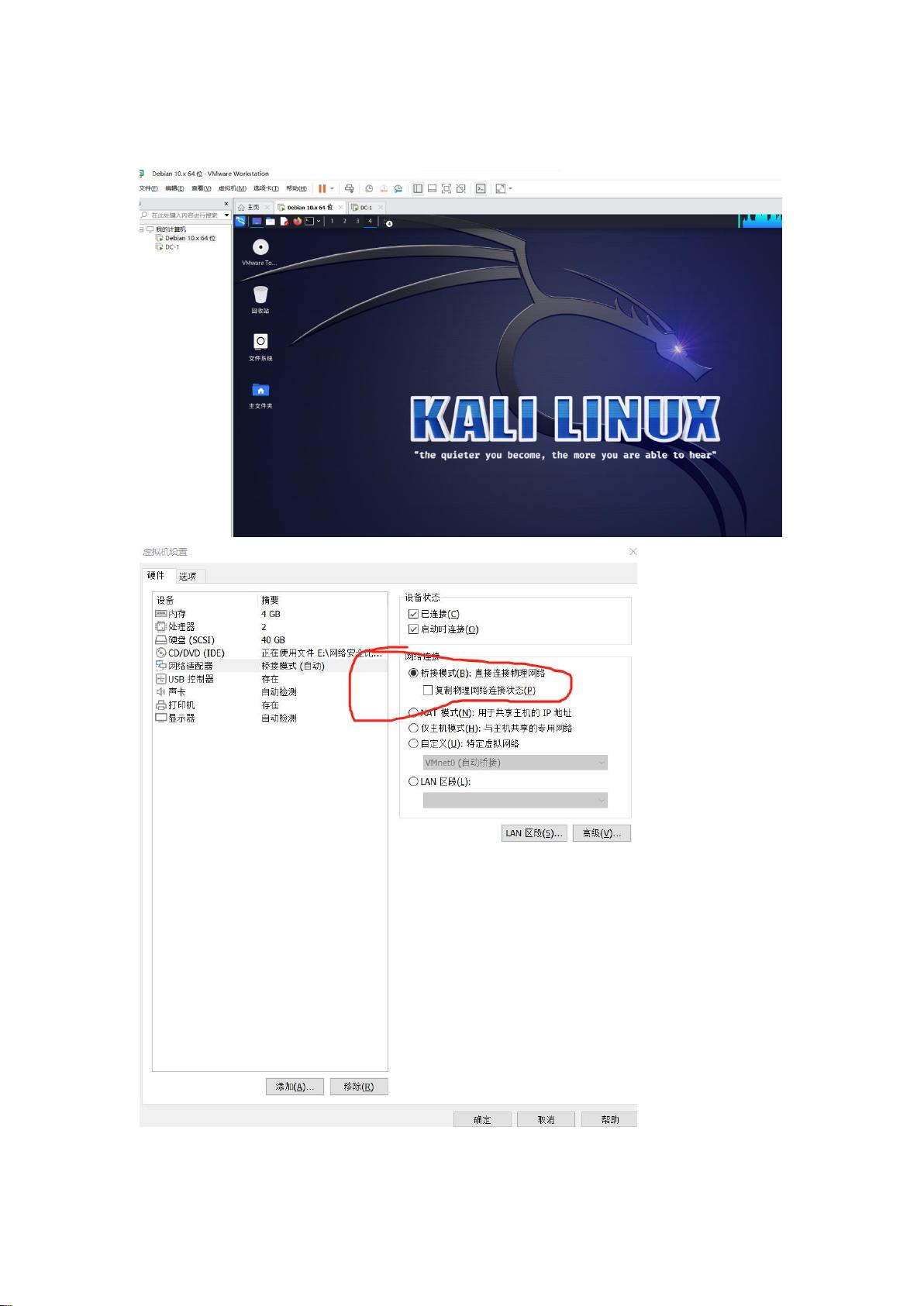

【网络安全夺旗5个flag靶机详细实操教程】是一篇针对网络安全初学者的实践教程,旨在通过实际操作,帮助学习者掌握网络安全攻防的基本技能。教程覆盖了环境搭建、靶机扫描、漏洞利用和权限提升等多个环节。 教程介绍了如何查询具有SUID权限的文件,这是提权的一种常见手段。使用`find / -perm -u=s -type f 2>/dev/null`命令可以找到这些文件,然后利用它们来获取更高权限。例如,如果发现`passwd`文件有root权限,可以通过`find passwd -exec '/bin/sh' \;`命令尝试提权。 教程讲解了如何搜索包含"flag"的文件,这通常是挑战中寻找关键信息的方法。使用`find / -name "*flag*"`或结合SUID权限的查找,可以帮助定位目标文件。 在环境准备阶段,教程推荐了Kali Linux 2023版作为渗透测试平台,并指导下载和安装靶机镜像,通常靶机不提供默认的用户名和密码,需要自行破解。使用桥接模式设置网络连接,确保靶机与渗透机在同一网段。 接下来,教程演示了如何扫描局域网内的活动主机,使用`sudo arp-scan -l`命令。确定靶机IP后,通过`nmap`扫描靶机开放的端口,如22、80、111等,然后对开放的服务进行进一步的探索。 教程中的一个案例是利用Metasploit框架寻找Drupal漏洞。启动msfconsole,搜索Drupal相关模块,配置目标IP,运行exploit,获取shell,从而找到flag1.txt。接着,教程展示了如何利用Python反弹shell,以及通过find命令查找并利用具有root权限的文件(如`passwd`)进行提权。 在提权成功后,根据flag1.txt的提示,搜索配置文件,找到了flag2,并在过程中发现了MySQL数据库的用户名和密码。利用这些信息,直接登录MySQL数据库,通过SQL查询获取用户信息,如使用`select * from users;`命令。 教程最后提到,当遇到加密密码时,可以查找与"hash"相关的工具或脚本来尝试解密。 这个教程覆盖了网络安全中的一些基础技能,包括网络扫描、漏洞利用、权限提升和数据库交互,对于网络安全的学习和实践非常有价值。通过跟随教程一步步操作,初学者可以更好地理解和掌握网络安全的基本概念和技术。

剩余12页未读,继续阅读

- 粉丝: 0

- 资源: 5

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

信息提交成功

信息提交成功