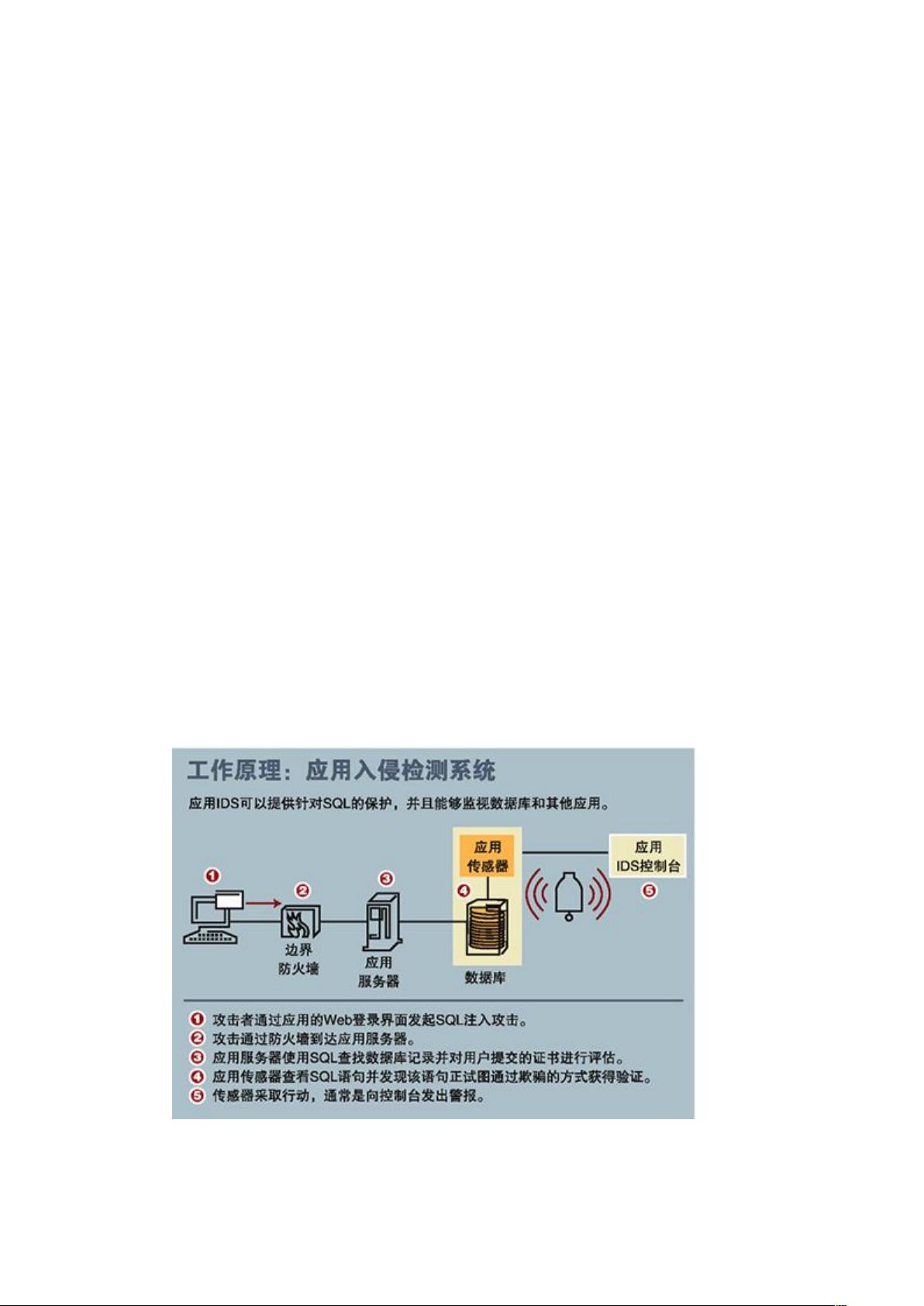

应用安全将传统的网络和操作系统级入侵探测系统(IDS)概念应用于数据库。应用安全与网络和主机安全之间存在很大的区别。应用是千差万别的,但攻击的目标总是相同的,也就是入侵数据库。由于应用使用SQL与数据库进行通信,因此好的应用IDS应当能够解析SQL,并且提供一种能够理解流量的内容,且又能与应用划清界线的客观保护层。多数应用IDS都有三个组件。通过实施应用级IDS,企业就可以有效地保护易受攻击的数据,并且将最新的攻击和威胁拒之门外。 在当今数字化时代,数据库安全已经成为企业必须严肃对待的问题。随着网络攻击手段的不断进化,尤其是针对数据库的攻击方式,如SQL注入和跨站脚本攻击的日益猖獗,传统的网络安全措施已不再足以应对这些新型威胁。因此,入侵检测系统(IDS)在数据库安全中的应用变得尤为重要。IDS的设计初衷是通过分析网络流量来识别和响应恶意活动,如今这一概念已被扩展到数据库层面,形成了应用入侵检测系统(应用IDS),为数据库提供了更专业的安全防护。 应用IDS与传统的网络或操作系统级IDS有着本质的区别,它的核心能力在于能够解析SQL语句并理解其内容。这是因为大多数应用程序都是通过SQL与数据库进行数据交互,所以应用IDS能够对这些SQL流量进行监控和分析,从而判断其合法性。为了有效地实现这一功能,应用IDS通常由三个主要组件构成:网络或主机传感器、控制台服务器和Web管理界面。 传感器作为应用IDS的第一道防线,其部署方式灵活多样。它们可以是网络传感器,位于可以监控所有数据库流量的交换机端口上,也可以作为主机传感器直接安装在应用服务器上。无论哪种部署方式,传感器的任务都是实时捕获SQL交易数据,并对其进行深入解析。随后,传感器将基于预设的安全策略来判断这些交易是否合法,并作出相应的响应。如果检测到攻击迹象,比如非预期的数据库访问请求,传感器将触发警报。这些警报信息会被发送至控制台服务器,该服务器负责存储事件记录,并作为策略配置、系统升级的中心节点。通过Web管理界面,安全管理员可以方便地调整IDS的设置、实时监控安全事件,并生成各类安全报告。 以SQL注入攻击为例,攻击者试图通过输入恶意的SQL代码,绕过应用程序的验证机制,最终执行非预期的数据库操作。若没有应用IDS,这些恶意输入有可能造成数据库被非法访问,甚至导致数据泄露等严重后果。而当部署了应用IDS之后,传感器能够解码并检查SQL命令,监控所涉及的数据库表和列。一旦发现异常行为,将根据预设的威胁级别进行处理,例如立即发出警报,或采取阻断可疑流量等应急措施。 实施应用级别的IDS对于企业来说极为重要。通过这种方式,企业能够防御包括SQL注入在内的各种高级攻击,同时也能在数据安全威胁日益严峻的环境中,及时发现并应对新的安全挑战。随着越来越多的组织依赖数据驱动的决策过程,保护数据库免受攻击已经成为他们能否持续运营的关键。应用IDS的应用不仅能及时识别威胁,而且能为数据库建立起一道坚固的防线,确保企业的核心资产不被侵害。 在实施应用IDS时,企业还应考虑到系统的灵活性和扩展性,以适应不断变化的攻击模式和环境。此外,企业也需要对安全团队进行适当的培训,确保他们能够正确地配置、监控IDS,并对报警做出快速有效的响应。最重要的是,企业应该具备应对复杂安全事件的能力,以便在数据安全受到威胁时,能够采取主动措施,降低潜在的损失。通过这些综合性的安全措施,企业可以大大提高其数据库的安全性和抵御攻击的能力,确保业务的稳定发展。

- 粉丝: 7

- 资源: 923

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

- 高效会议管理技巧.doc

- 管理经济学(MBA全景教程之二).doc

- 公司理论与实务(MBA全景教程之五).doc

- 共赢领导力--提升领导力5种技术.doc

- 顾问式销售技术.doc

- 管理流程设计与管理流程再造.doc

- 管理信息系统(MBA全景教程之十).doc

- 管理学(MBA全景教程之四).doc

- 海尔模式.doc

- 培育核心竞争力的成功模式.doc

- 六西格玛在中国企业的实施—质量与流程能力的双重提升.doc

- 企业供应链物流管理—海尔、沃尔玛成功模式.doc

- 企业采购与供应商管理七大实战技能.doc

- 企业发展战略设计与实施要务.doc

- 企业核心竞争力的培育方法与误区分析.doc

- 企业国际化经营(MBA全景教程之七).doc

信息提交成功

信息提交成功