D3CTF2022-官方WriteUp1

需积分: 0 96 浏览量

更新于2022-08-03

收藏 7.16MB PDF 举报

"D3CTF2022-官方WriteUp1"

本文将对 D3CTF 2022 官方 WriteUp1 进行总结,主要涉及 MySQL UDF 提权、Java 反序列化、MySQLInject、Web 短链技术等多方面的知识点。

1. MySQL UDF 提权

在 MySQL 中,可以使用 User-Defined Functions(UDF)来实现提权的攻击。UDF 允许开发者创建自定义的函数,可以在 MySQL 中执行。攻击者可以创建一个恶意的 UDF,以便在 MySQL 中执行恶意代码,从而获得提权。

2. Java 反序列化

Java 反序列化是一种攻击技术,攻击者可以使用恶意的序列化 payload 来攻击 Java 应用程序。其中,ROME 是一种常见的反序列化链,攻击者可以使用 ROME 链来实现反序列化攻击。在本题中,需要对 ROME 链进行优化和缩短,以便生成更小的 payload。

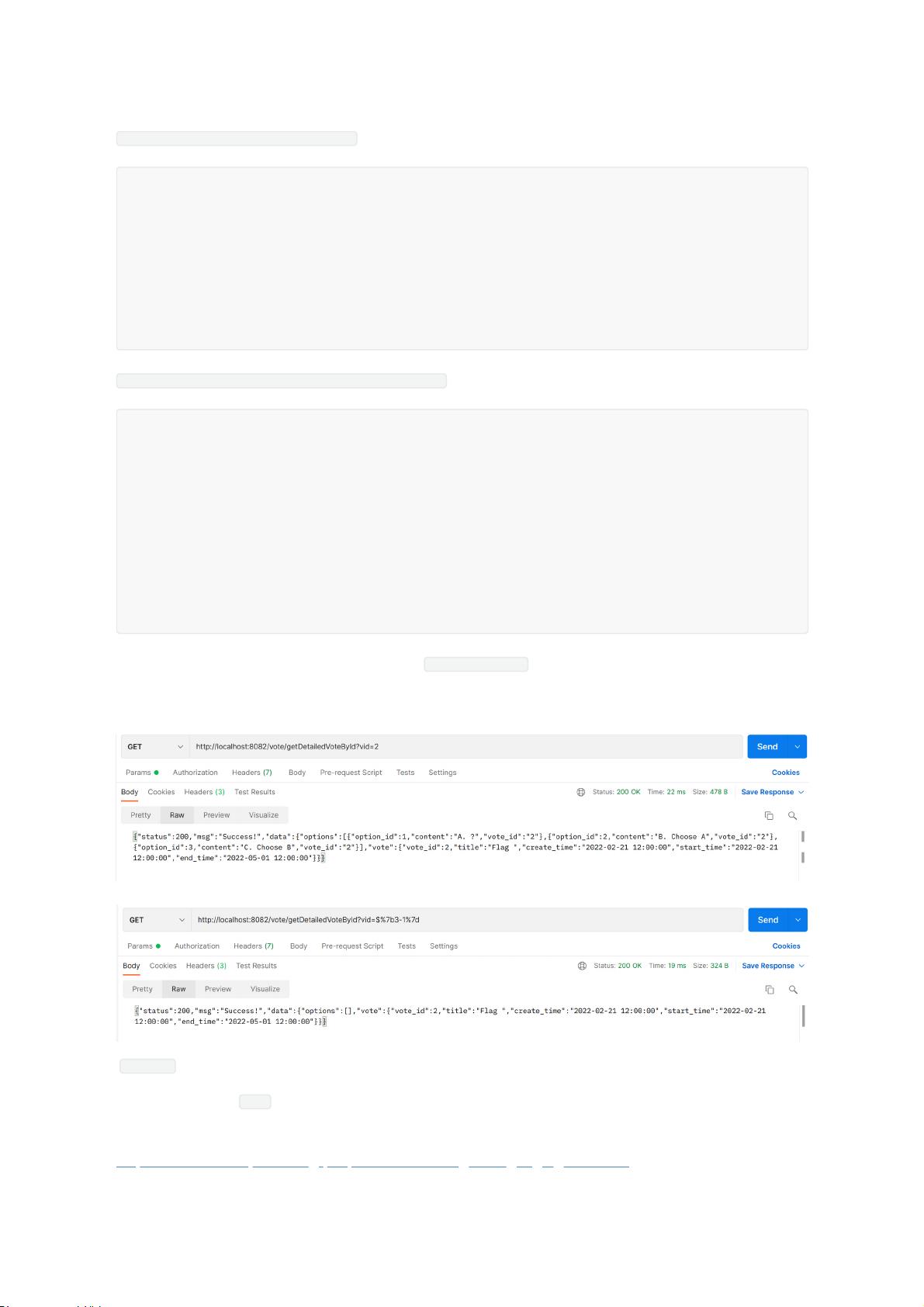

3. MySQLInject

MySQLInject 是一种 SQL 注入攻击技术,攻击者可以通过注入恶意的 SQL 语句来攻击 MySQL 数据库。在本题中,使用 mybatis 框架来生成 SQL 语句,攻击者可以通过注入恶意的 SQL 语句来攻击数据库。

4. Web 短链技术

Web 短链技术是一种将长 URL 转换为短 URL 的技术。在本题中,使用 curl 命令来上传序列化后的字符串,以便在服务器端执行恶意命令。

5. exp 详解

exp 主要涉及到 Java 反序列化攻击和 MySQLInject 攻击。攻击者可以使用 ROME 链来生成恶意的序列化 payload,然后使用 curl 命令上传到服务器端,以便在服务器端执行恶意命令。同时,攻击者也可以使用 MySQLInject 攻击来攻击 MySQL 数据库。

6. 非预期解

在本题中,还存在一些非预期的解答方法,例如使用 BadAttributeValueExpException 触发 toString 的链来减少生成的序列化字符串的长度。

7. MySQL UDF 提权 Exploit

攻击者可以使用 MySQL UDF 提权来攻击 MySQL 数据库。攻击者需要创建一个恶意的 UDF,然后使用该 UDF 来执行恶意代码,以便获得提权。

8. Java 反序列化攻击

攻击者可以使用 Java 反序列化攻击来攻击 Java 应用程序。攻击者需要生成恶意的序列化 payload,然后使用 curl 命令上传到服务器端,以便在服务器端执行恶意命令。

9. MySQLInject 攻击

攻击者可以使用 MySQLInject 攻击来攻击 MySQL 数据库。攻击者需要注入恶意的 SQL 语句,然后使用 mybatis 框架来生成恶意的 SQL 语句,以便攻击 MySQL 数据库。

本文对 D3CTF 2022 官方 WriteUp1 进行了总结,涵盖了 MySQL UDF 提权、Java 反序列化、MySQLInject、Web 短链技术等多方面的知识点。