没有合适的资源?快使用搜索试试~ 我知道了~

[译] APT分析报告:01.Linux系统下针对性的APT攻击概述1

试读

15页

需积分: 0 0 下载量 173 浏览量

更新于2022-08-03

收藏 5.94MB PDF 举报

[译] APT分析报告:01.Linux系统下针对性的APT攻击概述收藏 1分类专栏:APT分析及溯源安全攻防进阶篇网络安全自学篇文章标签:网络防御安全分析报告

[译] APT分析报告:01.Linux系统下针对性的APT攻击概述

Eastmount

4027

收藏

1

分类专栏:

APT分析及溯源

安全攻防进阶篇

网络安全自学篇

文章标签:

网络防御

Linux

安全

APT攻击

分析报告

2020-09-14 20:50:13

编辑

版权

这是作者新开的一个专栏,主要翻译国外知名的安全厂商APT报告文章,了解它们的安全技术,学习它们溯源APT组织的方法,希望对您

有所帮助。第一篇文章主要分享Linux系统下针对性的APT攻击及技术要点,并简单总结溯源部分APT组织的方法。

原文标题:An overview of targeted attacks and APTs on Linux

原文链接:

https://securelist.com/an-overview-of-targeted-attacks-and-apts-on-linux/98440/

作者时间:By GReAT on September 10, 2020. 10:00 am

文章来源:securelist Karpersky - 俄罗斯

关于Windows系统的APT攻击已经写了很多文章,这也许并不奇怪。由于Windows的流行,我们发现它是最适合攻击的平台。与此同时,

人们普遍认为Linux是一种默认安全的操作系统,不会受到恶意代码的影响。毫无疑问,Linux并没有面临Windows系统多年来所遭遇的病

毒、蠕虫和木马。

但这并不意味着不存在,Linux确实也存在恶意软件——包括PHP后门(backdoors)、rootkit和exp代码(exploit

code)。

此外,数据可能会误导人。运行Linux服务器的战略重要性使它们成为各种攻击者的目标。如果攻击者能够攻击运行Linux的服务器,他们

不仅可以访问存储在服务器上的数据,还可以访问连接到服务器上运行Windows或macOS的端点。同时,Linux计算机更有可能不受保

护,因此这种情况很可能不会引起注意。当2014年

“心脏出血”(Heartbleed)和“Shellshock”漏洞

首次被报道时,有两个主要的担忧

是,受感染的Linux服务器可能成为攻击者进入公司网络的通道,并且可以使攻击者访问敏感的公司数据。

卡巴斯基全球研究与分析团队(GReAT)定期发布有关高级持续威胁(APT)活动的摘要,该摘要基于我们在APT私人报告中详细讨论

的威胁情报研究。 在本报告中,我们重点介绍APT威胁参与者针对Linux资源的目标。

文章目录

Barium

Cloud Snooper

Python+TensorFlow人工智能

该专栏为人工智能入门专栏,采用Python3和TensorFlow实现人工智能相关算法。前期介绍安装流程、

基础语法、神经网络、可视化等,中间讲解CNN、RNN、LSTM等代码,后续复现图像处理、文本挖

掘、自然语言处理、语音识别等应用。基础性文章,希望对您有所帮助,作者更多的文章和专栏都会免

…

Eastmount

¥9.90

第1页 共15页

Equation

HackingTeam

Lazarus

Sofacy

The Dukes

The Lamberts

Tsunami backdoor

Turla

Two-Sail Junk

WellMess

WildNeutron

Zebrocy

保护Linux系统的建议

总结

Barium

卡巴斯基安全团队在2013年首次撰写了有关

Winnti APT集团(又名APT41或Barium)

的文章,当时他们主要针对游戏公司以获取其财

务利润。与此同时,他们扩大了自己的业务,开发了大量的新工具,并致力于更复杂的目标。

MESSAGETAP是该小组使用的Linux恶意软件,用于选择性地拦截来自电信运营商基础设施的SMS消息。据FireEye

称,该组织在短信网关系统(SMS )上部署了这种恶意软件,作为渗透isp和电信公司以建立网络行动的一部分。

该恶意软件会从网络流量中解析并提取SMS消息数据,包括短信内容、IMSI号、来源和目的地电话号,恶意软件在

SMS消息内容中搜索keywordVec列表中的关键字,将IMSI编号与imsiMap列表中的编号进行比较,然后将提取的电话

号码与phoneMap列表中的编号进行比较。

参考文章:

MESSAGETAP: Who’s Reading Your Text Messages?

最近,我们发现了另一种怀疑的Barium / APT41工具,它是用编程语言Go(也被称为Golang)编写的,该工具为Linux机器实现了动态的,

受C2控制的数据包破坏/网络攻击工具。虽然它是否是为系统管理任务而开发的工具或者是否是APT41工具集的一部分还不清楚,但是它

提供的功能也可以通过其他系统管理工具来实现,这一事实表明其目的不好的。而且,它在磁盘上的名称相当普通,与它的功能无关,这

再次表明它可能是一个用于执行某些类型的破坏性攻击的工具。更多关于这个工具的细节可以在我们的报告中找到。

第2页 共15页

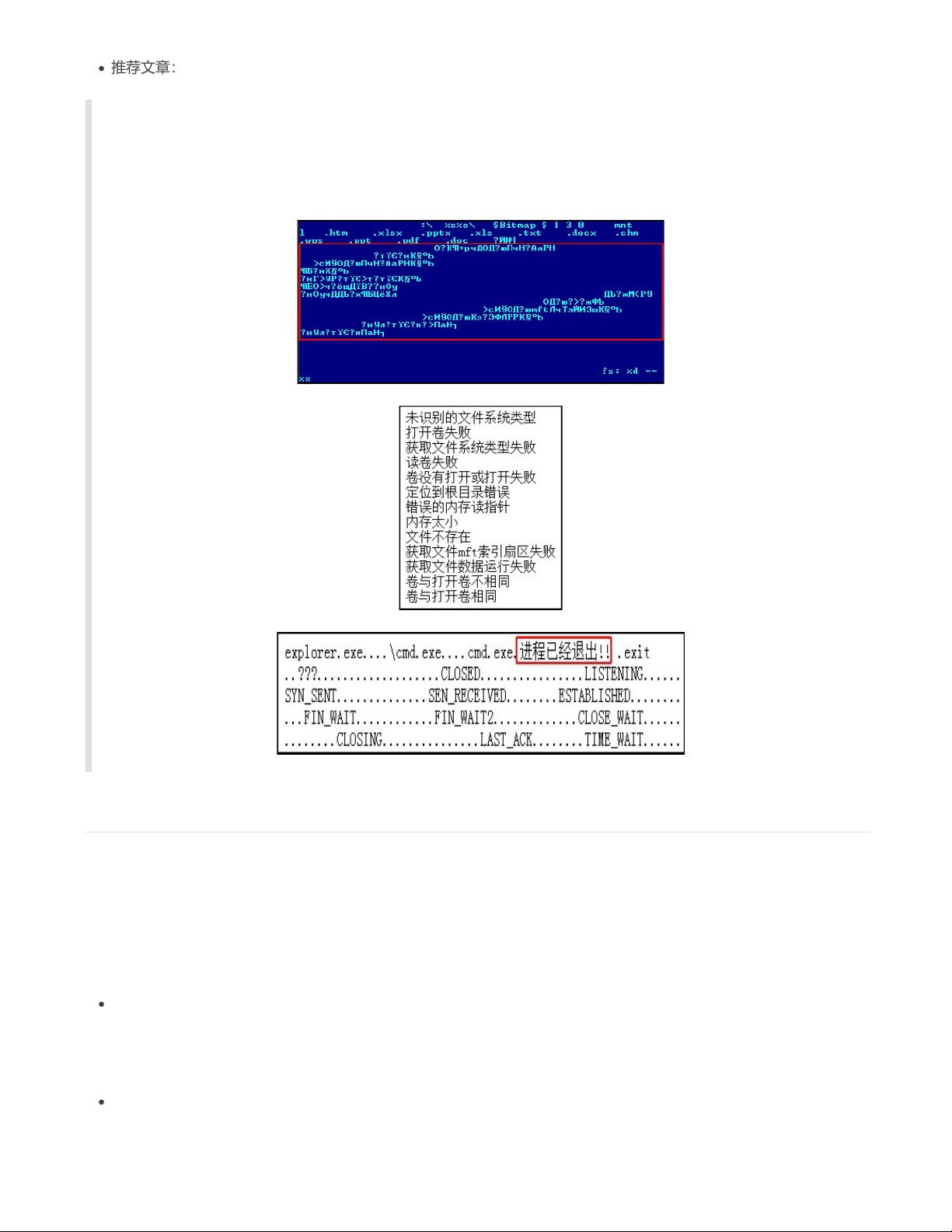

推荐文章:

Winnti:不仅仅是游戏

APT41溯源

C&C、数字证书、域名、电子邮件,主要针对电子游戏公司。通过分析受感染PC的样本和行为,发现恶意代码将辅助程序ff.exe 下

载到受感染计算机上的Config.Msi文件夹中,此代码在硬盘上搜索 HTML、MS Excel、MS Word、Adobe、PowerPoint和MS

Works文档以及文本文件(.txt)。在ff.exe_中发现了调试行为,从而进行溯源。它们并没有立即引起注意,因为在编辑器中看起来

像这样,但在进行详细分析后发现,该文本为中文简体GBK编码。同时,在恶意程序CmdPlus.dll插件的组件之一中也发现了ZW。

Cloud Snooper

2020年2月,Sophos发布了一份报告,描述了一组恶意工具,该报告将其归因于一种之前未知的威胁行为——

云窥探者(Cloud

Snooper)

。其核心是一个面向服务器的Linux内核rootkit,该内核钩子连接netfilter流量控制功能,以支持穿越防火墙的隐蔽C2(命令和控

制)通信。我们分析并描述了rootkit的用户区同伴后门,称为“

Snoopy

”,并能够设计检测和扫描方法来大规模识别rootkit。同时,还发现

了更多的样本以及亚洲的目标服务器。我们相信这个进化的工具集可能至少从2016年就已经在开发中了。

攻击者采用了独特的技术组合来逃避检测,能让恶意软件无视防火墙与C2服务器自由通信。

此次攻击虽然在AWS上发生,但并不是

AWS本身的问题,攻击者滥用合法流量(例如普通Web流量)来承载C2流量,这种方法可以绕过大多防火墙的限制。该恶意软件被

命名为Cloud Snooper,受感染的系统同时运行Linux和Windows EC2实例。鉴于攻击的复杂性和对APT工具的使用,该恶意软件背

后的可能是APT组织团伙在运营。

推荐资料:

Cloud Snooper Attack Bypasses AWS Security Measures

第3页 共15页

剩余14页未读,继续阅读

资源推荐

资源评论

124 浏览量

149 浏览量

116 浏览量

128 浏览量

2019-12-16 上传

107 浏览量

108 浏览量

130 浏览量

2023-08-02 上传

2011-10-18 上传

124 浏览量

2019-07-17 上传

181 浏览量

2022-09-23 上传

2017-04-25 上传

148 浏览量

182 浏览量

资源评论

马克love

- 粉丝: 40

- 资源: 319

上传资源 快速赚钱

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜安全验证

文档复制为VIP权益,开通VIP直接复制

信息提交成功

信息提交成功