利用JARM指纹进行TLS服务端标记1

需积分: 0 166 浏览量

更新于2022-08-03

1

收藏 1.74MB PDF 举报

【JARM指纹技术详解】

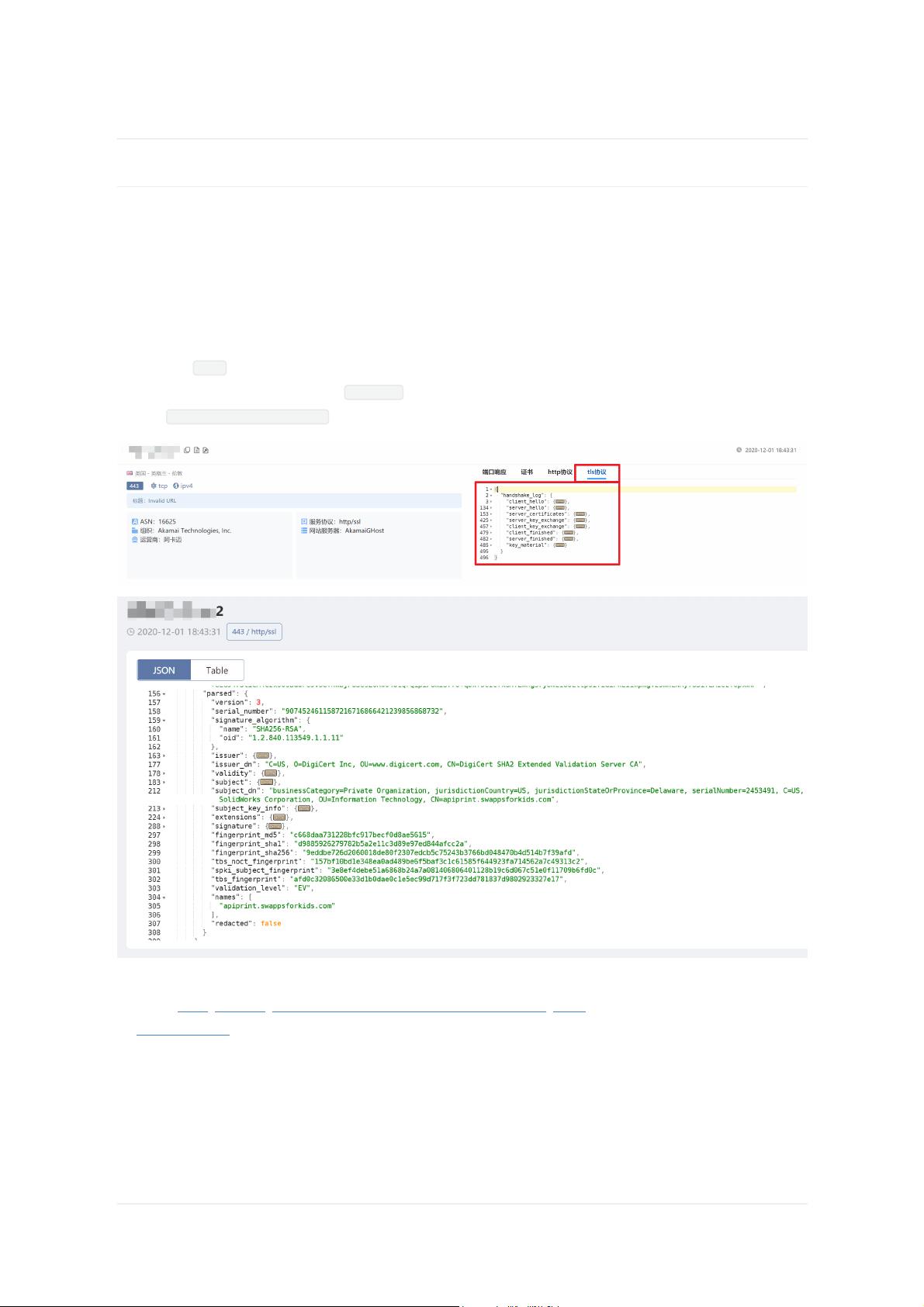

JARM(Java Application Reputation for Mozilla)是一种用于TLS(Transport Layer Security)服务器指纹识别的工具,它的主要目标是帮助网络安全专家快速识别TLS配置的相似性、划分服务器群体、揭示潜在的组织归属,以及检测恶意服务器,如C&C(Command and Control)节点。JARM通过分析TLS握手过程中的Server Hello响应,生成独特的服务器指纹,从而实现这些功能。

**JARM工作原理**

TLS握手的基本目的是客户端和服务器之间建立安全连接,协商加密参数。在JARM中,通过发送带有不同参数的10个Client Hello消息来触发服务器产生不同的Server Hello响应。这些参数包括TLS版本、密码套件和扩展。由于服务器的响应会反映出其内部配置和策略,通过对这些响应的分析,可以创建服务器的指纹。

**JARM工作流程**

1. **构建Client Hello**: JARM发送10个精心设计的TLS Client Hello数据包,包含不同的TLS版本、密码套件顺序和扩展。

2. **收集Server Hello**: 收到服务器的Server Hello响应后,分析特定字段。

3. **哈希处理**: 将10个响应的特定信息进行哈希运算,生成32字节的JARM指纹。

- 前30字节来自加密套件和TLS协议版本。

- 后32字节由ALPN协议信息和TLS扩展列表通过SHA256哈希生成并截取。

**JARM工具分析**

JARM工具的实现通常包括以下步骤:

1. **定义Client Hello结构**: 包含目标服务器信息、端口、加密套件和扩展列表。

2. **生成和发送数据包**: 通过循环遍历并发送10个不同的Client Hello。

3. **接收和解析响应**: 解析Server Hello,提取关键信息。

4. **计算指纹**: 使用哈希算法组合提取的信息,生成JARM指纹。

**JARM的应用**

1. **服务端指纹识别**: JARM可以帮助识别同一组服务器是否共享相同的TLS配置,这对于检测潜在的安全漏洞或统一管理非常有价值。

2. **公司归属判断**: 通过对比不同服务器的JARM指纹,可以推测服务器可能属于哪个组织,因为许多公司会有特定的TLS配置模式。

3. **应用和基础设施识别**: 特定的TLS配置可能与特定的应用或基础设施相关联,JARM可以帮助识别这些关联。

4. **恶意服务器检测**: JARM指纹可用于区分恶意服务器,如C&C服务器,因为它们往往有独特的TLS配置。

**问题与挑战**

尽管JARM提供了强大的识别能力,但也存在一些挑战,比如服务器可能使用动态配置,导致指纹变化,或者使用混淆技术来隐藏真实身份。此外,JARM指纹的有效性可能会随着TLS协议和加密套件的更新而变化。因此,持续监控和更新指纹库是保持JARM准确性的关键。

将JARM集成到网络空间测绘系统,如Quake,可以极大地增强对全网TLS服务器的理解和管理,为安全研究人员和运维人员提供有力的工具来检测异常行为和潜在的安全风险。通过不断的研究和改进,JARM有望成为互联网安全领域的重要工具。