12.3.1 极光行动 - Wireshark 数据包分析实战(第 3 版) - 知乎书店1

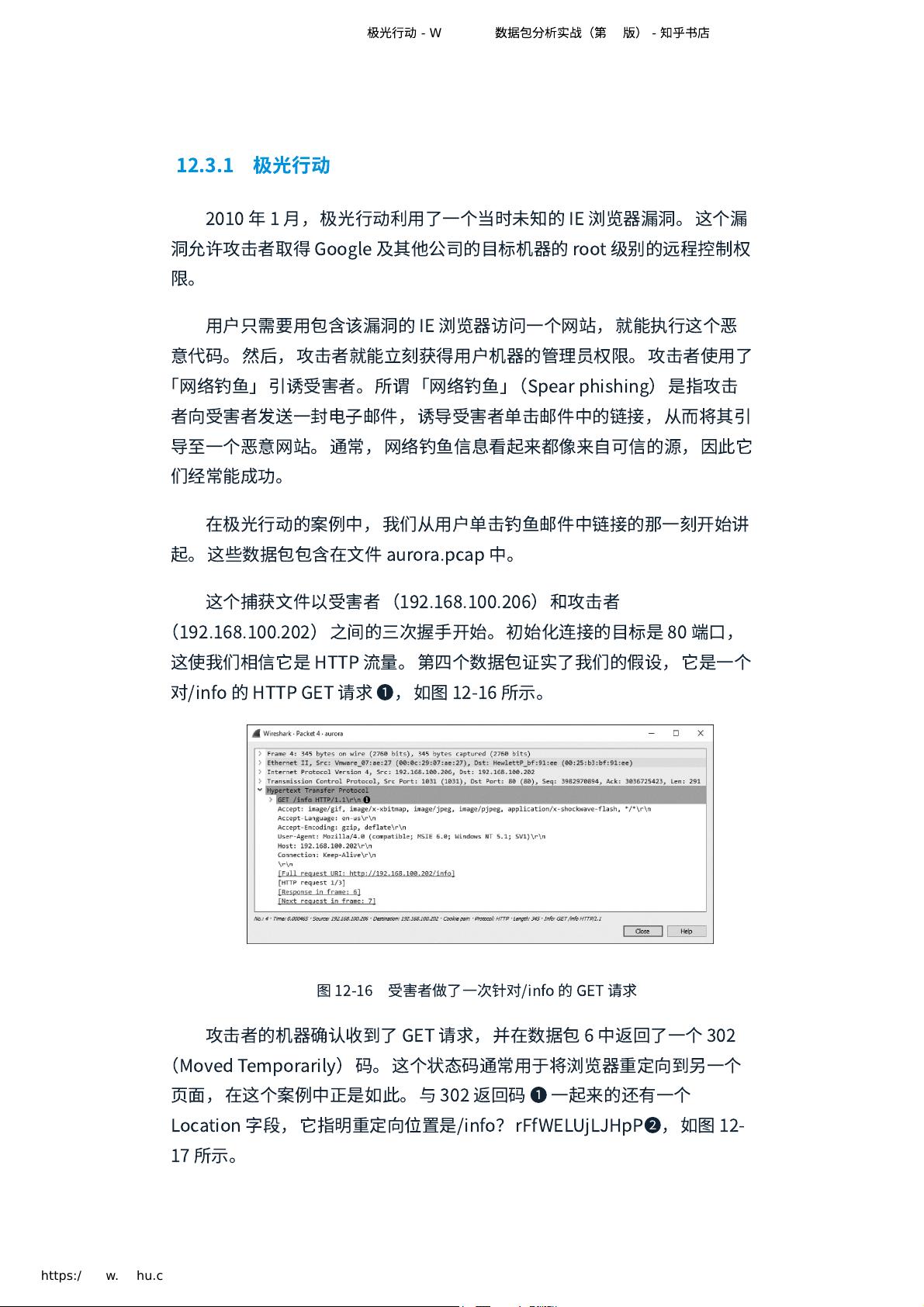

《12.3.1 极光行动 - Wireshark 数据包分析实战(第 3 版)》章节主要讲述了2010年著名的“极光行动”中,攻击者利用未知的IE浏览器漏洞进行网络攻击的案例。在这一行动中,攻击者通过网络钓鱼技术诱导受害者点击含有恶意代码的链接,从而获取受害者机器的管理员权限。本文档以Wireshark工具对数据包的分析为切入点,深入解析了整个攻击过程。 数据包分析从一个受害者(192.168.100.206)与攻击者(192.168.100.202)之间的三次握手开始,目标是80端口,表明这是HTTP流量。第四个数据包是一个HTTP GET请求,请求访问/info,如图12-16所示。攻击者的机器在数据包6中回应了一个HTTP 302(Moved Temporarily)状态码,这个状态码通常用于重定向浏览器到另一个页面,这次是重定向到/info?rFfWELUjLJHpP。 接着,客户端在数据包7中发送了针对新URL的GET请求,随后在数据包8中收到ACK确认。通过选择数据包9并跟随TCP流,可以清晰地看到初始GET请求、302重定向以及第二个GET请求的详细过程。 然而,在后续的通信中,攻击者返回了一段看似乱码的内容,这些内容位于HTML的<script>标签内,这通常是JavaScript或其他脚本语言的表示。考虑到这是漏洞利用的流量,可以推测这些乱码可能包含了十六进制填充和用于漏洞利用的shellcode(一段执行特定功能的代码)。图12-19展示了这部分编码内容。 然后,攻击者发送的第二部分内容中,乱码后面出现了一些可读文本,这些文本似乎涉及到字符串解析操作,可能是为了执行特定的恶意行为。图12-20显示了这部分内容,其中包含了可疑的<iframe>标签,这可能用于加载或执行隐藏的恶意代码。 攻击者发送的最后数据段由两部分组成:一部分是带有特定ID的<span>标签,另一部分是<iframe>标签,其src属性指向一个.gif文件,并在onload事件中执行JavaScript代码,这通常是用来在页面加载时触发某些恶意行为。 通过Wireshark这样的网络嗅探工具,可以深入分析网络通信细节,揭示隐藏的攻击行为,这对于网络安全防护和事件调查至关重要。在实际应用中,了解如何识别和分析这类网络流量可以帮助防御者提前发现并防止类似“极光行动”的攻击。

- 粉丝: 35

- 资源: 285

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

信息提交成功

信息提交成功

评论0