一款轻量级Web漏洞教学演示系统1

需积分: 0 142 浏览量

更新于2022-08-03

收藏 1004KB PDF 举报

:“一款轻量级Web漏洞教学演示系统1”

:“3.1 数据库4.1 注入漏洞4.1.1 Blind SQL Injection (boolean)4.1.2 Blind SQL Injection ("

:“网络安全”

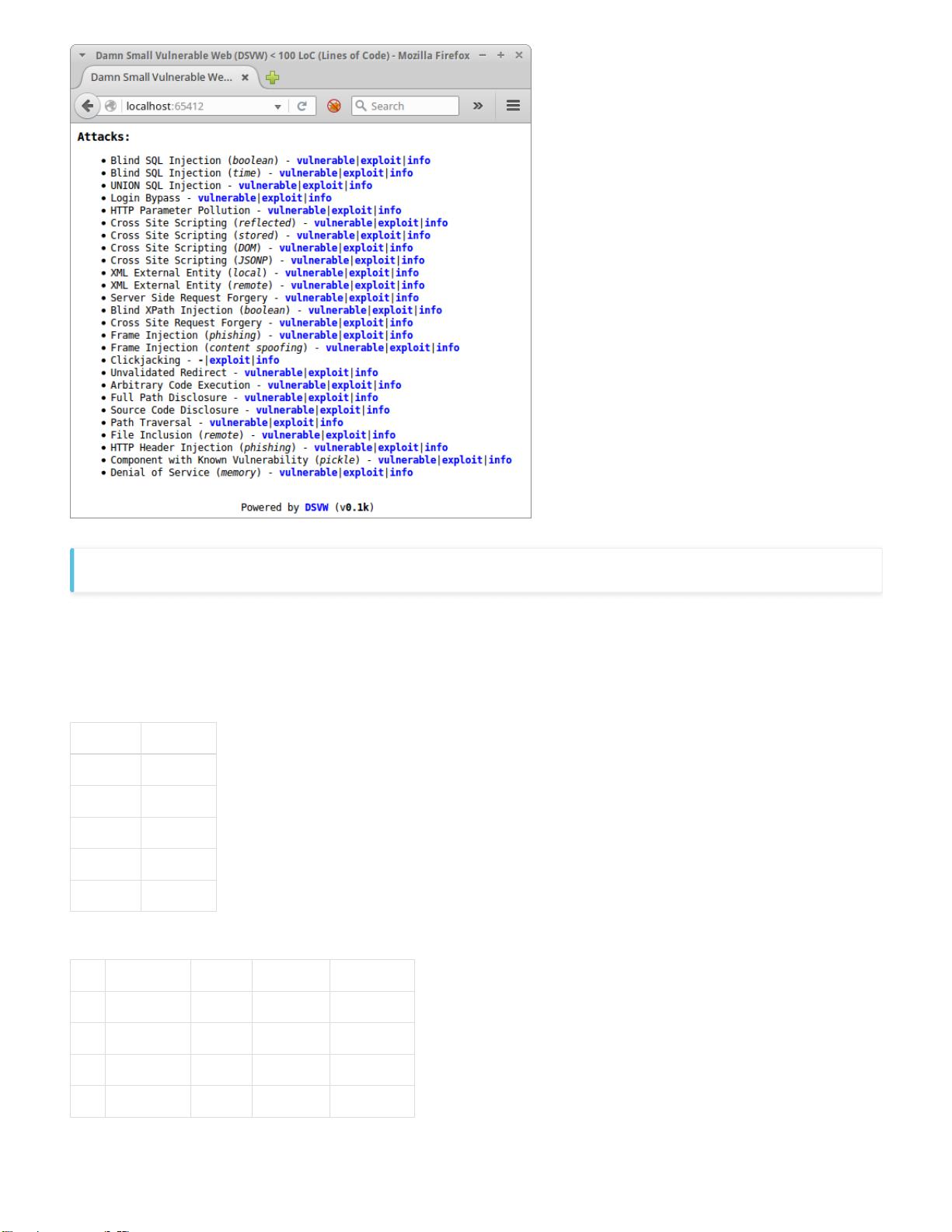

本文将详细介绍一款名为Damn Small Vulnerable Web (DSVW)的轻量级Web漏洞教学演示系统,该系统由Python语言开发,旨在为学习和理解Web应用漏洞提供实践平台。DSVW仅包含一个Python脚本文件,包含了26种常见的Web应用漏洞场景,且代码行数控制在100行以内。该系统由sqlmap的作者Miroslav Stampar创建,支持多种流行的Web漏洞环境和攻击方法,并附带相关说明和介绍链接。

DSVW的运行依赖Python 2.6.x或2.7.x以及python-lxml库。安装过程简单,只需从GitHub克隆或下载dsvw.py脚本,然后执行`python dsvw.py`即可启动服务。访问`http://127.0.0.1:65412`可以在本地浏览器中查看DSVW的界面。

DSVW内部使用SQLite3作为数据库,存在两个关键表:`users`和`comments`。`users`表用于存储用户信息,包括id(INTEGER)、username(TEXT)、name(TEXT)、surname(TEXT)和password(TEXT)。`comments`表则用于存储评论数据,字段包括id(INTEGER)、comment(TEXT)和time(TEXT)。

在DSVW中,学习者可以针对两种类型的SQL注入漏洞进行练习:布尔型盲注(Blind SQL Injection - Boolean)和时间型盲注。

1. **布尔型盲注**:这种类型的注入攻击中,HTTP响应体不会直接显示SQL错误信息。攻击者通过发送参数到查询中,如果查询条件为真,系统返回正常页面;若条件为假,则返回自定义错误页面。例如,通过访问`http://127.0.0.1:65412/?id=2`,可以模拟这种类型的注入。

2. **时间型盲注**:与布尔型类似,但攻击者通过观察服务器响应时间来判断查询结果。当注入的payload导致查询延迟,如果延迟时间超过预设值,可以推断查询结果为真;反之,结果为假。不同数据库管理系统(DBMS)可能需要不同的方法和技术来实现这一过程。如访问`http://127.0.0.1:65412/?id=1`进行实践。

此外,DSVW还展示了XML配置的使用,如示例中的XML文件包含了用户信息,每个用户具有id、username、name、surname和password属性。这样的配置使得系统能够方便地管理和处理用户数据。

通过DSVW,网络安全学习者可以深入了解Web应用中的SQL注入漏洞,了解其工作原理并掌握相应的防御策略。同时,DSVW作为一个轻量级的工具,非常适合初学者进行实践操作,提升漏洞检测和修复的能力。在实际的网络安全环境中,防止SQL注入是非常重要的,因为这类漏洞可能导致数据泄露、权限提升甚至整个系统的瘫痪。因此,理解和熟悉DSVW提供的各种漏洞场景,对于提高网络安全防护意识和技能有着显著的作用。

耄先森吖

- 粉丝: 966

- 资源: 293

最新资源

- 基于自抗扰控制器ADRC的永磁同步电机FOC 1.转速环采用ADRC,和传统PI进行对比来分析ADRC控制性能的优越性 对ADRC中的ESO进行改进,进一步提高了ADRC性能; 2.三种速度控制器进

- 基于Python实现对房价的预测源码+全部数据+报告文档(期末大作业).zip

- openssl-1.1.1l.zip

- 基于Python实现对房价的预测源码+全部数据(期末大作业).zip

- 《Spark大数据分析源码解析与实例详解》图书配套实例资源.zip

- 一个非常小巧,绿色, 好用 的发包工具,支持tcp/udp, 支持服务端和客户端,支持自定义 发包内容

- 基于线性扩张状态观测器和滑模观测器的永磁同步电机无感FOC 1.采用线性扩张状态观测器和滑模观测器实现中高速下无感FOC;两种不同的无感算法进行对比;锁相环技术标幺化处理提取转子位置信息; 2.转速环

- 一个大数据实时流处理日志分析系统 Demo.zip

- comsol变质量注浆理论,根据魏建平《裂隙煤体注浆浆液扩散规律及变质量渗流模型研究》,考虑不同注浆压力,进行了不同压力下的注浆封堵模拟,沉积颗粒浓度随着注浆压力增大会变大,渗透率负相关 模型 模型

- 关于wlinux定制系统安装系统日志syslog、net-tools、chroynd等系统工具说明

- 一个开源的全栈大数据项目,主要包含实时数据采集,机器学习,大数据处理,前端可视化.zip

- Chinese.isl

- 抖音直播录制免费软件,直播流录制,自动检测开播

- 一个轻量级的大屏数据展示方案.zip

- 污水处理出水总磷预测中的正则化回声状态网络研究

- 基于LADRC-非线性ESO的永磁同步电机无感FOC 电机参数采用袁磊老师书上的 1.采用非线性扩张状态观测器ESO实现中高速下无感FOC;对锁相环技术标幺化处理提取转子位置信息; 2.转速环采用线性