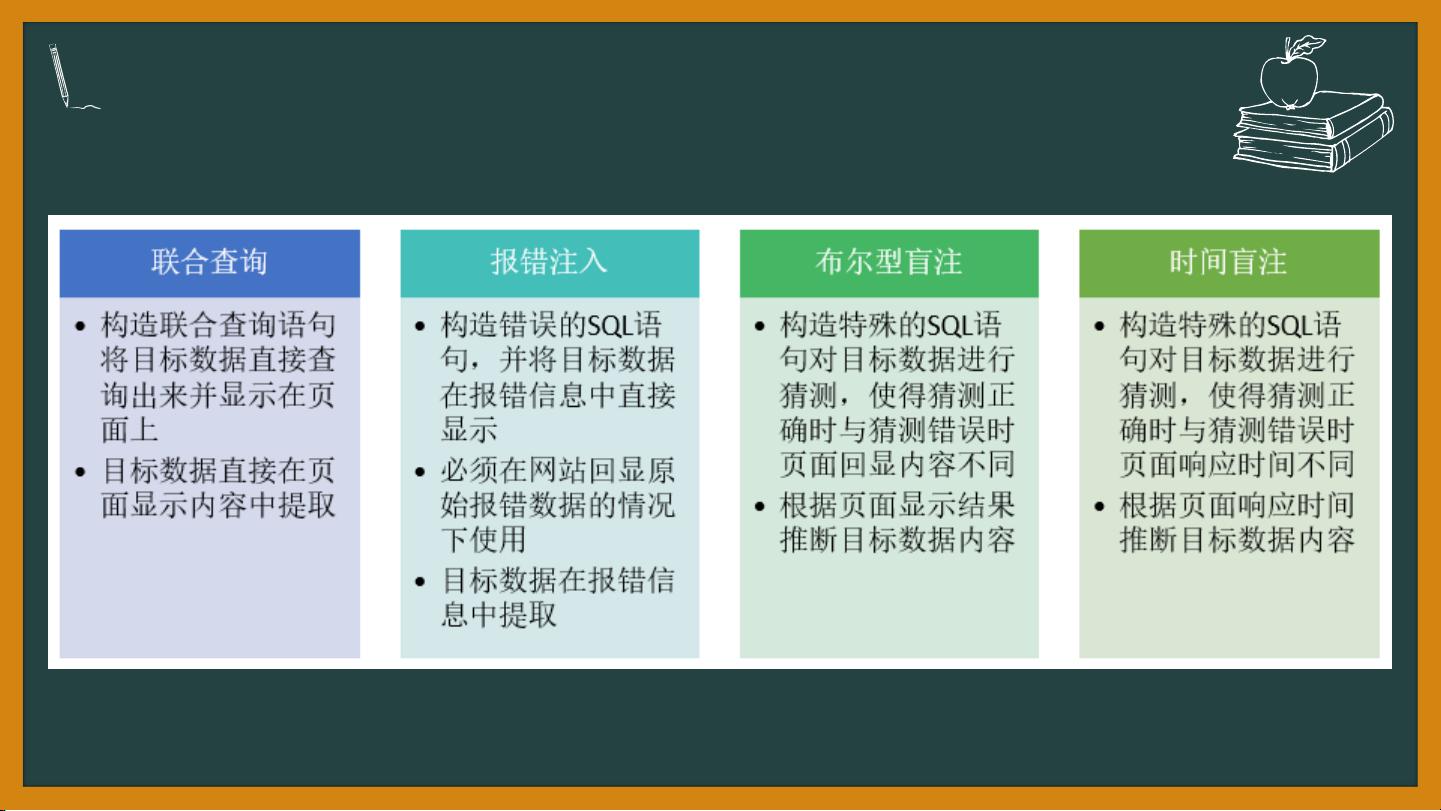

使用示例-使用Sqlmap获取DVWA数据 (6)判断列名:root@kali:~# sqlmap -r /etc/url -D dvwa -T users –column 单击此处添加标题 * * * * * * * * * * * * * * * * 目录页 SQL注入漏洞的利用 数据提取方式 数据提取方式 SQLMAP 是一个开放源码的渗透测试工具,它可以自动探测和利用SQL注入漏洞来接管数据库服务器。它配备了一个强大的探测引擎,为最终渗透测试人员提供很多强大的功能,可以拖库,可以访问底层的文件系统,还可以通过带外连接执行操作系统上的命令。 下载地址:/sqlmapproject/sqlmap/ 官网地址:/ SQLmap的常见参数使用 SQLmap使用示例 基本的注入流程 使用示例-使用Sqlmap获取DVWA数据 使用示例-使用Sqlmap获取DVWA数据 使用示例-使用Sqlmap获取DVWA数据 (3)判断注入点和数据库类型: 使用示例-使用Sqlmap获取DVWA数据 (4)判断数据库名: 使用示例-使用Sqlmap获取DVWA数据 (5)判断表名:root@kali: 计算机病毒与防护是网络安全领域的重要话题,而SQL注入漏洞则是其中一种常见的攻击手段。SQL注入漏洞允许攻击者通过构造恶意的SQL语句,利用应用程序的缺陷来操纵或获取数据库中的敏感信息。本讲座将深入探讨如何利用SQL注入漏洞以及如何使用SQLmap这个强大的渗透测试工具进行测试和防御。 SQLmap是一个开源的自动化工具,专门用于检测和利用SQL注入漏洞。它配备了先进的探测引擎,能够识别多种类型的注入点,并且具备多种功能,包括但不限于: 1. **数据库接管**:SQLmap能够完全控制受感染的数据库服务器,允许攻击者执行任意的SQL查询。 2. **数据提取**:它能够从数据库中提取数据,包括表、列以及特定记录,甚至可以实现整个数据库的“拖库”操作。 3. **文件系统访问**:通过注入,SQLmap可以读取或写入目标服务器的文件系统。 4. **操作系统命令执行**:在某些情况下,攻击者能够通过带外连接执行操作系统级别的命令。 了解SQLmap的基本用法对于安全测试至关重要。以下是一些SQLmap的常用参数和使用示例: 1. **判断注入点和数据库类型**:使用`sqlmap -r url`命令,结合不同的技术(如布尔型注入、时间延迟注入等)来确定是否存在注入点,并确定数据库类型。 2. **判断数据库名**:通过`sqlmap -D`选项,可以尝试列举数据库的名称。 3. **判断表名**:使用`sqlmap -T`选项列出特定数据库中的表。 4. **判断列名**:配合`--column`参数,可以获取表中的列名。 5. **获取字段信息**:使用`-C column_name –dump`组合,可以导出指定列的数据,例如`sqlmap -r url -D db -T table -C username --dump`将导出用户名列的数据。 6. **获取所有数据**:`--dump-all`参数可以导出数据库中的所有数据,而`--exclude-sysdbs`可以排除系统默认表。 在实际应用中,SQLmap通常结合Web应用程序的漏洞进行测试,例如DVWA(Damn Vulnerable Web Application),这是一个用于学习和实践安全的环境。在DVWA中,攻击者可以模拟真实环境,练习利用SQL注入漏洞。 防范SQL注入的方法主要包括: 1. **输入验证**:对用户输入进行严格的检查和过滤,避免非法字符和SQL命令。 2. **参数化查询**:使用预编译的SQL语句,确保用户输入不会影响到查询结构。 3. **少用动态SQL**:尽可能使用存储过程或者静态SQL,减少代码中的SQL拼接。 4. **权限控制**:限制数据库用户的权限,只给予完成任务所需的操作权限。 5. **日志监控**:定期审查数据库日志,发现异常行为及时处理。 理解SQL注入的原理、学会使用SQLmap进行测试以及采取有效的防护措施,是每一个IT从业者必备的技能,对于维护网络安全至关重要。

剩余15页未读,继续阅读

- 粉丝: 375

- 资源: 1万+

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

信息提交成功

信息提交成功