Java安全之SnakeYaml反序列化分析.doc

2.虚拟产品一经售出概不退款(资源遇到问题,请及时私信上传者)

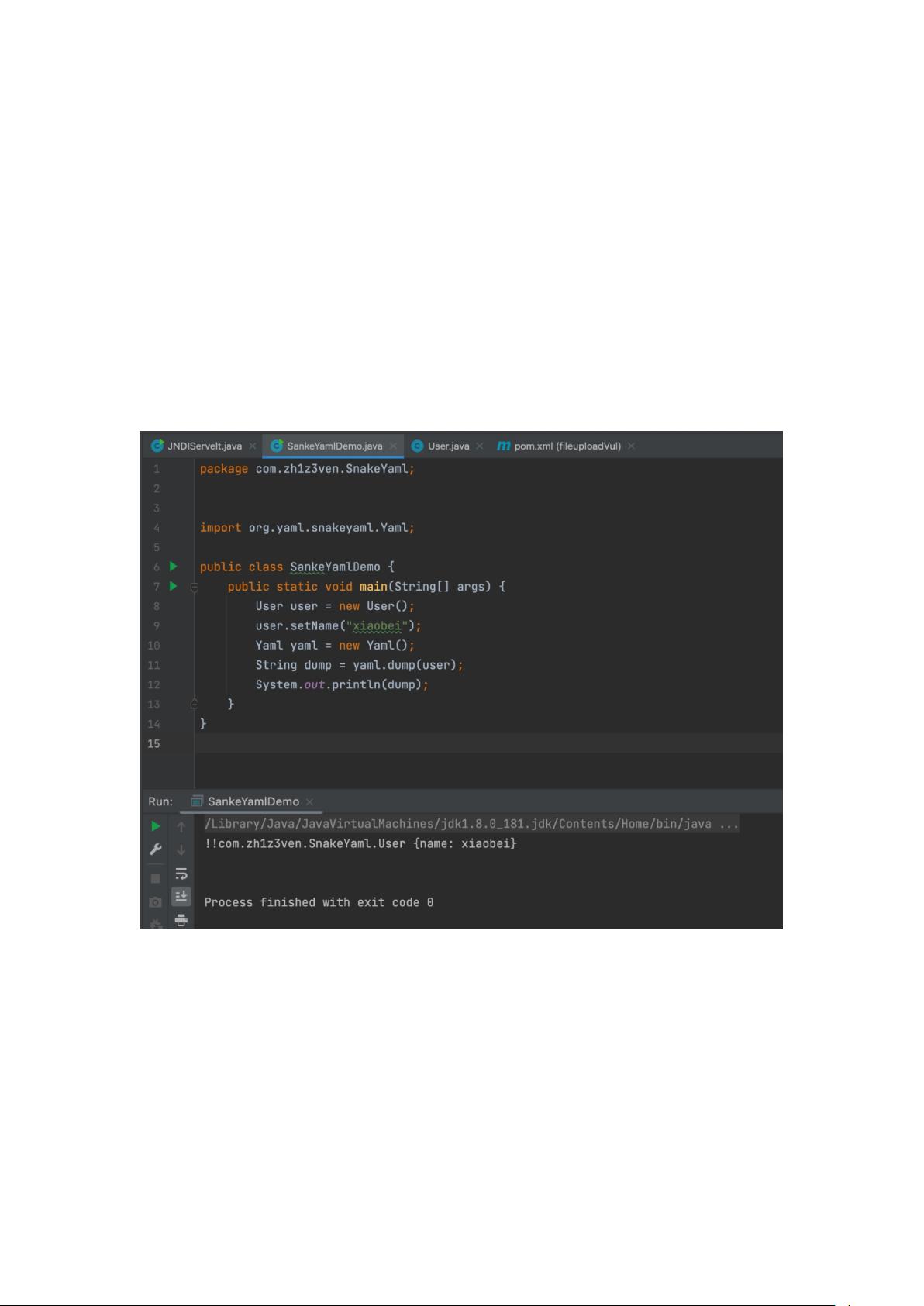

【SnakeYaml反序列化分析】 SnakeYaml是一款流行的Java库,用于解析和生成YAML格式的数据。YAML(YAML Ain't Markup Language)是一种人类可读的数据序列化语言,常用于配置文件和数据交换。它比XML和properties文件更简洁易读。SnakeYaml遵循YAML 1.1规范,支持UTF-8/UTF-16编码,并能处理Java对象的序列化和反序列化。 **SnakeYaml序列化与反序列化** 1. **序列化**: - `dump(Object data)`:将Java对象转换为YAML字符串。 - `dump(Object data, Writer output)`:将Java对象写入YAML格式的流。 - `dumpAll(Iterator data)`:将多个Java对象转换为YAML字符串。 - `dumpAll(Iterator data, Writer output)`:将多个Java对象写入YAML格式的流。 - `dumpAs(Object data, Tag rootTag, DumperOptions.FlowStyle flowStyle)`:自定义根标签和流风格进行序列化。 - `dumpAsMap(Object data)`:以Map形式序列化Java对象。 2. **反序列化**: - `load(InputStream io)`:从输入流中解析单个YAML文档并生成Java对象。 - `load(Reader io)`:从读取器中解析单个YAML文档并生成Java对象。 - `load(String yaml)`:从字符串中解析单个YAML文档并生成Java对象。 - `loadAll(InputStream yaml)`:解析输入流中的所有YAML文档并生成Java对象的迭代器。 - `loadAll(Reader yaml)`:解析读取器中的所有YAML文档并生成Java对象的迭代器。 - `loadAll(String yaml)`:解析字符串中的所有YAML文档并生成Java对象的迭代器。 **反序列化漏洞** SnakeYaml的反序列化过程可能会引入安全风险,尤其是当它允许加载任意用户输入的YAML数据时。攻击者可以构造恶意的YAML文档,导致意外的行为,如执行任意代码。这些漏洞通常利用了YAML解析器的特定行为,例如通过`!`符号触发特殊的处理方式或通过加载自定义类。 **漏洞影响版本** 具体受影响的SnakeYaml版本需要查看官方的安全公告或漏洞报告。通常,修复这类问题的更新会包括对解析过程的限制,例如禁用不安全的构造函数或类加载。 **漏洞原理和复现** 漏洞原理通常涉及YAML解析器的特性,如自定义构造函数、类型别名或脚本引擎。攻击者可以通过精心设计的YAML文档来触发这些功能,从而执行非预期的代码。 **调试与分析** 为了理解和复现漏洞,开发者需要理解YAML解析的流程,特别是SnakeYaml如何处理用户提供的数据。这通常涉及跟踪源代码、设置断点、检查变量状态以及理解YAML解析器如何映射到Java对象。 **SPI机制和ScriptEngineManager** 有时,漏洞利用可能涉及到Java的Service Provider Interface (SPI)。例如,`ScriptEngineManager`可以通过加载不同的脚本引擎实现(如JavaScript或Groovy)来执行代码。如果YAML解析器在反序列化过程中不小心触发了`ScriptEngineManager`,攻击者可能能够通过YAML文档执行任意脚本。 **其他利用姿势** 攻击者可能会尝试多种利用方式,包括但不限于: - 通过网络请求发送恶意YAML数据。 - 利用文件包含漏洞读取含有恶意YAML的文件。 - 通过注入YAML数据到日志文件,然后诱使受害者查看或解析这些日志。 在实际应用中,确保对用户输入的YAML数据进行严格的验证和过滤是防止此类攻击的关键。同时,保持SnakeYaml库的更新,安装最新的安全补丁也是必要的安全措施。

剩余26页未读,继续阅读

- 粉丝: 1

- 资源: 2837

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

- 智能笔项目源代码全套技术资料.zip

- 在线考试系统项目源代码全套技术资料.zip

- 高等数学学习资料合集 高等数学(工本)mind

- 西门子V90效率倍增-伺服驱动功能库详解简易循环功能库之Homing-V90PN.mp4

- 自考04741计算机网络原理真题及答案及课件

- 基于STM32芯片开发 安防系统 完整作品

- 4_base.apk.1

- 学生导师双选系统项目源代码全套技术资料.zip

- 自考02318《计算机组成原理》试题及答案 2014-2018及课件

- 图书管理系统,仅供参考

- 数据科学与大数据毕业设计系统项目源代码全套技术资料.zip

- 全国自考02197概率论与数理统计(二)试题及答案2014-2019

- CHGCOLOR压缩包

- 多轮自动红队方法提升大语言模型安全性

- python语言kssp爬虫程序代码XQZQ.txt

- 亲测源码云赏V7.0微信视频打赏系统源码已测试完整无错版

信息提交成功

信息提交成功