Nmap实验报告.doc

2.虚拟产品一经售出概不退款(资源遇到问题,请及时私信上传者)

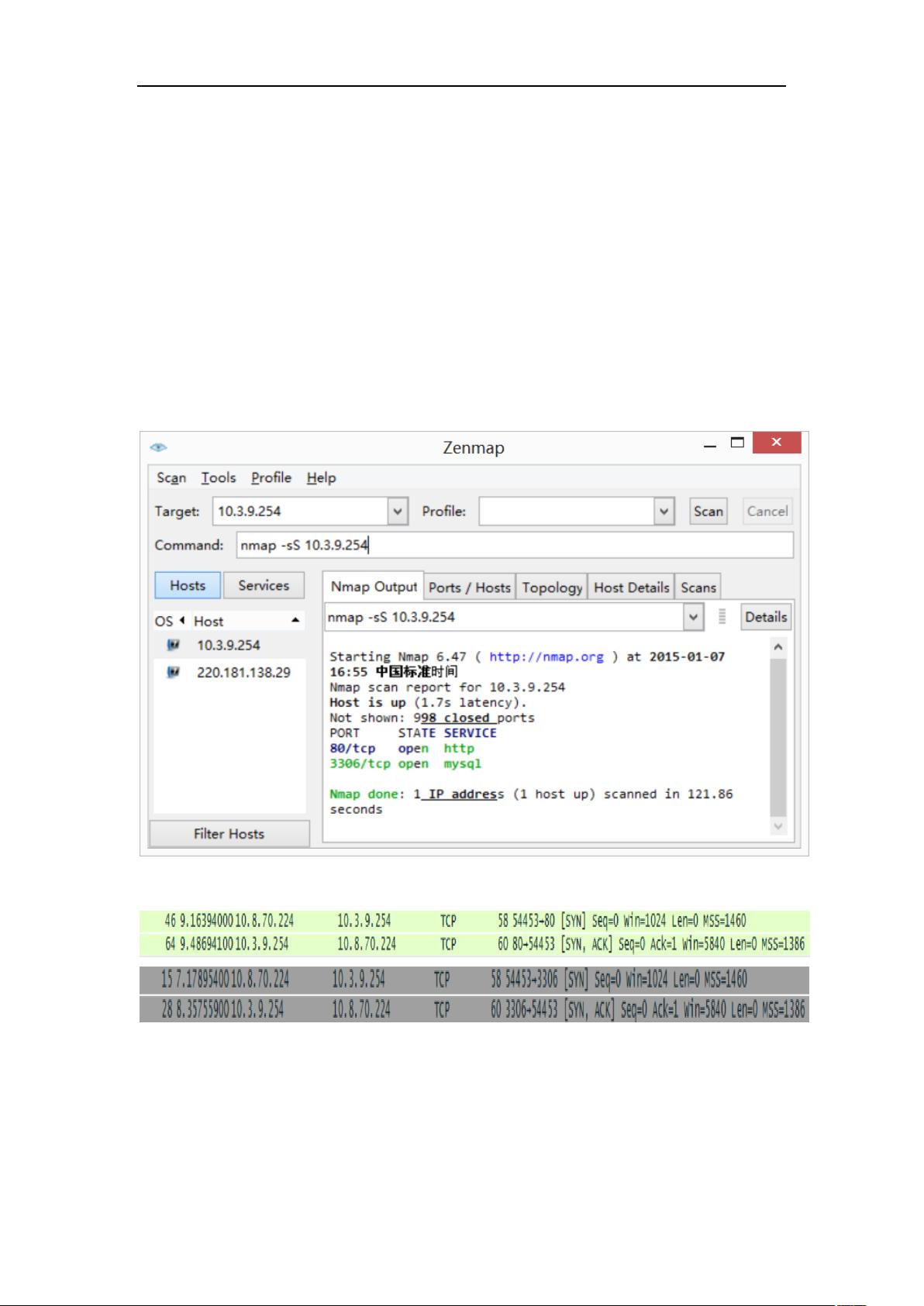

网络扫描软件Nmap的应用 在网络攻击时,攻击者往往会使用网络和端口扫描软件对目标主机进行扫描,发现漏 洞,为后续攻击做准备。本实验使用网络扫描软件Nmap对北邮官网www.bupt.edu.cn(I P地址:10.3.9.254)进行多类型的主机和端口扫描并进行分析。 1. 隐藏扫描(Stealth Scanning) -sS为TCP同步扫描,原理是源主机发送一个TCP同步包(SYN),然后等待目的主 机的回应。如果对方返回SYN|ACK包,就表示该目标端口打开。Wireshark抓包可以看出 在扫描过程中,源主机(10.8.70.224)向目标主机(10.3.9.254) 最可 能打开的1000个端口发送了TCP同步包,其中只有80端口和330 6端口返回了SYN|ACK包,说明目标主机开放了这两个端口。从Nmap扫描结果可以看出 80端口提供的是http服务,3306提供的是mysql服务。 2. 端口扫描(port scanning) -sT扫描是调用系统函数connect()用来打开一个链接,所以耗时要比-sS要多 。RTTVAR(往返延时变量)很大,应该网络拥塞引起的。从wireshark抓包看出 源主机与目的主机之间建立了完全的TCP链接,探测到端口开放后立即发送RST断开链接 。 3. UDP扫描(UDP Scanning) UDP扫描是向目标主机的每个端口发送一个0字节的UDP包,如果收到端口不可到达的 ICMP消息,端口就是关闭的。如wireshark抓包所示 源主机向目标机的1031端口发送了一个0字节的UDP包。 端口1031收到了ICMP消息,说明端口是关闭的。 端口123开启的是ntp服务。值得注意的是,此时发送的并不是0字节的UDP包,而是内容 为ntp的总长为224bit的UDP包。 4. Ping扫描(Ping Sweeping) 对源主机所在网段(10.8.64.0/19)的主机进行Ping扫描。在局域网内,Nmap是 通过发送ARP包来询问IP地址上的主机是否活动的,如果收到ARP回复包,那么说明该 主机在线。如wireshark抓包所示 源主机广播所扫描网段的ARP请求,没有回复的主机均视为没有在线。 10.8.64.1回复了ARP请求,说明10.8.64.1在线。 、 5. TCP ACK扫描 TCP ACK扫描是向目标机的端口发送ACK包,如果返回一个RST包,则这个端口就视为 unfiltered状态。如wireshark抓包所示 如90端口收到了RET包,说明这个端口处于unfiltered状态。 6. 操作系统类型扫描 从扫描结果可以得到目标主机的详细信息。目标主机的操作系统为AVM FRITZ!Box WLAN 7240 WAP。 7. Traceroute路由跟踪扫描 使用-traceroute可以得到本机到目标主机之间的拓扑结构和路由信息。从Nmap结果 可以看出,本地主机到10.3.9.254一共要经过4跳才能到达。拓扑图如下 再对校内的图书馆,教务处,论坛进行扫描后可以得到学校的网络拓扑图 对百度进行扫描后得到校园网到外网的拓扑图 ----------------------- Nmap实验报告全文共8页,当前为第1页。 Nmap实验报告全文共8页,当前为第2页。 Nmap实验报告全文共8页,当前为第3页。 Nmap实验报告全文共8页,当前为第4页。 Nmap实验报告全文共8页,当前为第5页。 Nmap实验报告全文共8页,当前为第6页。 Nmap实验报告全文共8页,当前为第7页。 Nmap实验报告全文共8页,当前为第8页。 Nmap是一款强大的网络扫描工具,广泛应用于网络安全检测和系统管理员的日常运维中。在本实验中,通过Nmap对北京邮电大学官网(IP地址:10.3.9.254)进行了多种类型的扫描,包括隐藏扫描、端口扫描、UDP扫描、Ping扫描、TCP ACK扫描以及操作系统类型扫描和Traceroute路由跟踪扫描,以此揭示网络环境中的开放端口、在线主机以及拓扑结构。 1. **隐藏扫描(Stealth Scanning)**:使用`-sS`参数执行TCP同步扫描,源主机发送SYN包,如果目标主机回应SYN|ACK,表明端口开放。实验结果显示,目标主机的80端口(HTTP服务)和3306端口(MySQL服务)开放。 2. **端口扫描(port scanning)**:`-sT`扫描利用系统connect()函数建立连接,耗时较长。此扫描用于检测端口状态,Wireshark捕获显示,一旦发现端口开放,会立即发送RST断开连接。 3. **UDP扫描(UDP Scanning)**:通过向目标主机的各个端口发送0字节的UDP包,若收到ICMP端口不可达消息,说明端口关闭。例如,扫描发现端口1031关闭,而端口123开启且运行着NTP服务,发送的UDP包包含224bit的NTP数据。 4. **Ping扫描(Ping Sweeping)**:Nmap通过ARP请求探测网络中主机的活动状态。在10.8.64.0/19网段中,收到ARP响应的主机被视为在线,如10.8.64.1。 5. **TCP ACK扫描**:通过发送ACK包,如果收到RST,表示端口为unfiltered状态。例如,90端口收到RST,标记其为unfiltered。 6. **操作系统类型扫描**:Nmap可以根据响应特征推断目标主机的操作系统。实验中,目标主机被识别为AVM FRITZ!Box WLAN 7240 WAP设备。 7. **Traceroute路由跟踪扫描**:使用`-traceroute`选项可以揭示从本地到目标主机的路径信息。实验揭示本地到10.3.9.254需经过4次跃点。 通过这些扫描,不仅可以获取网络服务的开放情况,还可以绘制出网络拓扑,例如学校内部的网络结构以及校园网对外网的连通路径。这为网络管理和安全评估提供了详尽的数据支持。

2301_763164182023-12-06资源质量不错,和资源描述一致,内容详细,对我很有用。

2301_763164182023-12-06资源质量不错,和资源描述一致,内容详细,对我很有用。

- 粉丝: 195

- 资源: 3万+

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

- 车辆船只人员检测3-YOLO(v5至v9)、COCO、CreateML、Darknet、Paligemma、TFRecord、VOC数据集合集.rar

- 物流数据相关标准清单.xlsx

- python语言kssppxhb爬虫程序代码xQZQ.txt

- python语言kssphb爬虫程序代码QZQ.txt

- python语言kssppxhb爬虫程序代码xQZQ1.txt

- python语言kssp爬虫程序代码ZQ.txt

- python语言kssp爬虫程序代码QZQ.txt

- python语言kssp爬虫程序代码QZQ1.txt

- python语言kuaishoushiping爬虫程序代码QZQ.txt

- Python项目开发流程及其各环节注意事项详解

- 汽车-车联网数据相关标准清单.xlsx

- 车辆船只检测4-YOLO(v5至v9)、COCO、CreateML、Darknet、Paligemma、TFRecord、VOC数据集合集.rar

- 基于51单片机的数码管多种波形发生器设计(protues仿真)-毕业设计

- 四足机器人步态控制算法解析与代码实现

- 四足机器人步态控制算法及Python实现

- 四足机器人步态控制算法的技术原理及Python实现

信息提交成功

信息提交成功