2010 OWASP TOP 10 security issues

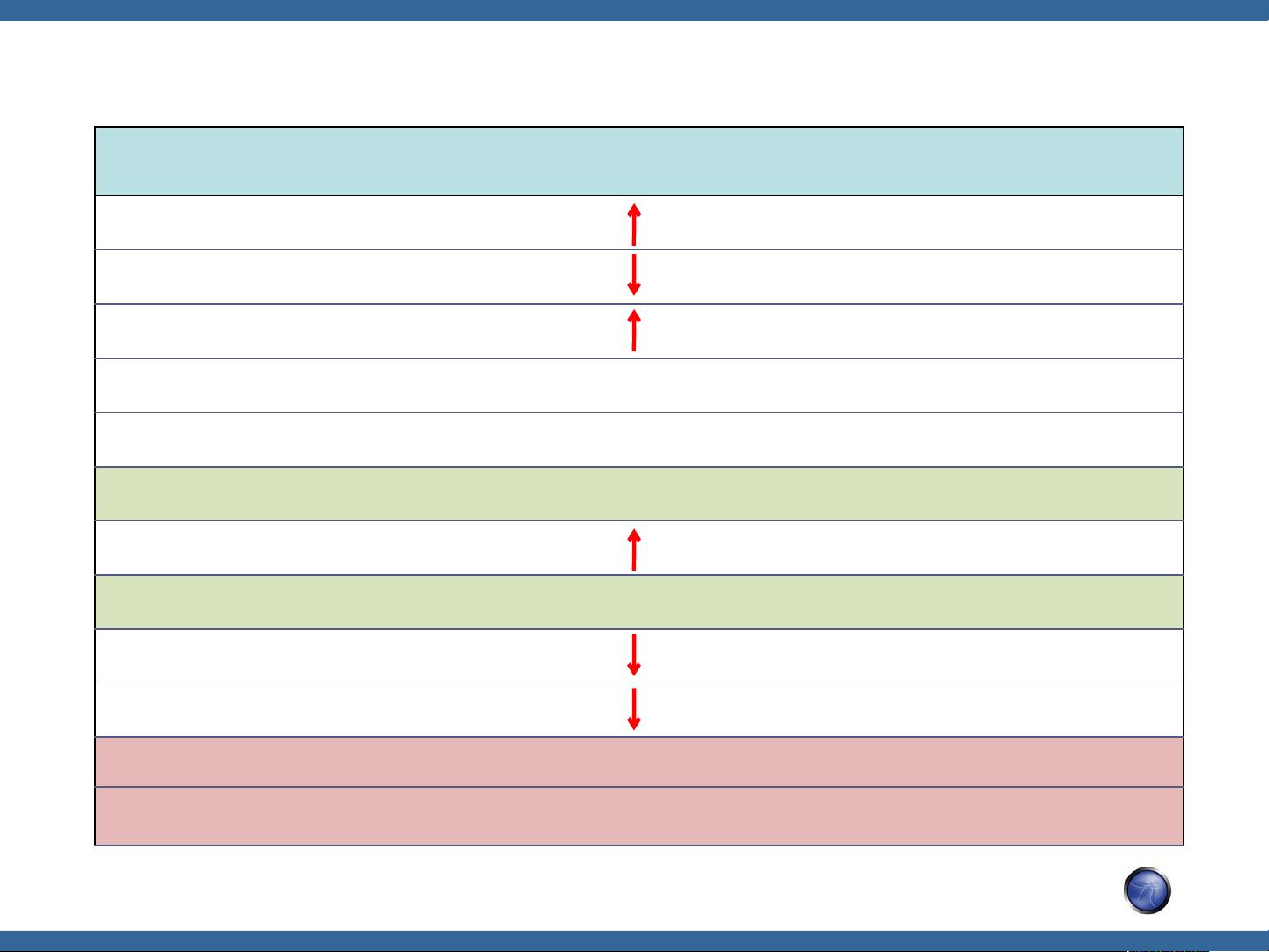

《2010 OWASP TOP 10 安全风险》是 OWASP(开放式网络应用安全项目)在2010年发布的关于网络应用程序最严重的十个安全风险的报告。这份报告详细阐述了这些风险的性质,并提供了避免它们的策略。 一、风险评级方法论 在2010年的版本中,OWASP将标题改为“十大最关键网络应用安全风险”,旨在强调风险而非仅仅漏洞的重要性。这一改变基于OWASP的风险评级方法论,该方法论用于确定并优先处理这十大风险。 二、新增风险 1. A6 - 安全配置错误:这是2004年十大风险中的A10,即“不安全的配置管理”。由于系统和应用程序的安全配置错误可能导致严重的安全漏洞,因此被重新强调。 2. A8 - 未经验证的重定向和转发:这是一种相对常见但危险性很高的缺陷,通常不被充分认识。攻击者可能通过篡改重定向和转发来引导用户访问恶意网站。 三、移除风险 1. A3 - 恶意文件执行:主要针对PHP环境,随着其流行度下降,此风险被移除。 2. A6 - 信息泄漏与不当错误处理:虽然这是一个普遍存在的问题,但通常不会带来太大风险,因此未被列入2010年十大风险之中。 四、风险映射 从2007年到2010年的十大风险之间存在一定的对应关系: - A1 - 注入(原A2) - A2 - 跨站脚本攻击(XSS)(原A1) - A3 - 身份验证与会话管理破裂(原A7) - A4 - 不安全的直接对象引用(原A4) - A5 - 跨站请求伪造(CSRF)(原A5) - A6 - 安全配置错误(新增) - A7 - 未限制URL访问(原A10) - A8 - 未经验证的重定向和转发(新增) - A9 - 不安全的加密存储(原A8) - A10 - 传输层保护不足(原A9) - A3 - 恶意文件执行(从2010年十大风险中移除) 五、风险详解 1. 注入:包括SQL注入、命令注入等,允许攻击者执行恶意代码,获取、修改或删除数据。 2. 跨站脚本攻击(XSS):利用网站的漏洞,注入恶意脚本到用户的浏览器,可能盗取用户信息。 3. 身份验证与会话管理破裂:可能导致账户被盗用,如会话劫持、凭证盗窃等。 4. 不安全的直接对象引用:允许攻击者访问或操纵敏感数据,如数据库记录或文件路径。 5. 跨站请求伪造(CSRF):攻击者诱使用户执行非预期的敏感操作,如转账、更改设置等。 6. 安全配置错误:包括服务器、应用和网络设备的配置不当,可能导致大量暴露的安全弱点。 7. 未限制URL访问:允许未经授权的用户访问受保护的资源。 8. 未经验证的重定向和转发:攻击者可引导用户到恶意网站,进行钓鱼攻击或其他欺诈行为。 9. 不安全的加密存储:数据加密不当,容易被破解,导致数据泄露。 10. 传输层保护不足:缺乏足够的安全协议(如HTTPS),使得数据在传输过程中可能被窃听或篡改。 了解并防范这些风险对于保障网络应用的安全至关重要。开发者、管理员和安全专业人员应当遵循最佳实践,定期评估并更新安全策略,以应对不断演变的威胁。

剩余40页未读,继续阅读

- 粉丝: 0

- 资源: 1

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

- 人机对话意图识别数据集

- diguicopy.c

- 【有参考文献】simulink 风储调频,风机一次调频,四机两区域系统,风电可变风速一次调频,多风速区域联合,频域模型,有转速,功率特性 频域模型又称SFR模型,适用于科研 有需要的来 优点:

- 2025年会大奖之夜大揭秘-大气震撼仿AE视频企业年会暨颁奖典礼PPT模板 - 副本.pptx

- 汇川机器人Demo 程序 逻辑 SOP 本文档针对于 21 版本的 DEMO 程序逻辑进行梳理 通过程序 demo,提供了一种编程逻辑思 想,目的是做到快速入门 但是并不是唯一写法,用户可以在

- 基于Android studio开发的安卓的图书信息借阅管理APP项目源码

- 可运营的最新更新共享充电宝街电衔 可对接个人免签支付通道

- 人机对话意图识别数据集

- springboot008房屋租赁系统(源码+数据库+论文+PPT+包调试+一对一指导)

- 农商对接系统-JAVA-基于SpringBoot的农商对接系统的设计与实现(毕业论文)

- 基于Android studio开发的安卓的校园墙APP(毕业设计).zip

- Map集合类_演练.pdf

- 乡政府管理-JAVA-基于SpringBoot+Vue的乡政府管理系统设计与实现(毕业论文)

- 毕业论文管理-JAVA-基于springboot-vue的毕业论文管理系统设计与实现(毕业论文)

- springboot009月度员工绩效考核管理系统(源码+数据库+论文+PPT+包调试+一对一指导)

- 科研项目验收-JAVA-基于springBoot科研项目验收管理系统设计与实现(毕业论文)

信息提交成功

信息提交成功