计算机网络实验:Ethernet and ARP.doc

2.虚拟产品一经售出概不退款(资源遇到问题,请及时私信上传者)

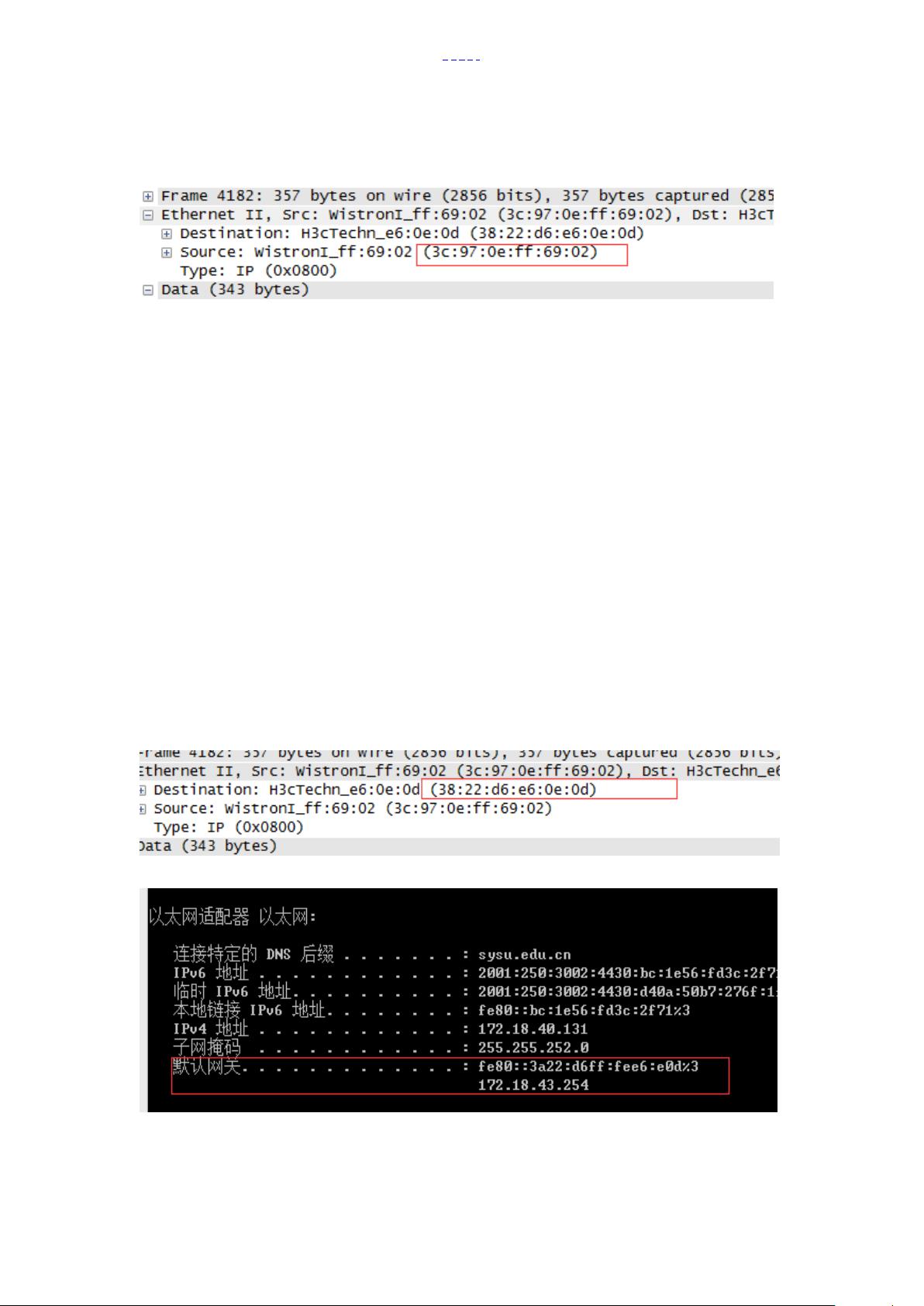

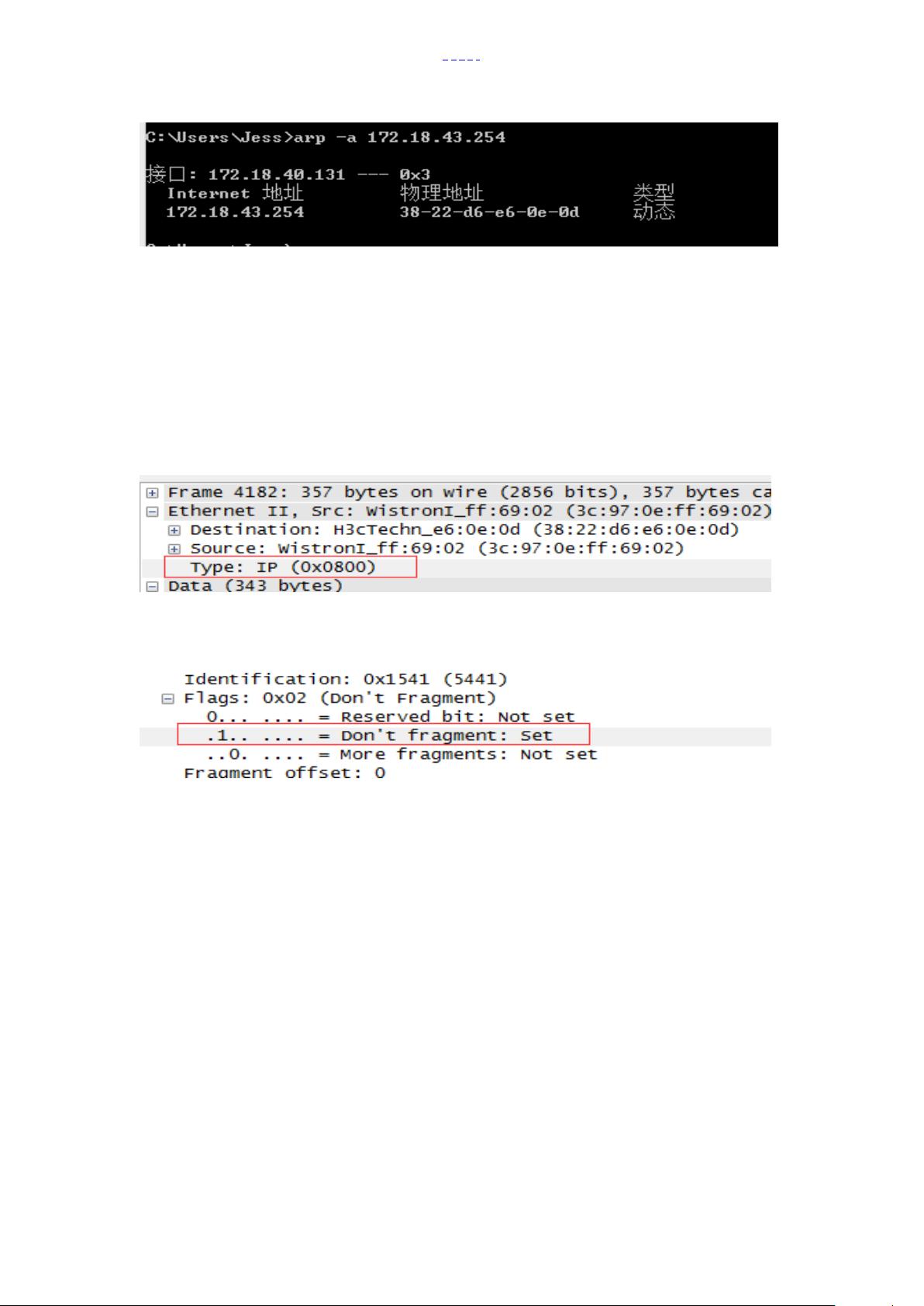

在本实验“计算机网络:Ethernet和ARP”中,我们将深入理解两种基本的网络协议:以太网(Ethernet)和地址解析协议(ARP)。这个实验主要关注数据链路层的协议,特别是如何捕获和分析以太网帧。 1. 捕获与分析以太网帧 在进行实验之前,需要清空浏览器缓存,以确保捕获的数据不被干扰。使用Wireshark包嗅探器来记录网络流量。找到HTTP GET请求(从你的计算机发送到gaia.cs.umass.edu)以及由gaia.cs.umass.edu返回的HTTP响应消息的开始部分。在Wireshark中,可以通过查看包号(左上窗口的最左边一列)来定位这些信息。 2. 显示IP以下层的协议信息 由于实验专注于以太网和ARP,因此我们需要过滤掉IP及更高层协议的信息。通过选择“Analyze”菜单下的“Enabled Protocols”,取消选中IP选项,然后点击OK,使Wireshark仅显示关于IP以下层的协议信息。 问题解答: 1. 计算机的48位以太网地址是什么? 计算机的48位以太网地址是3c:97:0e:ff:69:02。 2. 以太网帧中的48位目标地址是什么?这是gaia.cs.umass.edu的以太网地址吗?(提示:答案是否定的)。哪个设备具有这个以太网地址? 以太网帧的目标地址是38:22:d6:e6:0e:0d,这不是gaia.cs.umass.edu的以太网地址。它是默认网关的地址,即路由器的地址,路由器是用于离开子网的链接。这个问题很重要,学生有时会回答错误。建议重新阅读教材第468-469页,确保理解这个问题的答案。 3. 两字节的Frame Type字段的十六进制值是多少?哪些位的值决定了帧类型? 没有提供具体的数据,但通常Frame Type字段的值表示了帧的类型,如IPv4、IPv6或ARP等。具体值需要通过Wireshark捕获的实际数据来确定。 在以太网协议中,帧结构包含源和目标MAC地址,帧类型和数据负载。ARP则用于在局域网中将IP地址映射到物理(以太网)地址。当一个主机需要与另一个IP地址通信时,它会发送ARP请求,询问目标IP对应的MAC地址。收到ARP响应后,源主机就能构建并发送带有正确目标MAC地址的数据包。 这个实验提供了实践理解这些概念的机会,通过实际捕获和分析网络流量,加深了对底层网络操作的理解。同时,它强调了理解网络层次结构中不同组件的作用的重要性,这对于网络故障排查和网络设计是至关重要的。

剩余11页未读,继续阅读

- 粉丝: 1

- 资源: 5万+

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

- AES-CTR模拟流式解密、分段加密与断点续传

- Python 的 OpenTracing API 此库已弃用!.zip

- Python 的 OpenID 库.zip

- Python 环境管理器.zip

- Python 版官方 Dropbox API V2 SDK.zip

- solidworks焊件槽钢多配置库,一个文件包含所有配置,可用于结构系统,2016以上版本可以打开使用

- jenkins2.346.1最后一版支持java8的jenkins插件

- gcc和clang编译选项总结

- CATICS3D1-18届图纸练习三维二维造型学习建模素材

- CaTICs网络3D大赛-1~8届所有题目建模模型(prt文件)-个人建模,UG8.0以上版本可以打开 观看建模步骤

信息提交成功

信息提交成功