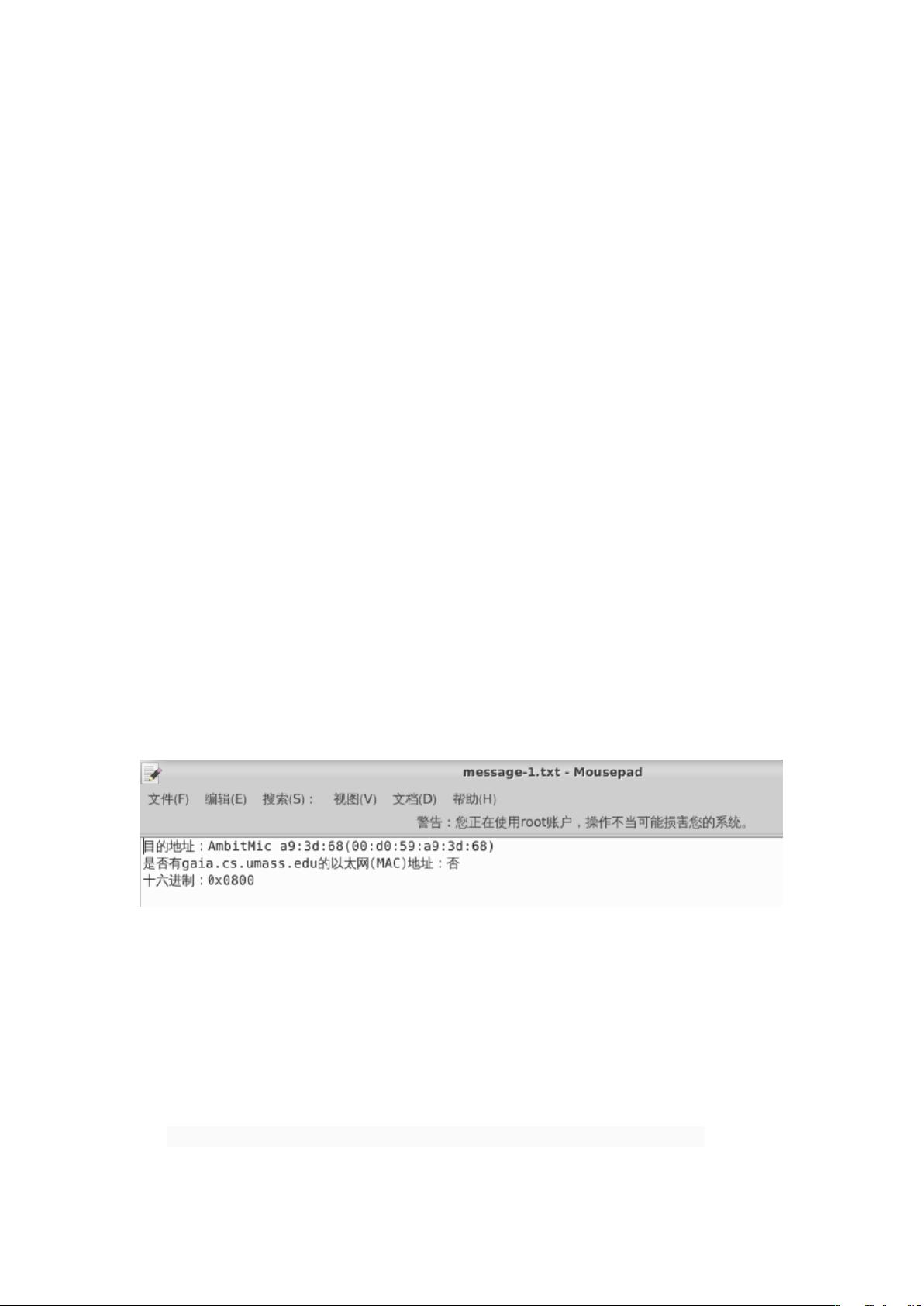

### 以太网与ARP协议分析实验报告 #### 第一关:抓取Ethernet包 **实验内容与操作步骤** 1. **背景知识** - **以太网**: 以太网(Ethernet)是一种局域网(LAN)技术,它采用CSMA/CD(载波监听多路访问/冲突检测)机制进行数据传输。 - **Wireshark**: 是一款开源的网络封包分析软件,可以捕获网络接口上传送的数据包,并显示详细的网络协议信息。 2. **所需技术** - **Wireshark使用**: 掌握Wireshark的基本操作方法,包括启动程序、打开文件、查看数据包详情等。 - **Ethernet帧结构**: 理解Ethernet帧的结构组成,包括目的地址、源地址、类型字段等。 3. **操作步骤** - 打开Wireshark,加载实训文件夹中的`ethernet-ethereal-trace-1`文件。 - 分析包含HTTP GET消息的以太网帧,识别目的MAC地址、源MAC地址及帧类型字段的十六进制值。 - 使用命令行工具执行`ping gaia.cs.umass.edu`来获取该服务器的IP地址,并检查其MAC地址是否存在。 - 将所有相关信息保存到`message-1.txt`文件中。 4. **实验结果** - 目的MAC地址、源MAC地址、帧类型字段的十六进制值等信息均记录完整。 #### 第二关:Ethernet包分析 **实验内容与操作步骤** 1. **实验内容** - 进一步深入了解Ethernet包的详细内容。 - 在Wireshark中分析特定的Ethernet包。 2. **操作步骤** - 加载`ethernet-ethereal-trace-1`文件,识别HTTP GET消息对应的以太网帧。 - 记录以太网帧的源MAC地址,并判断是否为`gaia.cs.umass.edu`服务器的地址。 - 查找包含HTTP响应消息的第一个字节的以太网帧。 - 计算从该帧开始到出现"OK"中的ASCII字符'O'之间的字节数。 - 记录源地址值和目的地址,并确定目的地址是否为实验者的计算机地址。 - 将这些信息保存到`message-2.txt`文件中。 3. **实验结果** - 源MAC地址、目的MAC地址、字节数等信息准确无误地被记录下来。 #### 第三关:抓取APR命令的包 **实验内容与操作步骤** 1. **实验内容** - 学习ARP命令和ARP协议的区别。 - 使用ARP命令查看计算机的ARP缓存。 2. **操作步骤** - 在终端中输入`arp`命令,查看ARP缓存内容。 - 记录缓存中每一列的含义,并用分号分隔。 - 将这些信息保存到`message-3.txt`文件中。 3. **实验结果** - ARP缓存的列含义被正确记录下来。 #### 第四关:ARP协议分析 **实验内容与操作步骤** 1. **实验内容** - 学习如何抓取ARP命令的包。 - 对ARP协议进行简单的分析。 2. **操作步骤** - 加载`ethernet-ethereal-trace-1`文件。 - 筛选ARP数据报,并找到ARP请求消息。 - 记录ARP请求消息中源地址和目标地址的十六进制值。 - 确认ARP请求负载部分的操作码字段的值,以及从操作码开始到帧开始的字节数。 - 确认ARP消息是否包含发送方的IP地址。 - 筛选ARP数据报,并找到ARP回复消息。 - 记录ARP回复消息中的源地址和目标地址的十六进制值。 3. **实验结果** - ARP请求和回复消息中的关键信息被准确记录。 #### 问题与解决 **实验过程中遇到的问题** - 在使用Wireshark时,注意到帧中缺少校验字段。 - 了解到Wireshark捕获的数据包不包含前导同步码、帧开始分界符、FCS等字段。 - 明确了Wireshark显示的报文长度包含了14字节的以太类型头部,但不包括尾部的4字节FCS值。 通过以上实验,不仅加深了对以太网和ARP协议的理解,还学会了如何利用Wireshark这一强大的工具来进行网络数据包的捕获与分析。此外,通过实际操作解决了遇到的技术难题,为今后在网络领域的进一步探索奠定了坚实的基础。

- 粉丝: 144

- 资源: 9

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

- gadget驱动研究论文

- 组装式箱式变电站3款工程图机械结构设计图纸和其它技术资料和技术方案非常好100%好用.zip

- rongxin11111111

- 116395807409340大猫vb登陆器.apk

- Win11操作系统高效快捷键全面指南

- Windows 10快捷键大全:提升工作效率的操作指南

- 2024年最全Nmap扫描技术与案例集锦(15类场景,102种命令)

- DigiShow 教程1 基本概念

- DigiShow 教程2 软件安装使用入门

- DigiShow 教程3 信号映射

- DigiShow 教程4 软件常用操作

- 小戴人工智能PurposeAI-20241205分词字符集识别的程序的详细解释 (第三版)

- SARibbon-qt

- EasyCode-sql server

- brightnessUI-ubuntu

- Pyqt5-pyqt5

信息提交成功

信息提交成功