下载

第4章 网络地址转换

本章内容

• 什么是N AT ,它是如何工作的。

• 通过示例讲述如何实现 N AT 。

• NAT如何应用于网络安全。

• 什么时候恰当地使用 N AT。

4.1 概述

这章讲述的是网络地址转换( N AT )。从最简单的方式来看, N AT 就是要通过某些设备来

转换网络层(第三层)地址,这些设备包括路由器、防火墙等。理论上讲,其他的第三层协议,

如A p p l e Ta l k 或I P X 协议,或其他层协议(如第二层协议)都能被转换。实际上,目前一般仅用

于第三层的I P 地址转换。由于这是一本有关 T C P / I P 的书籍,所以本章仅讨论 I P 问题。

我们将通过示例来说明仅转换第三层的地址是不够的,运输层(第四层)及更高层上的信

息也可能被影响。所以我们这里的讨论也包括 T C P 、U D P 以及应用层(第七层)协议。我们不

仅要讨论什么是 N AT、N AT是如何工作的,还要讨论它的问题和缺陷。

尽管这一章不是讲述网络安全的,然而 N AT 的问题时常与一些安全应用有很密切的关系。

在某些情况下, N AT 的一些特殊类型对安全应用的非常有用,许多安全包中都包含有商业 N AT

的实现。这也就是说,本章我们将讲述一些与 N AT相关的安全问题,尽管 N AT 本身并不需要安

全技术。

4.2 在路由器或防火墙的后面

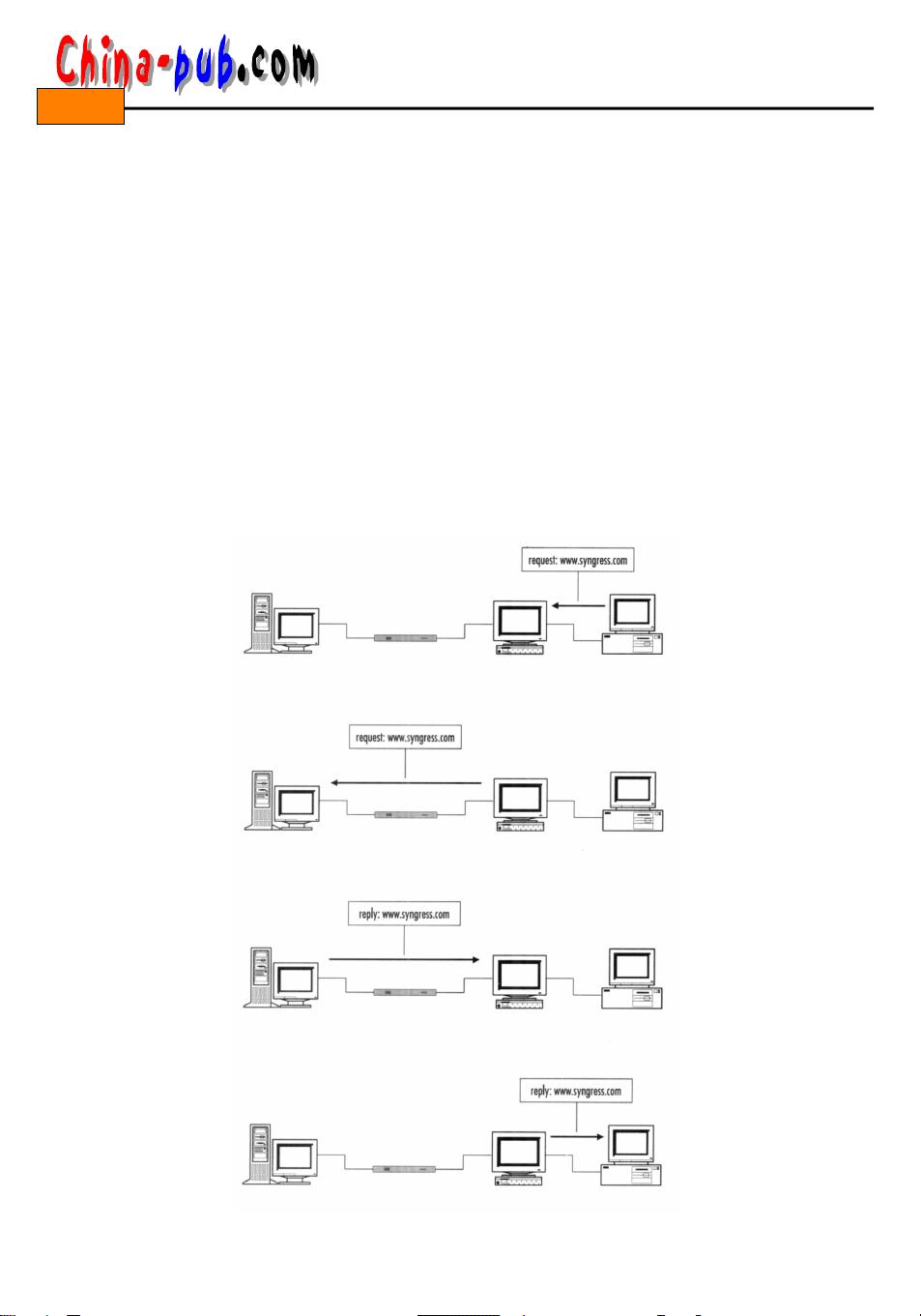

在早期的防火墙解决方案中,经常会使用到 N AT 。这些早期的防火墙几乎都是基于代理的。

一个很好的示例是 F i r e Wa l l To o l K i t ( F W T K ) 软件。代理存在于防火墙内部,它负责为客户提供

一些信息,例如, We b 页面。客户计算机向代理请求一个特定的 We b页面(要给出 U R L ),并等

待应答。此时,代理将会找到 We b 页,并将它返回给客户。

这个代理具体是什么?首先,代理的管理员经常要编制一些内容列表,这些内容是不允许

客户访问的。例如,如果在一个公司中有一个 We b 代理,那么代理管理员也许会禁止公司内部

计算机对w w w. p l a y b o y. c o m 的访问。其次,代理还能够完成一些高速缓存和其他优化工作。如

果每天有5 0 个人访问w w w. s y n g r e s s . c o m ,代理就能够将这个 We b 页的拷贝下来。当一个客户请

求这个We b 页面时,代理所做的所有工作就是检查这个页面是否发生了一些变化。如果没有发