本人自己整理的讲课ppt

涵盖了交换网络里面的很多安全

1. MAC地址泛洪攻击

2. ARP欺骗式攻击

3. DHCP欺骗攻击

4. 802.1Q 和 ISL 标记攻击(vlan泄露)

5. 双封装 802.1Q/ 嵌套式 VLAN 攻击

6. VLAN跳跃攻击

7. VTP攻击

8. TRUNK,access接口的安全性

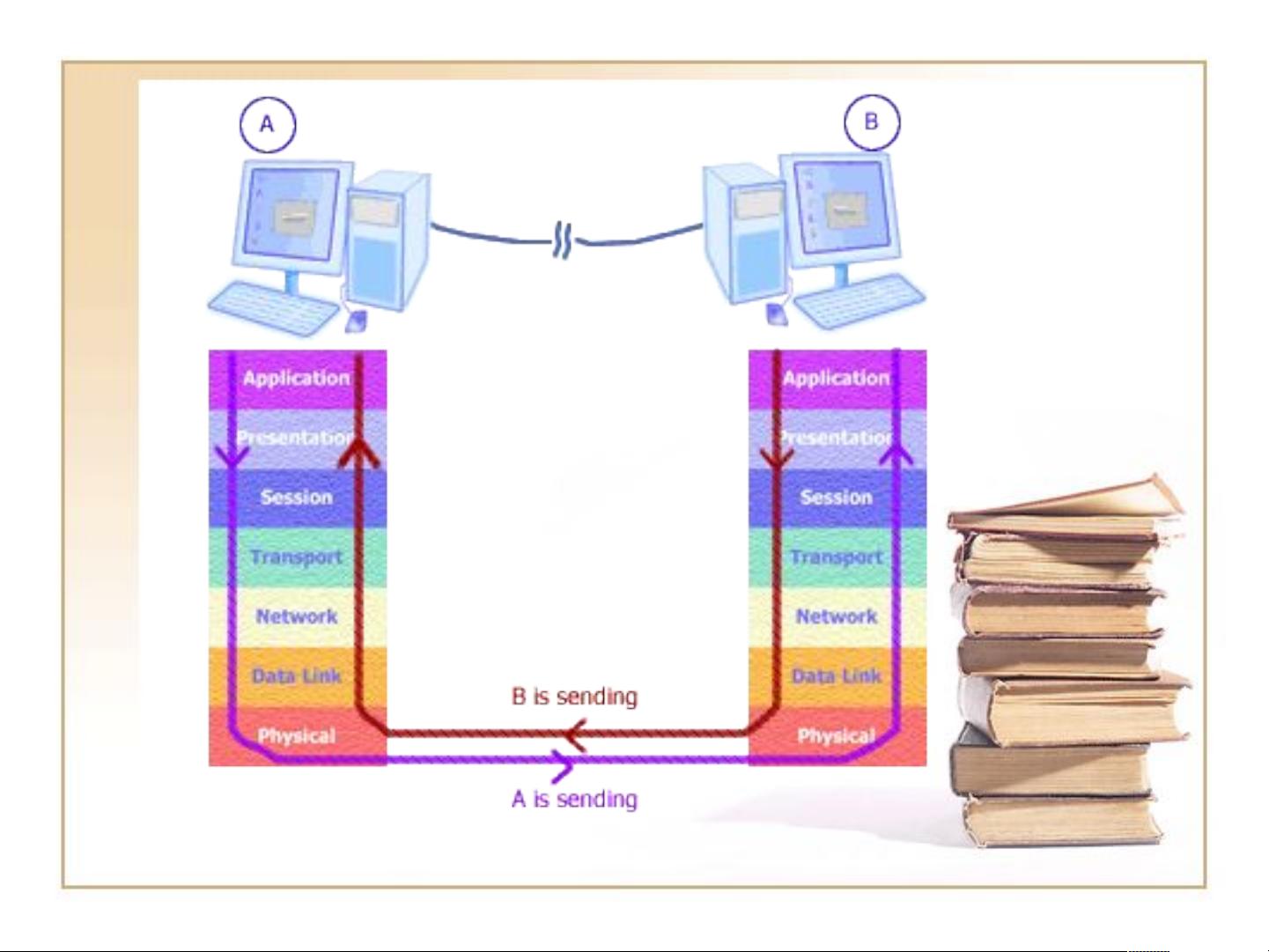

交换网络二层安全是网络防御体系中的重要组成部分,主要关注的是在OSI模型的第二层,即数据链路层的安全问题。在这个层面,攻击者可以通过各种手段对交换机和其他二层设备进行攻击,从而破坏网络的正常运行。以下是对描述中提及的几种攻击方式及其防范策略的详细解释:

1. **MAC地址泛洪攻击**:攻击者通过发送大量伪造的ARP包,使得交换机的MAC地址表饱和,导致交换机无法学习新的MAC地址,从而将单播数据包误处理为广播,降低了网络性能。防御方法是启用Port Security功能,限制每个接口可以学习的MAC地址数量,并配置相应的处理策略,如Shutdown、Protect或Restrict。

2. **ARP欺骗式攻击**:攻击者向网络发送虚假的ARP响应,误导受害者将IP地址映射到攻击者的MAC地址,导致通信中断或被监听。防范措施包括静态绑定IP与MAC地址,以及使用DHCP Snooping和DAI(Dynamic ARP Inspection)来确保ARP请求和响应的合法性。

3. **DHCP欺骗攻击**:攻击者冒充DHCP服务器,向网络中的设备提供错误的IP配置信息。防止这类攻击的方法是在交换机上启用DHCP Snooping,仅信任来自指定DHCP服务器的响应,并将其他接口设为非信任状态,以阻止非法ARP响应。

4. **802.1Q和ISL标记攻击(VLAN泄露)**:攻击者通过不恰当的VLAN标记,可能让信息跨越原本不应通行的VLAN,造成信息泄漏。防范措施包括正确配置VLAN隔离,避免跨VLAN通信,以及启用Private VLANs。

5. **双封装802.1Q/嵌套式VLAN攻击**:攻击者利用双层VLAN标签进行攻击,绕过VLAN隔离。安全策略应确保正确配置VLAN标签,避免异常的VLAN嵌套。

6. **VLAN跳跃攻击**:攻击者通过跳过VLAN边界,访问原本受限的网络资源。防止这种攻击需要强化VLAN边界的安全控制,如限制Trunk接口的VLAN传播,以及实施访问控制列表(ACLs)。

7. **VTP攻击**:VTP(VLAN Trunking Protocol)用于同步VLAN配置,攻击者可能篡改VTP域内的配置,影响所有成员交换机。应谨慎使用VTP,限制VTP模式,使用安全密码,并定期审计VLAN配置。

8. **TRUNK和ACCESS接口安全性**:Trunk接口允许多个VLAN数据流通过,而Access接口仅允许单个VLAN。确保这两个接口的安全至关重要,需限制接口上的VLAN传播,启用接口级别的访问控制,并监测接口流量异常。

二层网络安全需要综合运用多种技术,包括但不限于Port Security、DHCP Snooping、DAI、VLAN隔离、ACLs和严格的VTP管理。同时,定期审计网络配置,及时更新安全策略,以及提升用户的安全意识也是防止二层攻击的重要手段。通过这些措施,可以有效地降低交换网络遭受二层安全威胁的风险。