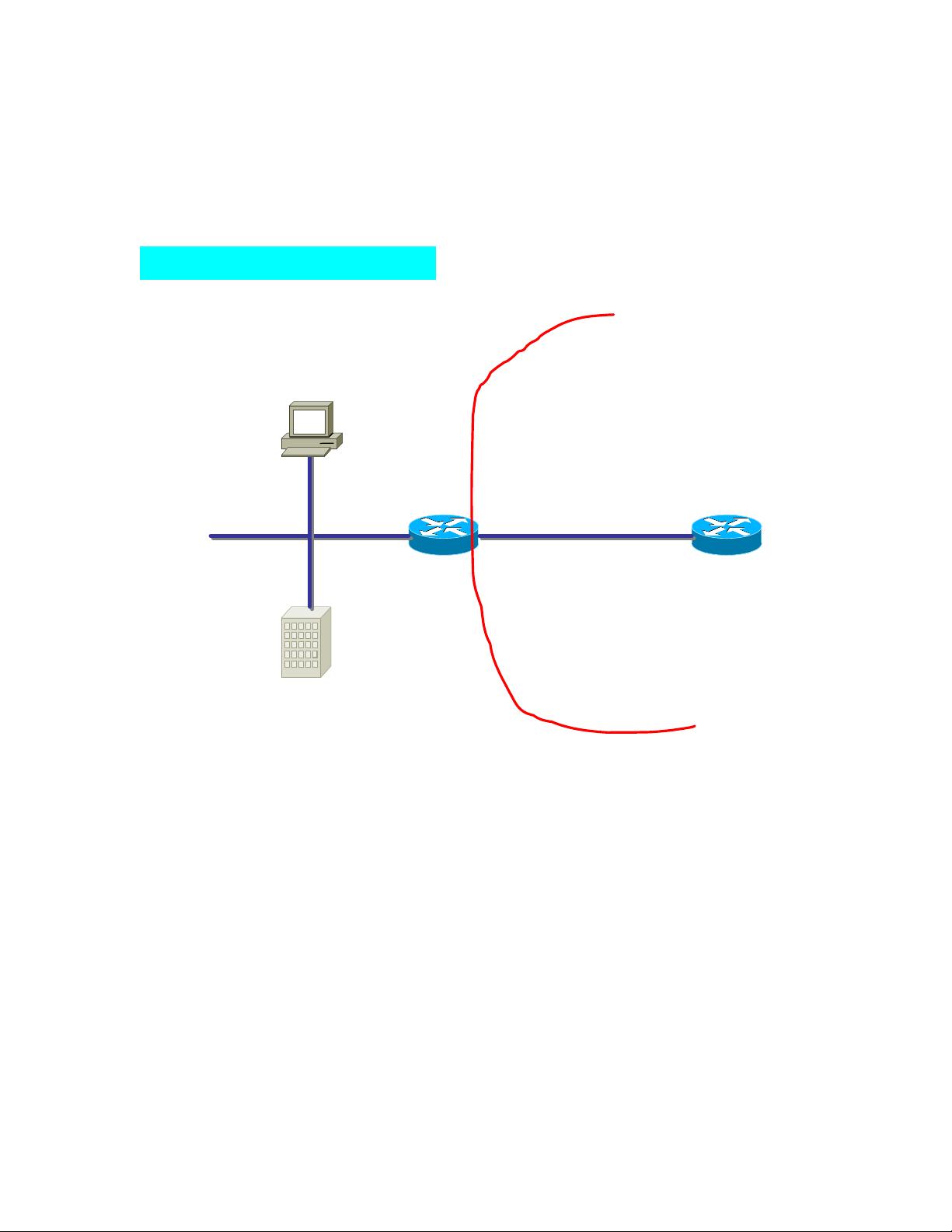

《AAA AUTH Proxy 配置详解:实现认证后上网策略》 AAA(Authorization, Authentication, Accounting)认证代理(Auth Proxy)是一种网络安全管理机制,用于控制网络访问权限,确保只有经过验证的用户才能访问特定资源。在本文中,我们将详细探讨如何配置AAA Auth Proxy,以实现内部用户认证后才能上互联网(仅限HTTP流量)。 我们需要在路由器R1上进行基础配置,以启用AAA服务。这包括解放控制台和虚拟终端接口,并设置认证方法。命令如下: ```shell aaa new-model aaa authentication login NOAUTH local aaa authorization auth-proxy default group TACACS1 ``` 这里,`NOAUTH`是本地认证,而`TACACS1`是配置的TACACS+服务器组,用于远程认证。TACACS+是一种集中式认证、授权和审计协议,提供更高级别的安全性。 接下来,我们需配置TACACS+服务器。在AAA服务器上创建用户,并在R1上测试认证: ```shell R1# test aaa group tacacs+ user2 cisco new-code ``` 确保R1和AAA服务器之间的通信不受限制,为此需要配置访问控制列表(ACL): ```shell access-list 110 permit tcp host 192.168.1.150 eq tacacs host 192.168.1.10 access-list 110 deny ip any any interface Ethernet2/2 ip access-group 110 in ``` 然后,启用HTTP服务并配置HTTP认证: ```shell ip http server ip http access-class 99 ip http authentication aaa ip http secure-server access-list 99 deny any ``` 接下来,配置IP Auth Proxy,针对HTTP流量进行认证: ```shell ip auth-proxy name TO-INTERNET-HTTP http ``` 你可以根据需要调整auth-proxy的一些参数,例如超时时间、最大登录尝试次数等。此外,还可以设置认证提示和监控列表。 在AAA服务器上,为用户配置接口属性和权限级别,确保源地址设置为`any`,例如`priv-lvl=15`。 通过访问HTTP网址(如`http://12.0.0.2`)进行测试。在R1路由器上,你会看到ACL动态地添加了允许规则,允许认证用户的HTTP流量。 通过以上步骤,我们成功实现了内部用户必须通过认证才能上网的策略,且仅限于HTTP流量。这种配置方式加强了网络安全性,有效地限制了未授权访问,同时也提供了详细的用户活动审计,对于企业网络环境而言,具有很高的实用价值。

- 粉丝: 0

- 资源: 3

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

- ORACLE数据库管理系统体系结构中文WORD版最新版本

- Sybase数据库安装以及新建数据库中文WORD版最新版本

- tomcat6.0配置oracle数据库连接池中文WORD版最新版本

- hibernate连接oracle数据库中文WORD版最新版本

- MyEclipse连接MySQL的方法中文WORD版最新版本

- MyEclipse中配置Hibernate连接Oracle中文WORD版最新版本

- MyEclipseTomcatMySQL的环境搭建中文WORD版3.37MB最新版本

- hggm - 国密算法 SM2 SM3 SM4 SM9 ZUC Python实现完整代码-算法实现资源

- SQLITE操作入门中文WORD版最新版本

- Sqlite操作实例中文WORD版最新版本

信息提交成功

信息提交成功