【精华版】最详细的等保2.0基本要求解读(总结到位,值得下载)

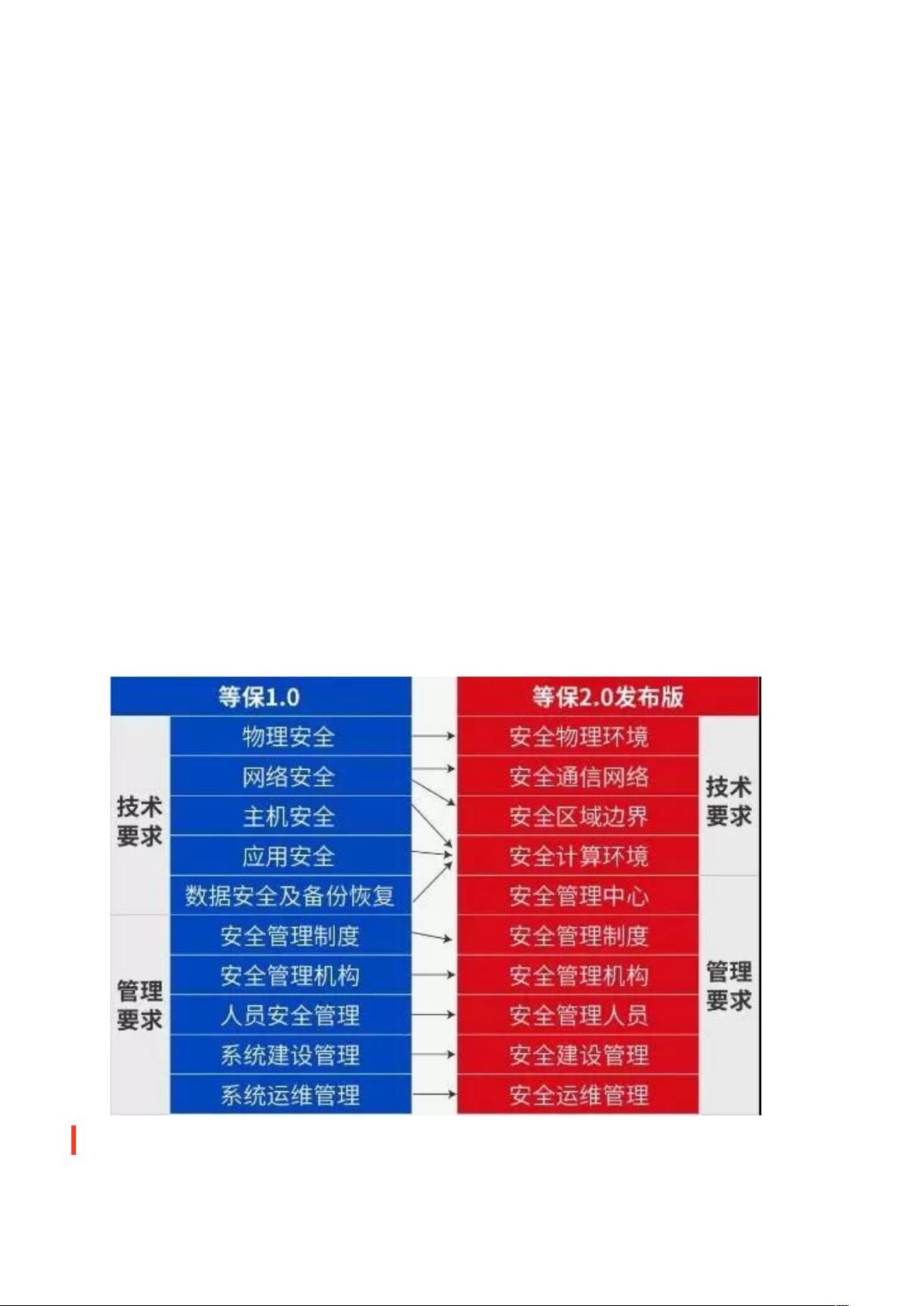

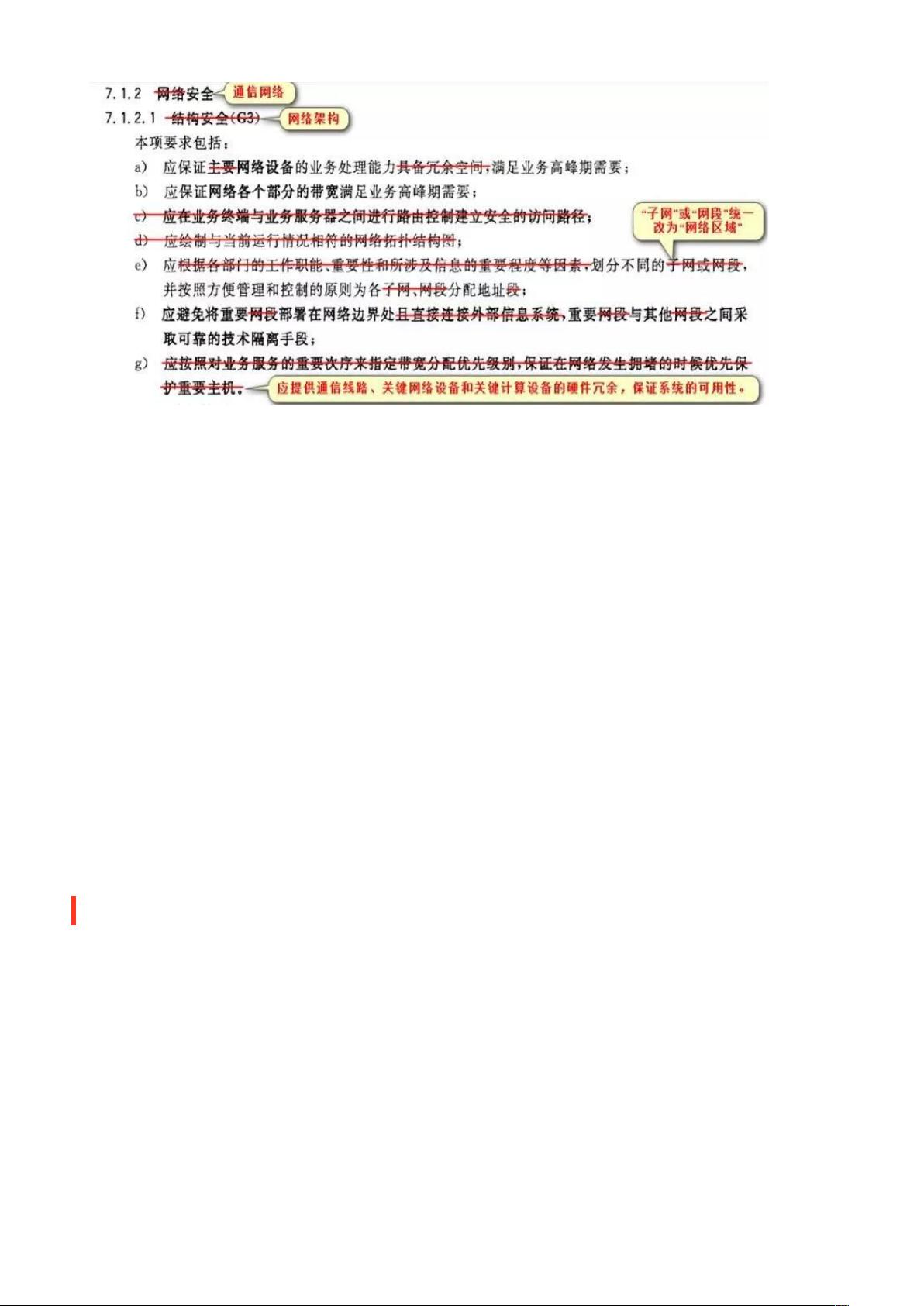

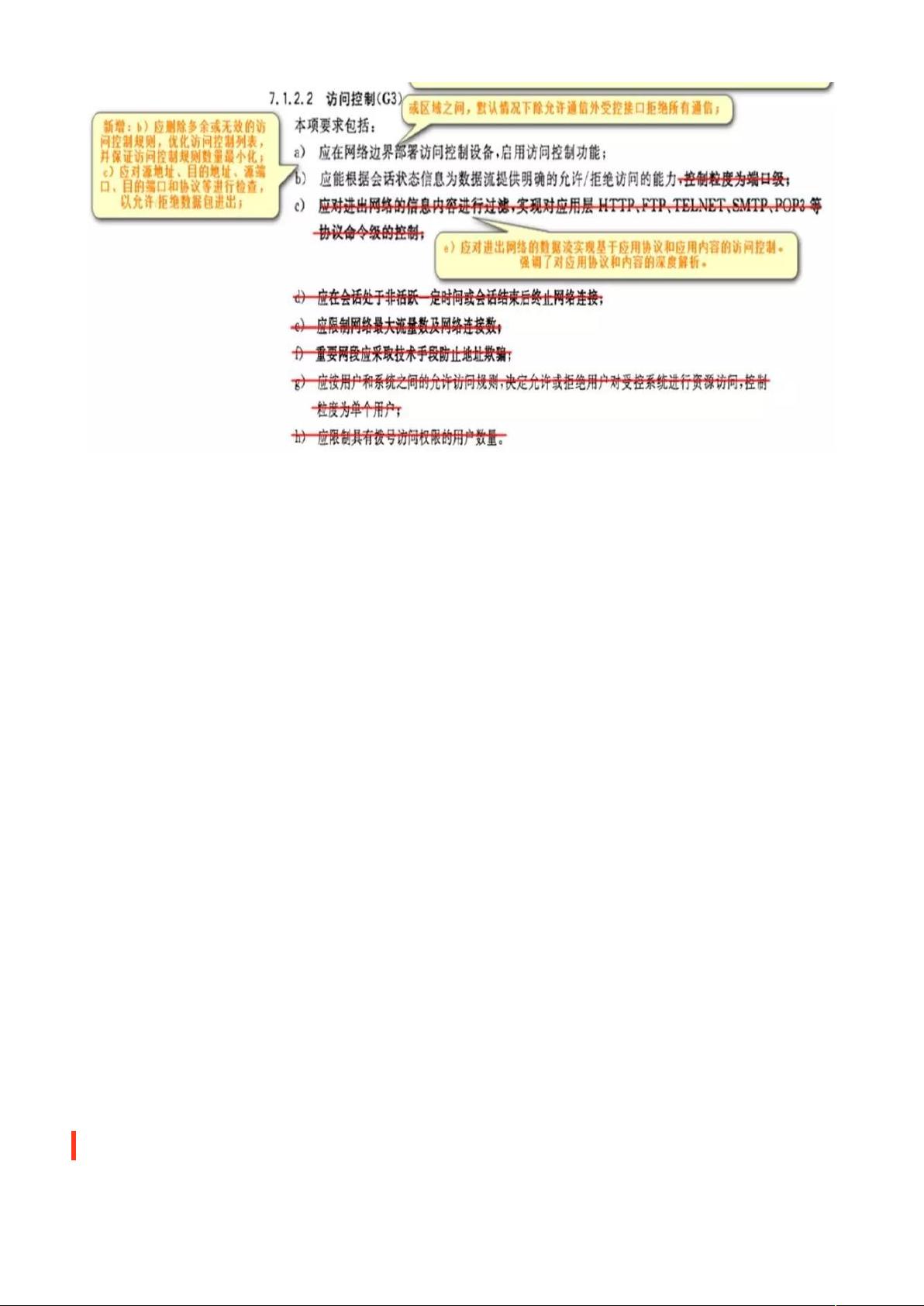

【精华版】最详细的等保2.0基本要求解读 1 1、 网络安全-关键条款变化 1 1. 结构安全-详解 2 2. 访问控制-详解 3 3. 安全审计-详解 4 4. 边界完整性&入侵防范&恶意代码防范-详解 5 5. 网络设备防护-详解 5 2、 条款对比详解 6 1. 身份鉴别 7 2. 访问控制 7 3. 安全审计 8 4. 剩余信息保护 9 5. 入侵防范 10 6. 恶意代码防范 10 7. 资源控制 11 3、 整合内容详解 11 4、 新增条款详解 13 1. 系统管理 13 2. 审计管理 14 3. 安全管理 14 4. 集中管控 15 《等保2.0基本要求解读》精华版深入解析了网络安全在等级保护2.0标准下的新变化和挑战。相较于1.0版本,等保2.0提升了合规性要求,从1.0的60分提升至75分,这对企业和相关从业单位提出了更高的安全技术和管理体系要求。 1. **网络安全-关键条款变化** - **结构安全**:1.0版的"网络安全"在2.0版中变更为"安全通信网络"。删除了一些过时条款,新增了通信线路、关键网络设备和计算设备硬件冗余的要求,强调了网络区域的概念,要求企业进行冗余配置和区域划分。 - **访问控制**:2.0版访问控制移到了安全区域边界,删除大部分1.0条款,强调区域间的访问控制设备,要求基于应用协议和内容的深度访问控制,对应用协议解析能力提出更高需求。 - **安全审计**:审计从网络安全移到安全区域边界,加强了网络行为审计,特别是远程访问和互联网用户行为,需要在网络边界和重要节点部署行为审计产品。 2. **具体要求与应对策略** - 对企业来说,需在基础建设阶段考虑冗余配置,明确网络区域,并实施精细的访问控制策略。 - 安全厂家和系统集成商应设计主备或负载均衡方案,提供深度解析应用协议的访问控制设备。 - 在网络边界和关键节点设置行为审计设备,尤其在有特殊业务需求的环境中,如工业控制系统,要支持私有协议的深度解析。 3. **边界完整性、入侵防范和恶意代码防范** 这三者在2.0版中整合到安全区域边界,要求有效定位并阻断非法连接,强调入侵检测和恶意代码防御,要求企业实施严格的边界防护策略,确保网络边界的完整性和安全性。 综上,等保2.0基本要求强调了网络安全的全面性和深度,不仅关注技术层面的改进,还注重管理和控制的完善。企业需结合自身业务特点,合理规划网络安全投入,选择符合标准的安全产品和服务,确保达到等级保护的测评要求。同时,安全厂家和系统集成商需不断创新,提供符合等保2.0标准的解决方案,助力企业构建更强大的网络安全防护体系。

剩余15页未读,继续阅读

- 粉丝: 13

- 资源: 90

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜 信息提交成功

信息提交成功