AAA 实验

【实验拓扑】

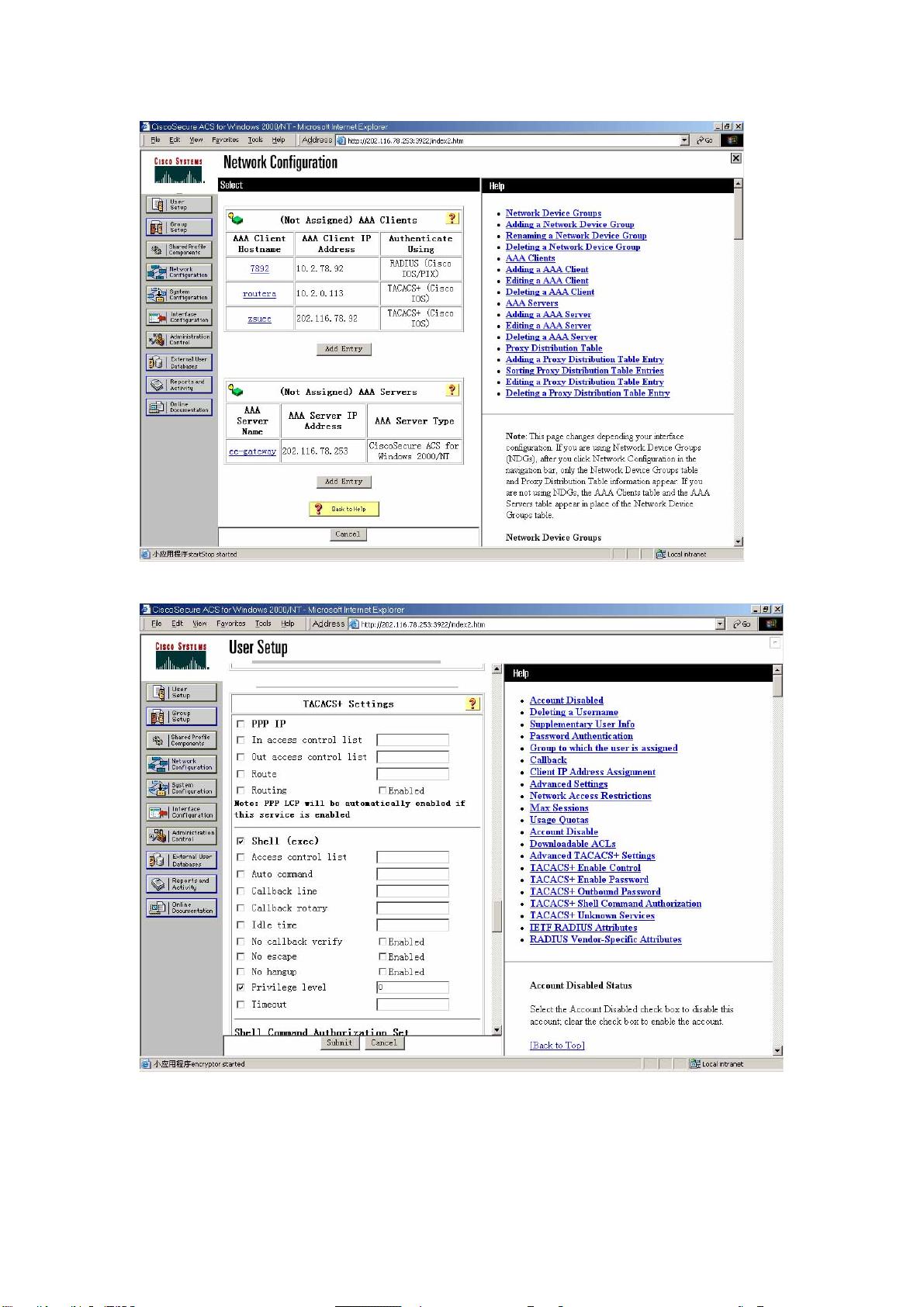

【配置 AAA 服务器】

加管理员帐号,点“Administration Control”按钮,在添加管理员帐号

配置 cisco secure acs HTML interface,点 interface configuration。在选择所需的服务,对这次

实验,选 shell (exec)即可。

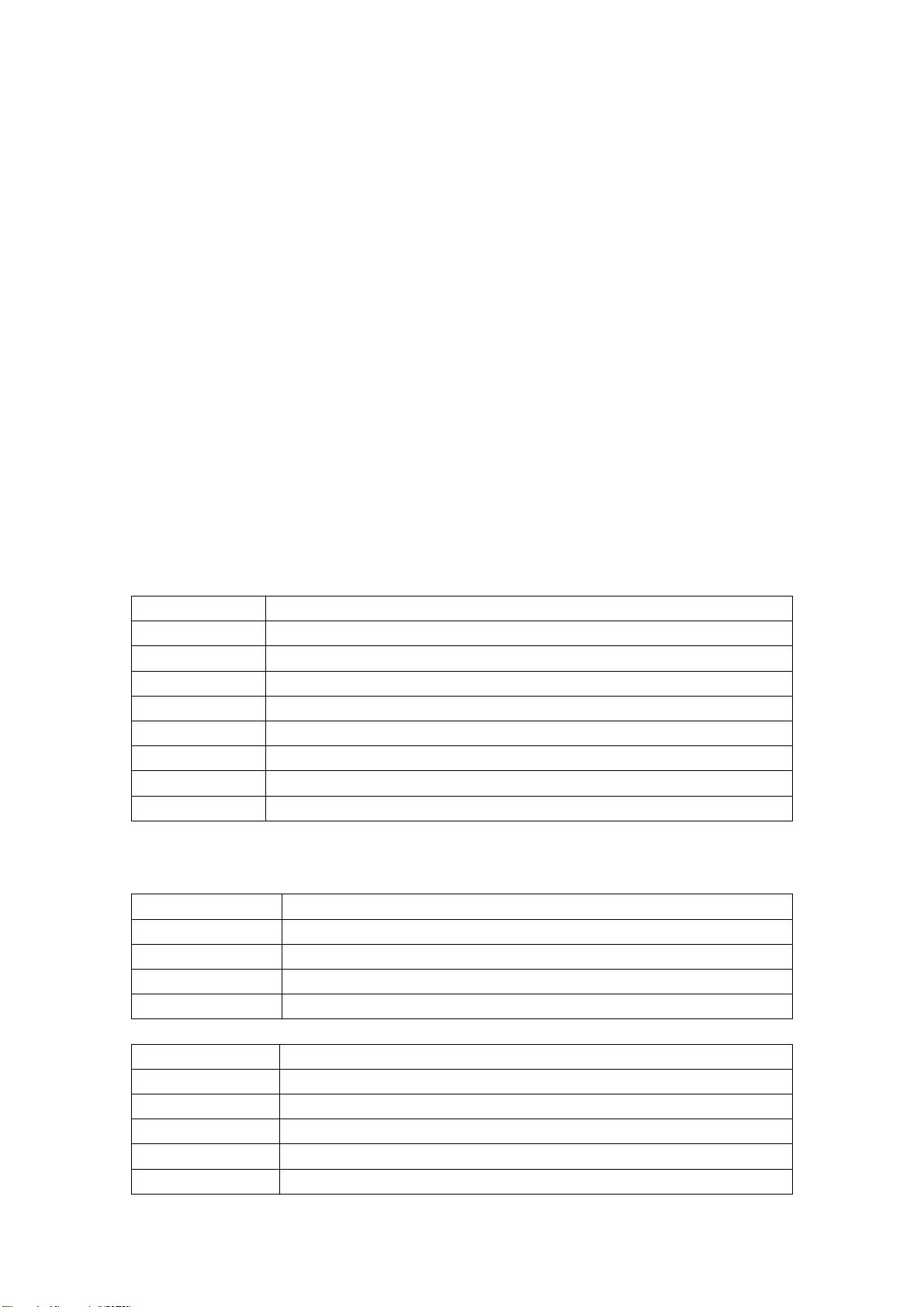

Network configuration,添加对应的 AAA client,设置其 IP 地址及 Key。如下图:

配置用户信息,点“User Setup”,设置用户密码,选中 shell(exec),设置 Privilege Level

【路由器上的配置】

1、 enable AAA:

Router(config)#aaa new-model

2、Configuring TACACS+ and RADIUS clients:

对 TACACS+:

Router(config)#tacacs-server host ip-address

Router(config)#tacacs-server key word

对 RADIUS:

Router(config)#radius-server host ip-address

Router(config)#radius-server key word

3、Configuring AAA authentication:

Router(config)#aaa authentication type {default|list-name} method1 […[method4]]

type

分为:login、enable、ppp、local-override、arap、nasi、password-prompt 和

username-prompt

,其中常用的为前面四个。

login:为想进入到 EXEC 命令行模式的用户认证。

enable:决定用户是否可以访问特权级命令级。

ppp:在运行 PPP 的串行口上指定认证。

local-override:用于某些特殊用户(如系统管理员)快速登录,先使用本地数据库,

如果失败再使用后面的认证方式。

List type 分两种,一种是 default,一种是命名 list。用来指代后面的认证方式列表

method1 […[method4]]

不同的

type 对应不同的 Method,后面的认证方式只有当前面的认证方式返回了一个

出错信息时使用(最多四种 Method),而不是在前面的认证失败时使用。一般分为以下几种:

enable

使用 enable 口令进行认证

krb5

使用 Kerberos 5 进行认证

line

使用线路口进行认证

local

使用本地用户数据库进行认证

none

不认证

group radius

使用 RADIUS 进行认证

group tacacs+

使用 TACACS+进行认证

krb5-telnet

当用 Telnet 连接路由器时,使用 Kerberos 5 Telnet 认证协议

if-neede

如果用户已在 TTY 上进行了认证,就不再进行认证(用于 enable type)

4、Configuring AAA authorization:

Router(config)#aaa authorization type {default|list-name} method1 […[method2]]

type

分为:

network

所有网络服务,包括 SLIP、PPP 和 ARAP

Exec

EXEC 进程

commands level

所指定级别(0 到 15)的所有 EXEC 命令

config-commands

配置命令

reverse-access

用于反向 Telnet

Method 分为:

if-authenticated

如果用户已经通过认证,则允许该用户使用所要求的功能

local

使用本地用户数据库进行授权

none

不进行授权

group radius

使用 RADIUS 进行授权

group tacacs+

使用 TACACS+进行授权

krb5-instance

使用由“kerberos instance map”命令所定义的例子

List type 与 authentication 一样分两种:default 和命名 list

5、Configuring AAA accounting:

Router(config)#aaa accounting type {default|list-name} Record-type method1

[…[method2]]

type

分为:

commonds level

监察所指定特权级(0 到 15)的所有命令

Connection

监察所有外出连接,例如 Telnet 和 rlogin

Exec

监察 EXEC 进程

Network

监察所有网络请求服务,如 SLIP、PPP 和 ARAP

System

监察所有系统级事件,例如系统重启

Record-type 分为:

Start-stop

在一个进程开始和结束分别发送一个开始统计和停止统计的通知

Stop-only

只在用户所请求的进程结束后发送一个停止统计通知

wait-start

和“start-stop”不同在于开始统计通知被服务器确认之前,用户所请

求的服务不会开始

Method 分为:group tacacs+和 group radius

List type

与 authentication 一样,分为:default 和命名 list

【配置示例】 (RADIUS 的 authentication 配置与下相似,可选做,但

其不能实行 authorization

Building configuration...

Current configuration : 4102 bytes

!

version 12.2

aaa new-model

!

!

aaa authentication login TELNET group tacacs+ local enable none

aaa authorization exec TELNET group tacacs+ local

aaa accounting exec TELNET start-stop group tacacs+

aaa accounting commands 15 TELNET start-stop group tacacs+

aaa accounting network TELNET start-stop group tacacs+

aaa accounting connection TELNET start-stop group tacacs+

aaa accounting system default start-stop group tacacs+

aaa session-id common

enable password 7 070C285F4D060D00161F

!

tacacs-server host 10.2.0.1

tacacs-server key ciscoteam

privilege configure level 7 snmp-server host

privilege configure level 7 snmp-server enable

privilege configure level 7 snmp-server

privilege exec level 7 ping

privilege exec level 7 configure terminal

privilege exec level 7 configure

!

line con 0

exec-timeout 0 0

logging synchronous

line aux 0

line vty 0 4

insecure

authorization exec TELNET

accounting connection TELNET

accounting commands 15 TELNET

accounting exec TELNET

logging synchronous

login authentication TELNET

transport input telnet

!

no scheduler allocate

end