packetfence配置详解

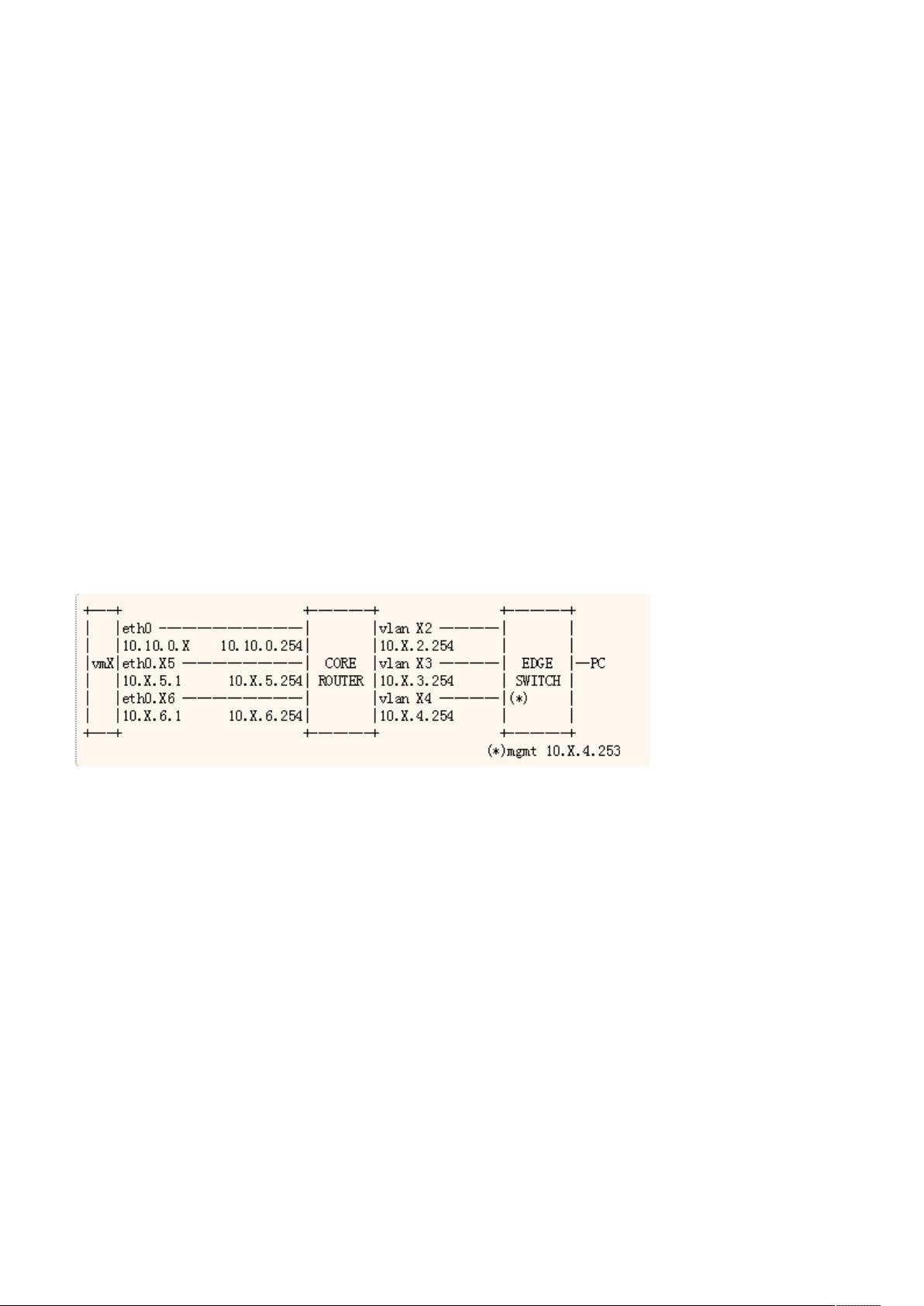

### PacketFence 6.4 VLAN模式配置详解 #### 一、概述 PacketFence是一款开源的网络准入控制系统(NAC),它可以控制边缘交换机端口并管理设备接入校园网的过程。在VLAN执法模式下,PacketFence可以控制交换机端口的状态,但流量不会通过PacketFence服务器本身。这种配置模式适用于需要对不同用户组分配特定VLAN的情况。 ##### 1.1 网络图示 每个边缘交换机有一个trunk链路上联到中心交换机或路由基础设施。对于边缘交换机X来说,trunk链路提供的VLAN包括: - X2: 注册VLAN (10.X.2.0/24, 网关10.X.2.254) - X3: 隔离VLAN (10.X.3.0/24, 网关10.X.3.254) - X4: 默认数据VLAN (10.X.4.0/24, 网关10.X.4.254) 核心路由已经为这些VLAN配置好,并且设置了一个ACL来阻止X2到X3之间的所有流量,除了DHCP广播以及通往PacketFence VM的流量。此外,还启用了从X2和X3到PacketFence VM的DHCP转发服务。X4的DHCP服务则是由中央DHCP服务提供。 #### 二、配置交换机 边缘交换机上已经预配置了以下内容: - VLAN SX2, SX3, SX4 在trunk链路上。 - VLAN 4000 用于MAC检测(不在trunk链路上)。 - 交换机具有一个管理IP地址(例如10.X.4.253),位于VLAN X4上。 - SNMP v2c read/write community已配置。 - 交换机向PacketFence VM发送SNMP v2c traps。 为了节省时间,这些配置通常会被讲师提前完成。但是,你需要验证交换机的配置是否正确,并确认可以通过其路由管理地址(例如10.X.4.253)访问交换机。 对于Netgear GS108Tv2或GS110TP交换机,你可以通过以下步骤进行检查: 1. **系统 > 管理 > IP配置**:显示IP地址和管理VLAN ID。 2. **系统 > SNMP > SNMP V1/V2**: - 社区配置:显示SNMP社区。 - Trap配置:显示Trap目的地和社区。 - Trap标志:显示启用的Trap类型(如果没有支持安全Trap的交换机,则应启用Link Up/Down和MAC Learning Trap)。 3. **交换 > VLAN > 高级**: - VLAN配置:显示可用的VLAN信息。 #### 三、配置PacketFence ##### 3.1 DHCP与DNS监听器 PacketFence需要配置DHCP监听器和DNS监听器以捕获DHCP和DNS请求,从而识别客户端设备的信息。这一步骤对于自动检测新设备至关重要。 1. **配置DHCP监听器**:确保PacketFence能够监听来自注册VLAN (X2) 和隔离VLAN (X3) 的DHCP请求。 2. **配置DNS监听器**:启用DNS监听功能,以便捕获DNS请求并跟踪客户端设备的活动。 ##### 3.2 DHCP网络 配置DHCP网络是PacketFence的关键组成部分之一,它涉及到为不同的VLAN配置相应的DHCP服务。 1. **配置注册VLAN (X2)**:为注册VLAN配置DHCP范围,并指定合适的网关和DNS服务器。 2. **配置隔离VLAN (X3)**:类似地,配置隔离VLAN的DHCP范围,同时注意不要与注册VLAN冲突。 3. **配置默认数据VLAN (X4)**:对于默认的数据VLAN,使用中央DHCP服务提供的DHCP范围。 ##### 3.3 交换机配置 在PacketFence中配置交换机信息,包括交换机型号、管理IP地址、SNMP社区名等,确保PacketFence能够与交换机通信并接收SNMP陷阱。 1. **添加交换机信息**:在PacketFence的管理界面中添加交换机的具体信息。 2. **配置SNMP陷阱接收**:设置PacketFence接收SNMP陷阱的功能,确保能够收到交换机发出的Link Up/Down和MAC Learning陷阱。 #### 四、测试 ##### 4.1 SNMP陷阱 测试PacketFence是否能够正确接收来自交换机的SNMP陷阱。 1. **触发Link Up/Down陷阱**:手动改变交换机端口状态,观察PacketFence是否能接收到相应的陷阱。 2. **触发MAC Learning陷阱**:在交换机上执行MAC学习操作,确保PacketFence能接收到MAC Learning陷阱。 ##### 4.2 DHCP 测试DHCP监听器和DHCP网络配置是否正确。 1. **发送DHCP请求**:通过连接到注册VLAN (X2) 或隔离VLAN (X3) 的客户端设备发送DHCP请求。 2. **验证IP分配**:检查客户端是否能获得正确的IP地址、子网掩码、网关和DNS服务器信息。 ##### 4.3 创建临时用户 创建一个临时用户账户,用于模拟真实环境中的用户登录过程。 1. **定义临时用户权限**:为临时用户分配适当的权限级别。 2. **创建临时用户账号**:根据定义的权限创建账号。 ##### 4.4 登录 模拟用户登录过程,测试认证流程是否正常。 1. **模拟用户登录**:使用创建的临时用户账号尝试登录系统。 2. **验证登录状态**:检查登录状态,确保用户被正确地认证和授权。 ##### 4.5 更新DHCP指纹数据库 更新DHCP指纹数据库,以便PacketFence能够更准确地识别设备类型。 1. **收集设备信息**:收集不同类型设备的DHCP请求信息。 2. **更新数据库**:将收集到的信息添加到PacketFence的DHCP指纹数据库中。 ##### 4.6 注销 测试注销功能,确保用户能够顺利退出系统。 1. **执行注销操作**:模拟用户执行注销操作。 2. **验证注销结果**:确认用户成功注销并退出系统。 通过以上步骤,你可以完成PacketFence 6.4 VLAN模式下的配置,并进行相应的测试,确保系统的稳定性和安全性。这种配置方式不仅能够提高网络安全水平,还能有效地管理校园网络中的用户设备。

剩余16页未读,继续阅读

- 粉丝: 0

- 资源: 2

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

信息提交成功

信息提交成功

- 1

- 2

前往页