Adobe Reader's Custom Memory Management :a Heap of trouble.pdf

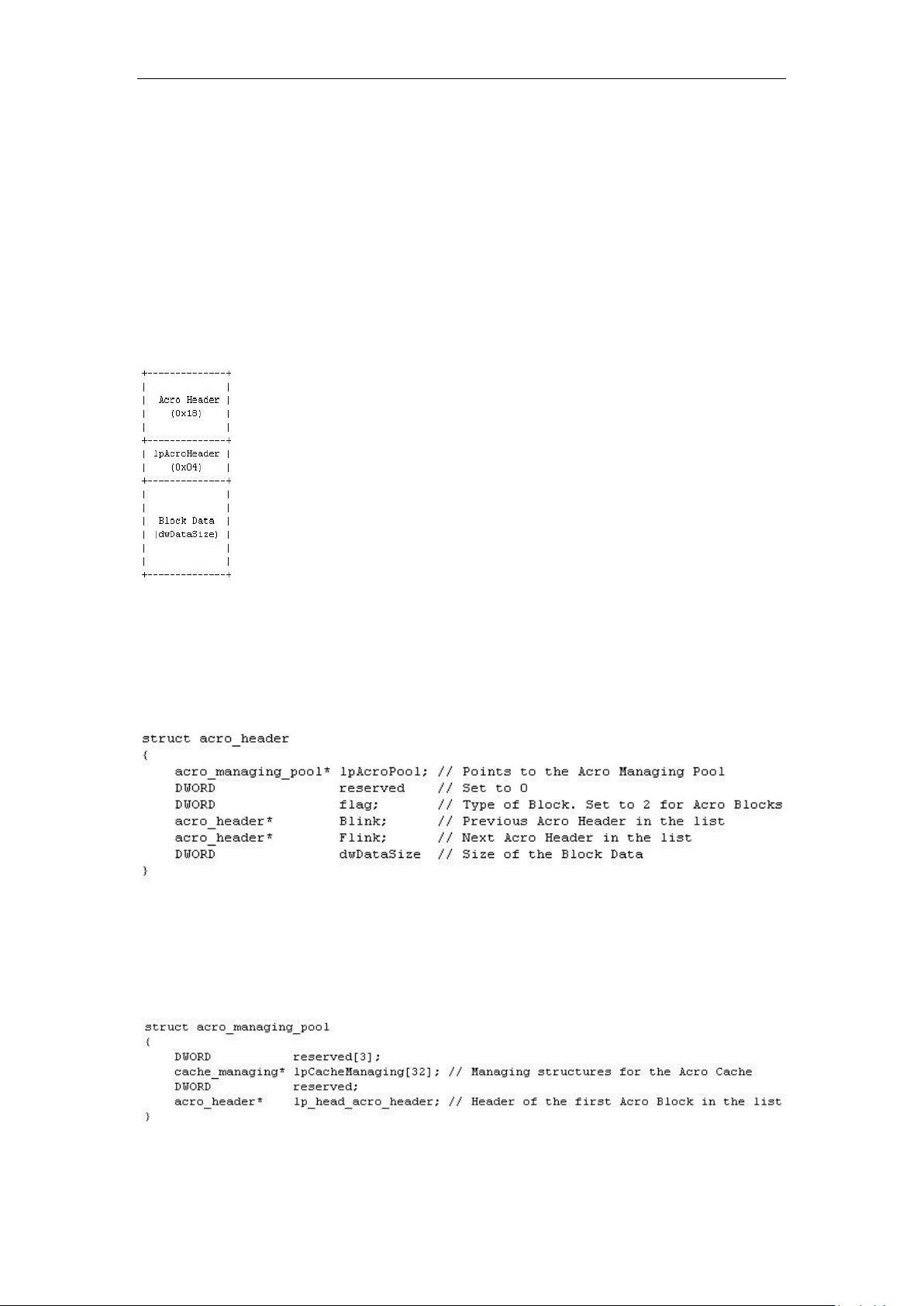

### Adobe Reader 的自定义内存管理:一个巨大的隐患 #### 概述 随着互联网技术的不断发展,文档格式的多样化成为一种趋势。PDF作为一种广泛使用的文档格式,其安全性问题引起了人们的广泛关注。近年来,PDF漏洞成为了安全领域的一个热点话题。本文将重点探讨Adobe Reader中的一种特殊现象——自定义内存管理机制,它在提升性能的同时,也为恶意攻击者提供了可利用的机会。 #### Adobe Reader自定义内存管理系统的引入 Adobe Reader是一款功能强大的PDF阅读器,在全球范围内拥有大量的用户群体。为了提高文档加载速度及处理效率,Adobe Reader采用了自定义的内存管理系统。这种自定义机制是在操作系统默认的内存管理系统之上构建的,旨在通过减少与操作系统的交互次数来降低系统开销,从而提升整体性能。然而,正是这种追求高性能的设计理念,为安全防护带来了一定的挑战。 #### 自定义内存管理系统的运作原理及弱点 Adobe Reader的自定义内存管理系统主要包括以下几个方面: 1. **内存分配与回收**:Adobe Reader通过自定义算法对内存进行分配和回收,以适应PDF文档的加载需求。这种机制可以快速响应文档处理过程中频繁的内存申请和释放操作。 2. **内存碎片管理**:由于PDF文档大小不一,自定义内存管理系统采用了一套专门的算法来处理内存碎片问题,以避免内存碎片导致的空间浪费。 3. **数据结构优化**:为了提高访问速度,自定义内存管理系统对数据结构进行了优化,如使用链表等结构来管理已分配和未分配的内存块。 然而,上述机制也存在一些安全隐患: - **堆溢出**:由于Adobe Reader自定义的内存管理系统对边界检查不够严格,当处理包含大量复杂对象的PDF文档时,容易引发堆溢出漏洞。 - **指针解引用错误**:在某些情况下,内存块被释放后,对应的指针没有及时更新,导致之后的操作可能引用到已被释放的内存地址,造成程序崩溃或潜在的安全风险。 - **双自由问题**:如果一个内存块被释放后又被重复释放,则可能会破坏内存管理结构,甚至导致攻击者能够控制执行流,实现代码注入。 #### 实例分析 文章提到了几个具体的案例来展示如何利用自定义内存管理系统中的弱点获取执行流程的控制权。例如,在处理包含恶意构造的PDF文档时,可以通过精心设计的数据结构触发堆溢出,进而控制执行流程。此外,文中还讨论了如何绕过现代操作系统中的数据执行保护(DEP)机制,使攻击行为更加难以防范。 #### 安全对策及局限性 针对Adobe Reader自定义内存管理系统存在的问题,可以从以下几个方面入手: 1. **加强边界检查**:对输入数据进行严格的边界验证,确保不会超出分配的内存范围。 2. **优化数据结构**:改进数据结构的设计,比如使用更加健壮的内存管理框架来替代现有的自定义机制。 3. **增强安全防护**:集成更高级别的安全防护措施,比如地址空间布局随机化(ASLR)和数据执行保护(DEP),增加攻击者的攻击难度。 4. **定期更新与维护**:Adobe Reader应定期发布安全更新,修复已知的安全漏洞,并持续监测新出现的安全威胁。 虽然采取上述措施可以在一定程度上缓解安全风险,但自定义内存管理系统本身的复杂性仍然可能导致新的安全问题。因此,未来的研究方向可能需要探索更加高效且安全的内存管理方案,既能够满足高性能的需求,又能有效防止各种形式的安全攻击。 Adobe Reader的自定义内存管理系统虽然提升了软件的整体性能,但也引入了一些安全漏洞。通过对这些漏洞的深入研究,可以更好地理解PDF漏洞的本质,并为未来的安全防护提供有价值的参考。

剩余36页未读,继续阅读

- 粉丝: 2

- 资源: 2

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

信息提交成功

信息提交成功