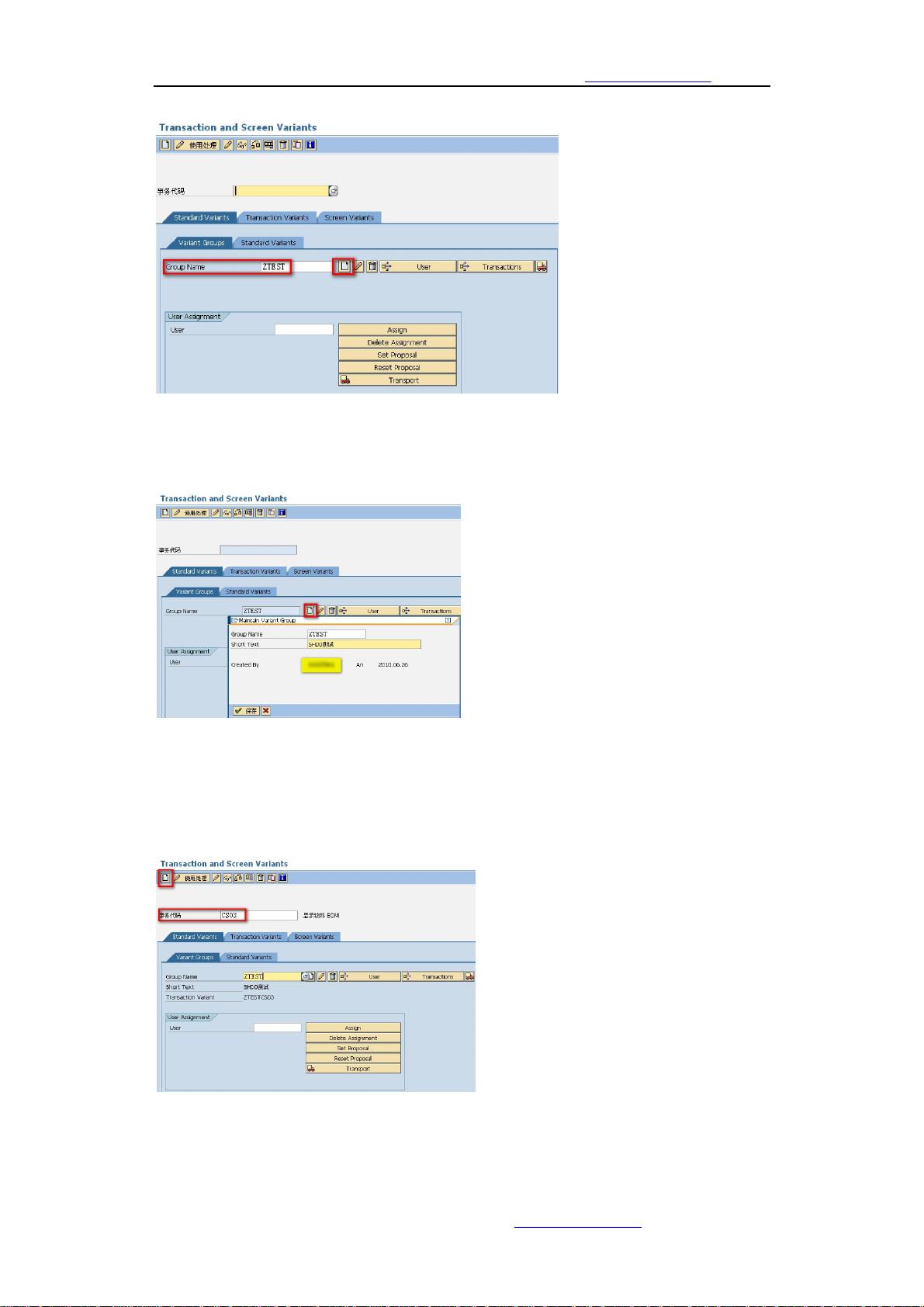

### SAP SHD0 屏幕变式应用详解 #### 一、SAP SHD0 概述 SAP SHD0 是 SAP 系统中用于处理屏幕变体(Transaction and Screen Variants)的一个重要工具。它能够根据不同的业务需求定制化地修改屏幕布局或字段属性,从而提供更灵活的操作环境,满足不同用户群体的需求。 #### 二、SAP SHD0 的应用场景 ##### 业务场景一:基于角色的BOM清单查询控制 **业务需求:** 业务部门希望实现两种不同的BOM清单(物料清单)查询方式:一般查询人员只能查看特定用途(例如用途1)的BOM清单,而BOM维护员则可以查看和维护所有用途的BOM清单。 **需求分析:** 此需求涉及到对CS03(BOM显示事务代码)的不同访问控制。需要为不同类型的用户配置不同的查询策略,确保一般查询人员只能看到特定用途的BOM清单。 **解决方案:** 1. **创建变式组(Variant Groups)** - 变式组的命名应具有一定的逻辑性,便于管理和识别。 - 在本例中,我们创建名为`ZTEST`的变式组。 - 进入SHD0事务代码,选择“Standard Variants”->“Variant Groups”,在GroupName中输入“ZTEST”,点击新建按钮。 - 输入描述性的短文本,保存变式组。 2. **创建变式** - 在事务代码处输入CS03,并点击创建按钮,进行屏幕变式的维护。 - 录制屏幕,确保必填项已填写。 - 在抬头选项中勾选“复制设置”,并在字段选项中为BOM用途字段勾选“有内容”、“只输出”和“强制的”选项。 - 保存屏幕变式。 3. **激活变式** - 变式可以通过客户端级别或用户级别来激活。 - 客户端级别的激活适用于所有用户,可通过“Standard Variants”->“Standard Variants”进行。 - 用户级别的激活仅适用于指定用户,通过“User Assignment”->“User”设置。 ##### 业务场景二:限制计划员对生产订单的权限 **业务需求:** 在生产订单排定时,有时会误用TECO(技术状态变更)和CLSD(关闭订单)状态作为删除标志,导致数据统计问题。需要通过配置限制计划员在CS02中对这些状态的访问权限。 **需求分析:** 该需求涉及对CS02事务代码中的TECO和CLSD状态的访问控制,以防止误操作。 **解决方案:** 1. **创建变式** - 使用类似的方法创建新的屏幕变式,限制计划员对TECO和CLSD状态的访问。 - 录制屏幕,确保TECO和CLSD状态不可见或不可选。 - 保存屏幕变式。 2. **激活变式** - 对计划员用户进行用户级别的激活,确保只有这部分用户受到限制。 - 如果需要取消限制,则在相应的用户级别设置中删除变式的关联。 #### 三、SAP SHD0 的核心功能及优势 - **屏幕定制化**:SAP SHD0 允许根据业务需求定制屏幕布局和字段属性,提高操作效率。 - **用户管理**:支持根据不同用户的角色和职责分配不同的屏幕变式,增强安全性。 - **灵活性**:支持客户端级别的全局配置以及用户级别的个性化配置,适应多样化的业务场景。 - **易用性**:通过简单的操作步骤即可实现复杂的屏幕定制,降低系统管理员的工作负担。 #### 四、结论 SAP SHD0 作为一种强大的工具,不仅简化了屏幕布局的定制过程,还提高了系统的灵活性和安全性。通过上述两个业务场景的应用示例,我们可以看到SAP SHD0 在实际工作中如何有效地满足各种特定的业务需求。无论是控制特定用户对特定字段的访问,还是对不同用户角色实施差异化的操作权限,SAP SHD0 都能提供有效的解决方案。

剩余7页未读,继续阅读

- 粉丝: 0

- 资源: 2

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

- 410.基于SpringBoot的高校科研信息管理系统(含报告).zip

- 附件1.植物健康状态的影响指标数据.xlsx

- Windows 10 1507-x86 .NET Framework 3.5(包括.NET 2.0和3.0)安装包

- Image_1732500699692.png

- Windows 10 21h1-x86 .NET Framework 3.5(包括.NET 2.0和3.0)安装包

- VMware 是一款功能强大的虚拟化软件,它允许用户在一台物理计算机上同时运行多个操作系统

- 31万条全国医药价格与采购数据.xlsx

- SQL注入详解,SQL 注入是一种常见的网络安全漏洞,攻击者通过在输入数据中插入恶意的 SQL 语句,欺骗应用程序执行这些恶意语句,从而获取、修改或删除数据库中的数据,甚至控制数据库服务器

- 用C语言实现哈夫曼编码:从原理到实现的详细解析

- py爱心代码高级粒子!!

信息提交成功

信息提交成功