没有合适的资源?快使用搜索试试~ 我知道了~

资源推荐

资源详情

资源评论

0 引言

随着信息技术的发展进步,互联网正逐渐成为人们自由地分享观点和获取

信息的主要途径。为了控制网络舆情信息的传播和扩散,许多国家和地区对节

点接入互联网的行为进行了监控和限制,称作网络审查

[1]

。常用的网络审查技

术包括 IP 地址黑名单、域名劫持和污染、深度包检测等

[2,3,4]

。为了抵御上述网

络层面上的审查和封锁,研究人员开发了代理接入

[5]

、域前置

[6]

、诱饵路由

[7]

等

多种审查规避技术,其中应用最为广泛的代理接入技术是指通过在审查区域之

外部署代理,为处于审查区域内的节点提供到被屏蔽站点的间接访问服务

[8]

。

Tor 是目前世界上使用人数最多、范围最广的基于代理接入的网络审查规

避系统,用位于审查区域外的志愿者运行的“网桥”作为代理为受到审查的节点

提供网络接入服务,同时基于洋葱路由技术为节点的网络活动提供匿名性保障

[9]

。截止到 2021 年 6 月,Tor 的全球用户数量峰值接近 600 万,常用用户数

量超过 200 万,其中通过网桥接入的用户数量峰值超过 20 万

[10]

。

Tor 网络的基本组成与通信流程如图 1 所示

[11]

。Tor 中运行着 10 台由官

方管控的权威目录服务器和 6 000 余台分布在全球各地的备用目录服务器,目

录服务器的信息通过硬编码方式写入 Tor 源码中并定期更新。通常情况下,

节点接入 Tor 网络的流程如图中黑色实线所示。Tor 客户端启动后,首先尝试

与目录服务器建立连接,成功建立连接后开始下载中继节点快照和描述符。当

获取到的中继信息足够多后,客户端根据路径选择算法选择中继节点并尝试构

建用于正常节点和通信目标间匿名通信活动的专用通信链路,即“电路”

[9]

。在

成功构建足够数量的电路后,即可通过 Tor 匿名网络活动

[12]

。然而,在网络审

查严格的国家和地区,由于目录服务器被屏蔽,节点难以直接与目录服务器建

立连接并获取中继信息。鉴于此,Tor 项目为审查区域内的节点提供了网桥接

入服务(如图中虚线所示),正常节点可以通过电子邮件等带外方式从网桥分

发服务处获取网桥信息,而后使用网桥作为代理访问目录服务器,进而获取中

继信息并构建电路,实现通过 Tor 匿名上网

[13]

。

与此同时,具有丰富网络及人力资源的审查者往往会通过部署女巫节点的

方式来获取网桥信息,进而将其封锁或屏蔽,使正常节点无网桥可用,这种行

为被称作女巫攻击

[14]

。作为 Tor 网络中的宝贵资源,网桥信息的安全保密直接

关系着审查区域内的节点能否成功接入 Tor 网络,因此具有重要的保护价值。

为了确保网桥分发服务能够有针对性地将网桥信息分发给具有审查规避需求

的节点,而非由审查者部署的女巫节点,现有文献通过挖掘和分析节点的行为

特征,在针对女巫攻击的防御策略方面取得了系列研究成果

[8,15-20]

。

图 1

图 1 Tor 网络的基本组成与通信流程 Figure 1 Basic components and

communication flow for Tor

文献[15]首次将审查规避系统中的网桥分发建模为算法问题,对于女巫节

点和正常节点数量确定的网络,推导并证明了为全体正常节点提供审查规避服

务所需网桥数量的理论界限值。后续研究大多基于此,将针对女巫攻击的防御

策略集成于 Tor 网桥分发技术,探究如何设计安全高效的网桥分发方案。例如,

文献[16]为 Tor 设计了网桥分发协议 TorBricks,能够实现近似文献[15]中得出

的理论界限值。文献[17]将女巫节点获取网桥信息的概率模型建模为泊松过程,

提出 Proximax 网桥分发机制,实现了网桥利用率和网桥信息泄露风险的折中

优化。然而上述研究普遍存在对审查者和女巫节点的行为假设过于理想化这一

问题,缺乏在实际应用中的指导意义。文献[8]设计了基于节点声誉积分值的网

桥分发方案 rBridge,通过节点上网桥的正常运行时间这一物理域属性来刻画

节点行为特征;同时提出了审查者激进型和保守型两种行为模型,具有一定的

实际应用价值。文献[18]根据节点上运行网桥的屏蔽情况,提出了节点怀疑程

度等物理域指标,并基于此设计了网桥分发机制 Salmon。文献[19]进一步考

虑了如网桥使用率、网桥使用时间和网桥连接数等多重物理域属性,将网桥分

发过程建模为网桥资源与节点间的匹配博弈问题,推导了审查者的最优行动策

略,设计算法求解博弈均衡,并基于此提出 HypoTor 网桥分发机制。

由于上述针对女巫攻击的防御策略高度集成于 Tor 网桥分发技术,普遍存

在难以与 Tor 适配和实际应用困难等问题。近年来,研究者开始尝试将针对女

巫攻击的防御策略与 Tor 网桥分发技术解耦,探究技术上独立的女巫节点检测

机制。例如,文献[20,21]根据节点与不可用资源间的历史连接关系或访问信息

构建二分图,进而将 Tor 网络中女巫节点的检测转化为二分图的最小顶点覆

盖问题,并基于贪婪算法和启发式算法来求解该 NP-Complete 问题。

上述针对 Tor 网桥分发过程中女巫攻击的防御策略研究,大多集中于基于

数学理论的建模分析,以及基于节点上网桥运行状态等物理域属性的女巫节点

检测及网桥分发机制设计。由于其对节点行为特征挖掘不充分,普遍存在难以

兼顾检测识别率和误检率两方面性能,以及对审查者采取的迷惑行为抵御能力

较差等问题。在社交网络和无线传感器网络等背景下,研究者针对女巫攻击问

题 , 提 出 了 基 于 节 点 间 相 似 度 和 信 任 值 等 社 交 域 属 性 的 女 巫 节 点 检 测 机 制

[22,23,24,25]

,并通过仿真实验证明了所提机制能够有效提高对女巫节点的检测性

能。

本文针对 Tor 网桥分发中的女巫攻击问题,提出了一种融合物理-社交属

性的女巫节点检测机制。首先,分析节点上网桥的正常运行状态和屏蔽情况,

用节点积分值和节点风险指数来评估物理域属性;其次,通过分析节点的静态

属性标签和动态行为特征,用社交相似度和社交信任度来评估社交域属性。在

此基础上,综合考虑节点的物理域和社交域属性,定义可信度指标,来表征当

前节点为女巫节点的可能性,并基于可信度实现女巫节点检测。仿真实验表明,

相较现有工作,本文所提机制能够更加高效和准确地检测女巫节点,并且对审

查者采取的迷惑行为具备更强的抵御能力。

1 Tor 网桥分发系统模型

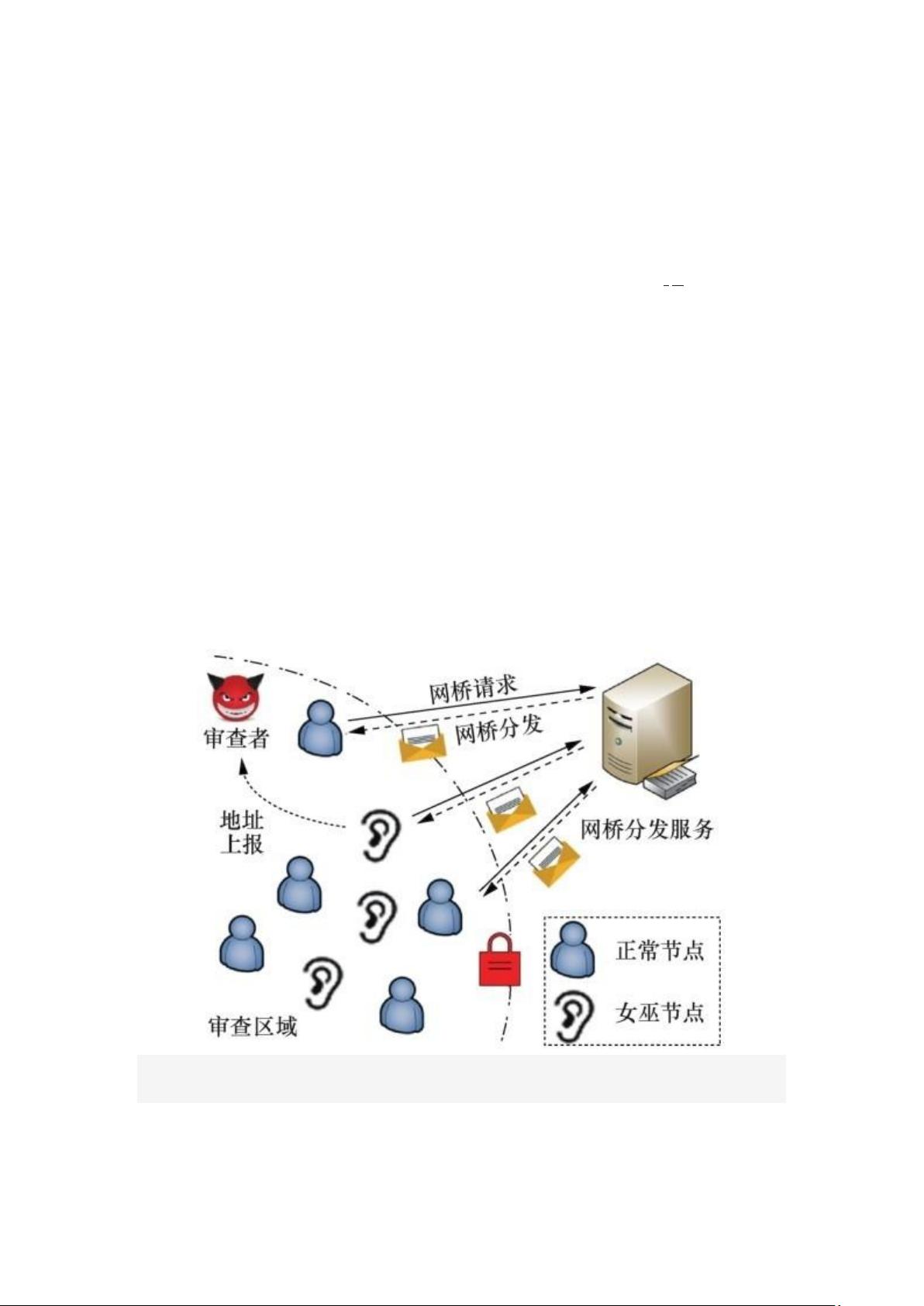

Tor 网桥分发系统模型如图 2 所示。网络审查区域内存在着具有审查规避

需 求 的 正 常 节 点 和 由 审 查 者 部 署 的 女 巫 节 点 , 全 体 节 点 共 同 构 成 集 合

U={u1,⋯,ui,⋯,uNu}U={u1,⋯,ui,⋯,uNu},Nu=|U|Nu=|U|。Tor 网桥分发服务存储

着 当 前 网 络 中 全 部 可 用 网 桥 的 信 息 , 表 示 为 B={b1,⋯,bj,⋯,bNb}B={b1,⋯,bj,

⋯,bNb},Nb=|B|Nb=|B|。为规避网络审查,正常节点会通过电子邮件等带外方

式向 Tor 网桥分发服务发送请求。与此同时,审查者会部署一定数量的女巫节

点,通过伪装成正常节点的方式向 Tor 网桥分发服务请求网桥,一旦女巫节点

获取到网桥信息后,则会上报给审查者,由审查者采取屏蔽策略。本文工作主

要考虑了审查者可能采取的两类策略,即激进型和保守型策略

[8,19]

。激进型策

略是指审查者在收到女巫节点上报的网桥信息后立刻将其屏蔽。而保守型策略

是指审查者为了保护女巫节点、混淆女巫节点和正常节点间的行为特征采取的

随机延迟屏蔽策略。即对于某个已获取到信息的网桥 b

j

,审查者将在等待一段

随机时间 TbjwaitTwaitbj 后再将其屏蔽。Tor 网桥分发服务会在固定时刻处理收

到的网桥请求并进行响应, Tor 网桥分发服务连续两次处理网桥请求的时间

间隔被称作一个时间周期。

图 2

图 2 Tor 网桥分发系统模型 Figure 2 Tor bridge distribution system model

剩余25页未读,继续阅读

资源评论

罗伯特之技术屋

- 粉丝: 4510

- 资源: 1万+

下载权益

C知道特权

VIP文章

课程特权

开通VIP

上传资源 快速赚钱

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

- 基于MINiscope光子的钙成像信号提取管道.zip

- 基于暗通道先验的单幅图像去雾的MATLAB实现.zip

- 基于OFDM的功率域NOMA系统的MATLAB实现.zip

- 1992-2023年各省工业增加值数据(无缺失).xls

- chromedriver-linux64-117.0.5931.0.zip

- 基于Peter Corkes机器人工具箱的协作控制和操作的matlab脚本,并修复了RTB 1031的一些错误.zip

- 基于导频信号LS信道估计的QPSK和OFDM调制卫星通信系统的误码率MATLAB仿真建模.zip

- 基于反馈控制参数优化的无人机群导航编队控制中存在障碍物时沉降时间最小化方法在MATLAB中设计并仿真了一个群导航模型.zip

- 基于轨迹集的扩展目标PMBM跟踪器的MATLAB实现.zip

- 基于间接卡尔曼滤波的IMU与GPS融合MATLAB仿真IMU与GPS数据由仿真生成.zip

- 基于模拟退火SA的车辆路径问题VRP.zip

- 基于神经网络的手写体字符识别系统是利用MATLAB神经网络和图像处理工具箱开发的,该系统是利用现有的预处理和特征提取等.zip

- 基于小波变换的信号突变点检测MATLAB实现.zip

- 基于误差状态卡尔曼滤波的gps定位传感器融合MATLAB实现.zip

- 基于网格快速slam的rablacwelzed粒子滤波的MatLab实现.zip

- 极化合成孔径雷达极化定标和校准 相关Some work I did during my graduate studie.zip

资源上传下载、课程学习等过程中有任何疑问或建议,欢迎提出宝贵意见哦~我们会及时处理!

点击此处反馈

安全验证

文档复制为VIP权益,开通VIP直接复制

信息提交成功

信息提交成功