网络安全面经收集频率最高的100道题

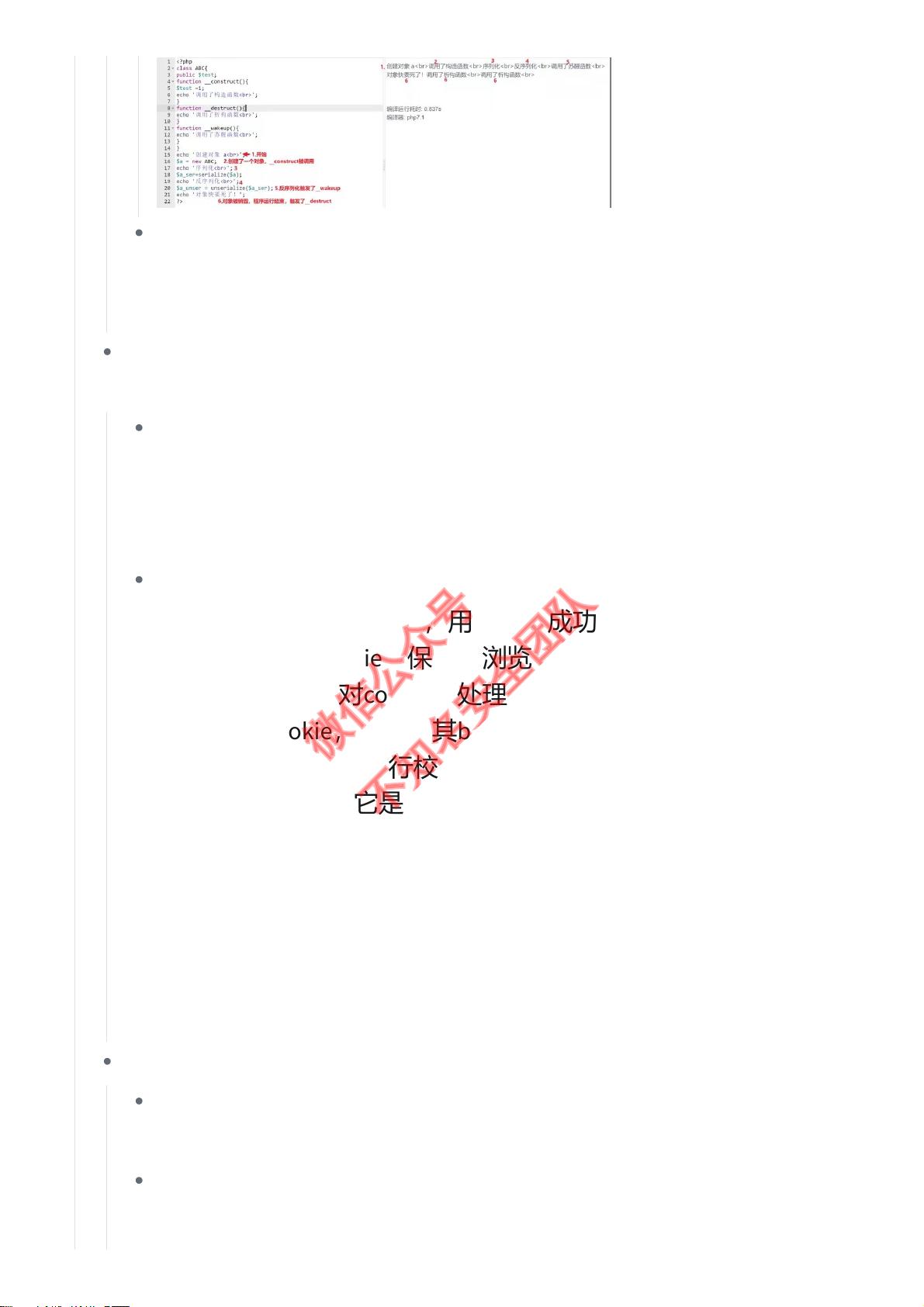

【网络安全面经】是面试中经常出现的主题,涵盖了Web安全领域的关键知识点。以下是一些核心概念的详细解释: 1. **SQL注入**:这是一种常见的安全漏洞,发生在前端数据未经严格验证,直接与后端SQL语句结合执行时。攻击者可以通过构造特定的输入来执行恶意SQL,获取、修改或删除数据库中的数据。防御方法包括使用预编译语句(如PDO)、正则表达式过滤、开启魔术引号和部署Web应用防火墙(WAF)。 2. **XSS(跨站脚本攻击)**:分为存储型、反射型和DOM型。存储型XSS发生在数据存储在服务器并返回给其他用户时,反射型通过诱使用户点击恶意链接触发,DOM型则发生在前端JavaScript处理时。修复措施包括对输入数据进行HTML编码、使用白名单过滤、过滤JavaScript事件标签,并启用HTTP-only Cookie。 3. **CSRF(跨站请求伪造)**:攻击者利用用户的已登录状态,构造恶意请求,使得服务器误以为是合法用户的行为。防御手段通常涉及随机令牌验证和严格检查请求来源。 4. **SSRF(服务器请求伪造)**:攻击者利用服务器信任的内部网络资源,发起对内网的攻击。防御策略包括限制和验证用户提供的URL。 5. **XXE(XML外部实体注入)**:当XML解析器允许加载外部实体时,攻击者可以读取服务器文件或执行命令。防止XXE的措施是禁用外部实体加载或使用安全的XML解析库。 6. **PHP反序列化**:序列化将对象转换为字符串,反序列化则恢复为对象。攻击者可能利用此过程中的漏洞执行任意代码,特别是利用魔术方法。防范方法包括避免不必要的序列化和反序列化,以及更新代码以消除潜在风险。 7. **JAVA反序列化**:Java的序列化和反序列化涉及ObjectOutputStream和ObjectInputStream类。Apache Shiro的反序列化漏洞通常出现在RememberMe功能中,攻击者可以构造恶意cookie以执行代码。防范措施包括使用安全的序列化库,更新Shiro版本,以及在处理序列化数据时加强验证。 8. **逻辑漏洞**:涵盖多种类型,如权限越权、支付金额篡改等。登录页面可能存在爆破、session覆盖、SQL注入、XSS、任意用户注册等多种攻击方式。应确保逻辑检查严谨,防止恶意操作。 9. **CDN(内容分发网络)**与**DNS(域名系统)**的区别:CDN负责缓存和分发静态内容,提高用户体验和网站性能;DNS则是负责将域名解析为IP地址的系统。CDN绕过可能涉及IP追踪、直接访问源服务器或利用CDN的缓存机制进行攻击。 以上是网络安全面试中常见的问题和解答,理解和掌握这些知识点对于提升安全防护能力至关重要。在实际工作中,还需要不断学习和关注最新的安全威胁和防护技术。

剩余28页未读,继续阅读

- 粉丝: 51

- 资源: 2

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

- markdown基础操作

- 2016CCF大数据与计算智能大赛-搜狗用户画像.zip

- 2-Perfect Backup v3.3.0 全功能备份神器,支持多种备份方式,免费使用,可商用

- 568160660749184五子棋.zip

- 2017CCF大数据与计算智能大赛-蚂蚁金服-商铺定位赛题(全国第5名).zip

- 2023-04-06-项目笔记 - 第三百六十六阶段 - 4.4.2.364全局变量的作用域-364 -2025.01.02

- 2018平安产险数据建模大赛 驾驶行为预测驾驶风险.zip

- 2018年甜橙金融杯大数据建模大赛baseline.zip

- 2023-04-06-项目笔记 - 第三百六十六阶段 - 4.4.2.364全局变量的作用域-364 -2025.01.02

- 简单的HTML和JavaScript代码,跨年倒计时html代码

- 2018百度西交大大数据竞赛-商家招牌的分类与检测-复赛(23,1139).zip

- 2-机械材料计算器和数控切削参数计算器

- 50个设计师常用中文字体

- 2020 CCF大数据与计算智能大赛-非结构化商业文本信息中隐私信息识别-第7名方案.zip

- 创建一个更新颖的跨年倒计时页面,这次我们将添加一些动画效果和背景图片,使页面更加吸引人

- 2020 “万创杯”中医药天池大数据竞赛-中药说明书实体识别挑战 复盘.zip

信息提交成功

信息提交成功

评论0