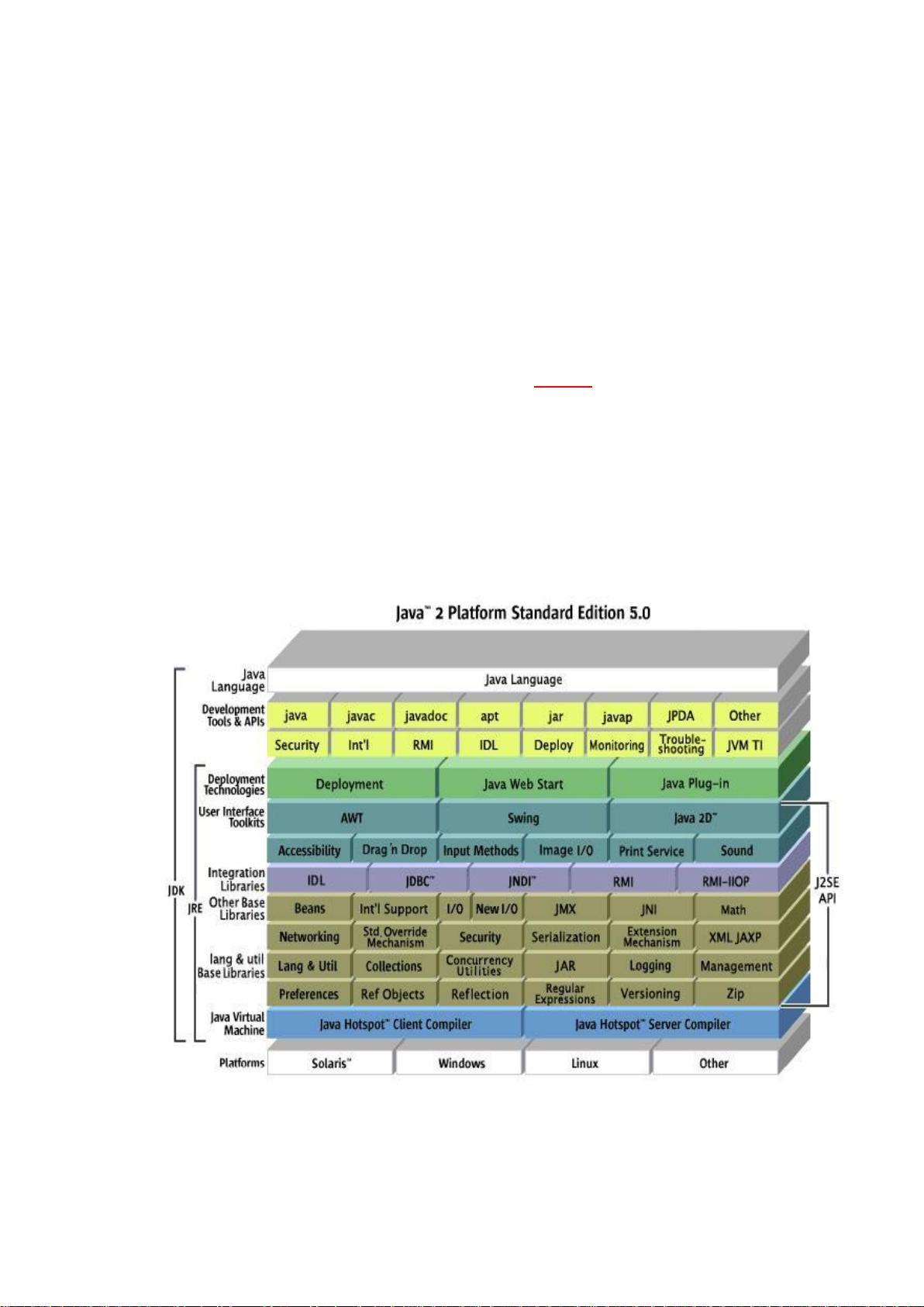

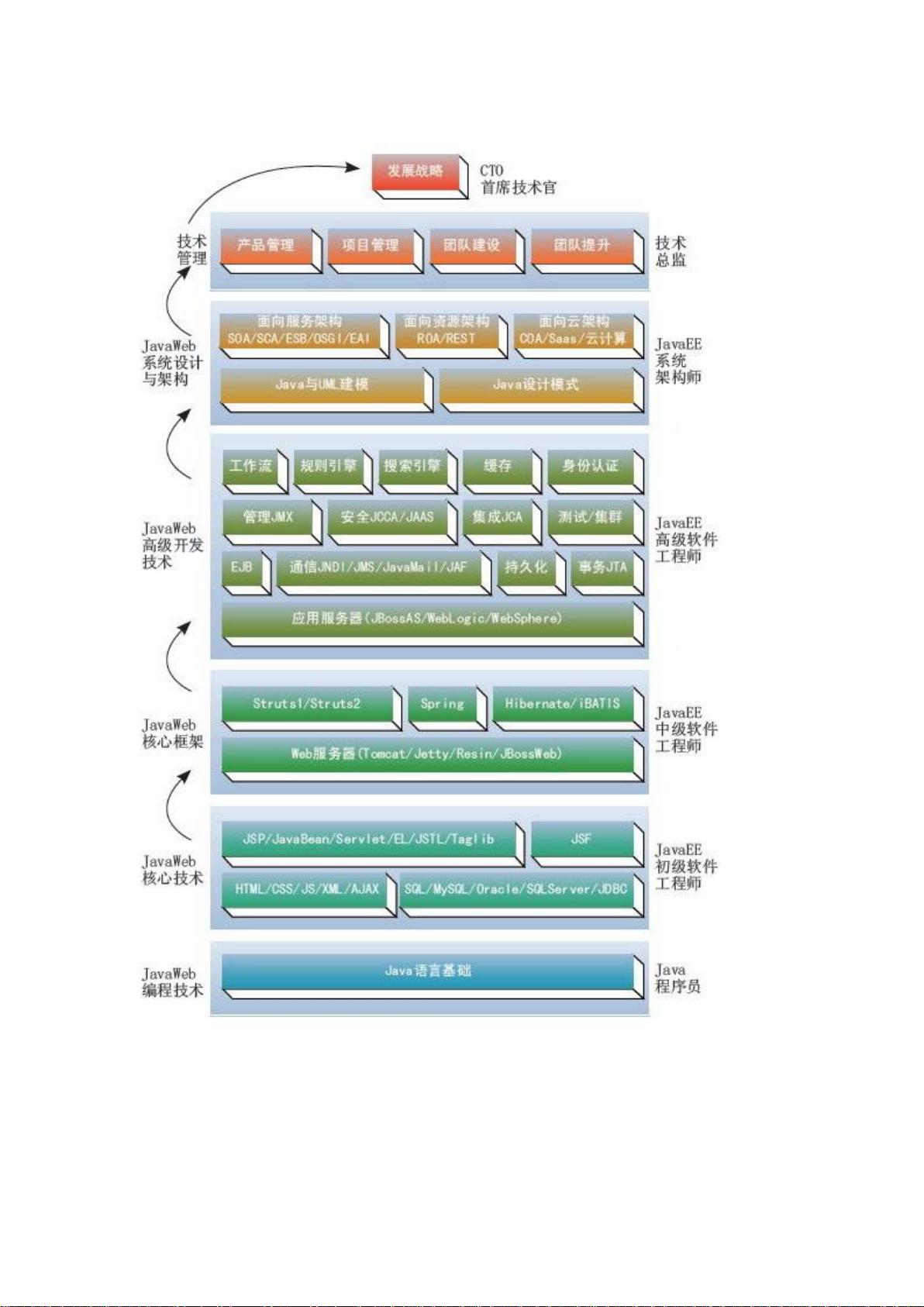

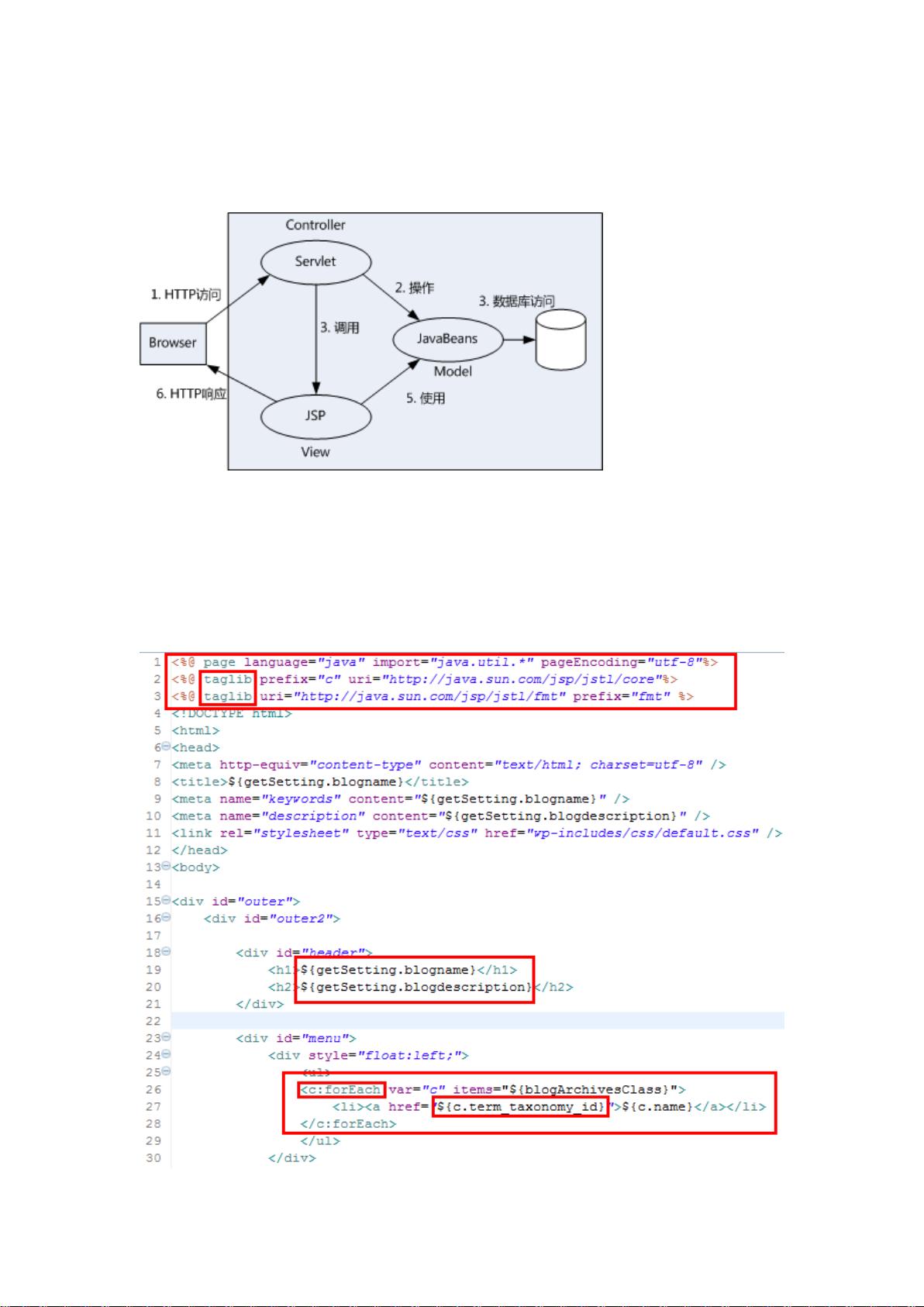

### JavaWeb安全攻击概述 #### JavaEE基础和JavaWeb结构 Java Web 应用开发是基于JavaEE平台的,该平台提供了企业级开发所需要的一系列服务和API。在JavaWeb安全攻击的背景下,需要了解的基础知识点包括: - **JSP(JavaServer Pages)**: JSP是一种用于开发动态Web页面的技术,可以看作是Servlet技术的简化版。它允许开发者在HTML中嵌入Java代码,当Web服务器接收到对JSP页面的请求时,会将JSP文件转换成Servlet类文件。 - **Servlet**: Servlet是一种运行在服务器端的Java程序,可以生成动态Web内容。它是Java Web应用中非常核心的技术之一。每个JSP页面实际上对应一个Servlet类。 - **JavaEE(Java Platform, Enterprise Edition)**: JavaEE是企业级Java平台的标准,提供一系列用于开发和运行大型、多层、分布式、网络计算的服务器端应用程序接口和服务。JavaEE是J2EE的新名称,目的是明确其作为Java企业应用的地位。 #### Web请求处理流程 Web应用的安全性很大程度上取决于对Web请求和响应的理解。了解以下几点对于理解攻击JavaWeb应用至关重要: - **HTTP请求与响应**: Web应用的核心交互过程是客户端(如Web浏览器)发送HTTP请求到服务器,服务器处理请求后返回HTTP响应。 - **Tomcat编译JSP**: 在Tomcat服务器中,JSP页面在第一次被请求时会被编译成Servlet的Java类文件。这个编译过程是自动进行的。 #### 寻找敏感信息 攻击者通常会试图在Web应用中寻找敏感信息,例如数据库连接信息。这些信息可能隐藏在以下位置: - **WEB-INF目录**: 这是一个存放Java类文件、JSP文件和其他Web应用资源的地方,对于Web用户而言是不可见的。 - **context.xml和hibernate.cfg.xml**: 数据库连接信息通常配置在这些文件中,它们可能存在于应用的WEB-INF目录下或其他配置文件中。 #### JavaWeb应用的部署和启动流程 为了深入理解如何攻击JavaWeb应用,需要了解其部署和启动的流程: - **web.xml**: 这是Web应用的部署描述文件,负责配置URL映射以及定义Servlet类和URL模式。 - **Web项目的部署**: Web应用通常部署在服务器的webapps目录下,每个项目有独立的目录结构,其中WebRoot目录下的WEB-INF文件夹存放类文件和配置文件。 #### 数据源定位 数据库连接信息对于攻击者来说至关重要,因为通过这些信息可以访问到Web应用后端的数据库系统,可能会进行SQL注入等攻击。通常这些信息可能配置在以下位置: - **Spring框架的applicationContext.xml**: 如果使用Spring框架,数据库连接信息可能配置在这个文件中。 - **Hibernate框架的hibernate.cfg.xml**: 如果使用Hibernate框架,数据库连接信息可能配置在这个文件中。 #### Web安全的其他知识 除了上述技术细节,了解以下知识点对于理解如何攻击JavaWeb应用也很重要: - **Web应用的安全漏洞**: 常见的Web应用安全漏洞包括SQL注入、跨站脚本攻击(XSS)、跨站请求伪造(CSRF)等。 - **安全防护措施**: 了解如何配置和使用安全防护措施,比如Web应用防火墙(WAF)、输入验证和输出编码等。 #### 结语 以上知识点是理解攻击JavaWeb应用的基础。在深入研究Web安全时,应始终牢记要遵守法律法规,不要进行非法渗透测试和攻击他人网站的行为。安全测试应该是有授权的,并且在明确的安全测试环境下进行。本节内容仅用于教育和提高安全意识之目的,切勿用于非法用途。

剩余191页未读,继续阅读

- 粉丝: 0

- 资源: 2

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

- 5G SRM815模组原理框图.jpg

- T型3电平逆变器,lcl滤波器滤波器参数计算,半导体损耗计算,逆变电感参数设计损耗计算 mathcad格式输出,方便修改 同时支持plecs损耗仿真,基于plecs的闭环仿真,电压外环,电流内环

- 毒舌(解锁版).apk

- 显示HEX、S19、Bin、VBF等其他汽车制造商特定的文件格式

- 8bit逐次逼近型SAR ADC电路设计成品 入门时期的第三款sarADC,适合新手学习等 包括电路文件和详细设计文档 smic0.18工艺,单端结构,3.3V供电 整体采样率500k,可实现基

- 操作系统实验 ucorelab4内核线程管理

- 脉冲注入法,持续注入,启动低速运行过程中注入,电感法,ipd,力矩保持,无霍尔无感方案,媲美有霍尔效果 bldc控制器方案,无刷电机 提供源码,原理图

- Matlab Simulink#直驱永磁风电机组并网仿真模型 基于永磁直驱式风机并网仿真模型 采用背靠背双PWM变流器,先整流,再逆变 不仅实现电机侧的有功、无功功率的解耦控制和转速调节,而且能实

- 157389节奏盒子地狱模式第三阶段7.apk

- 操作系统实验ucore lab3

信息提交成功

信息提交成功