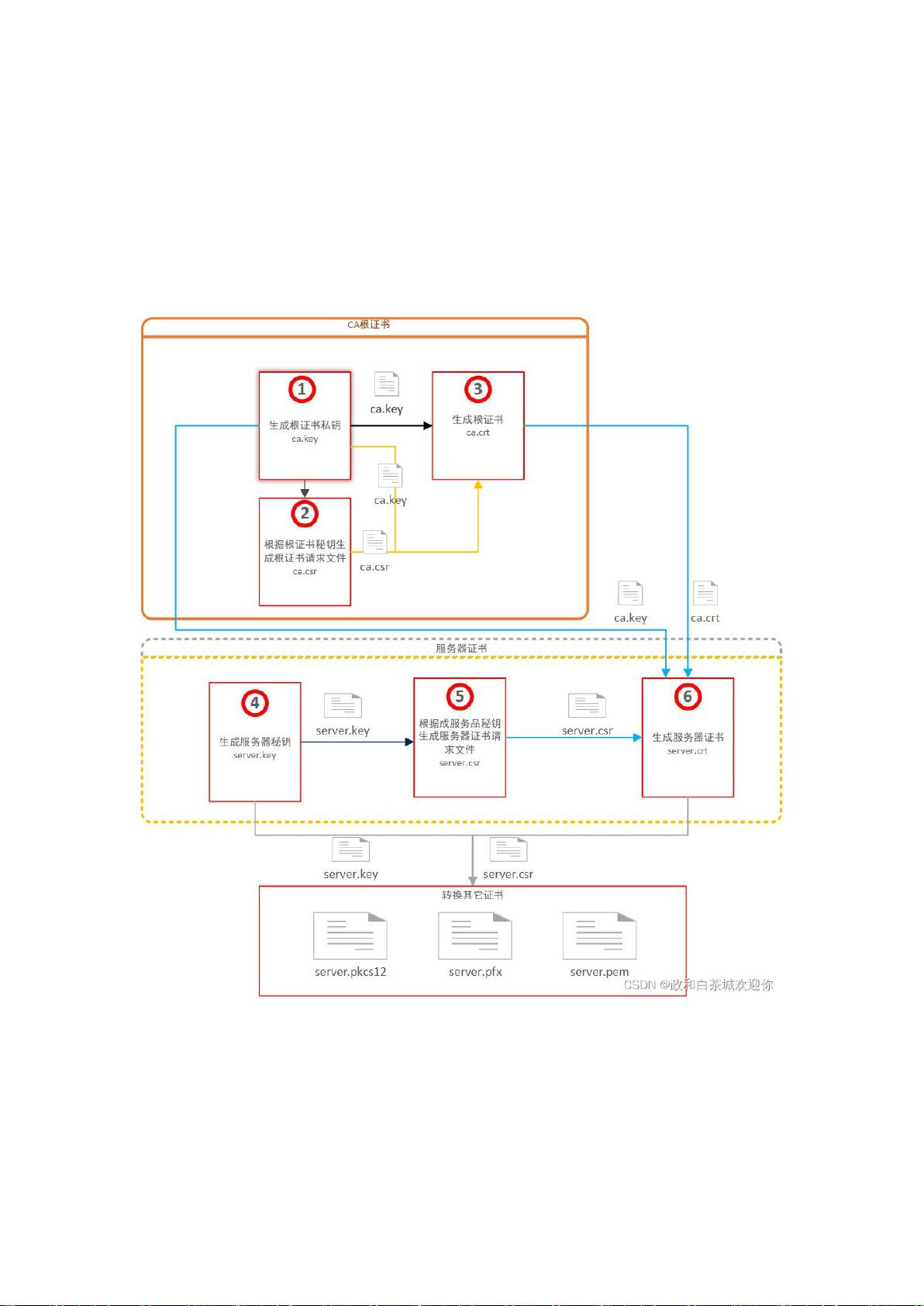

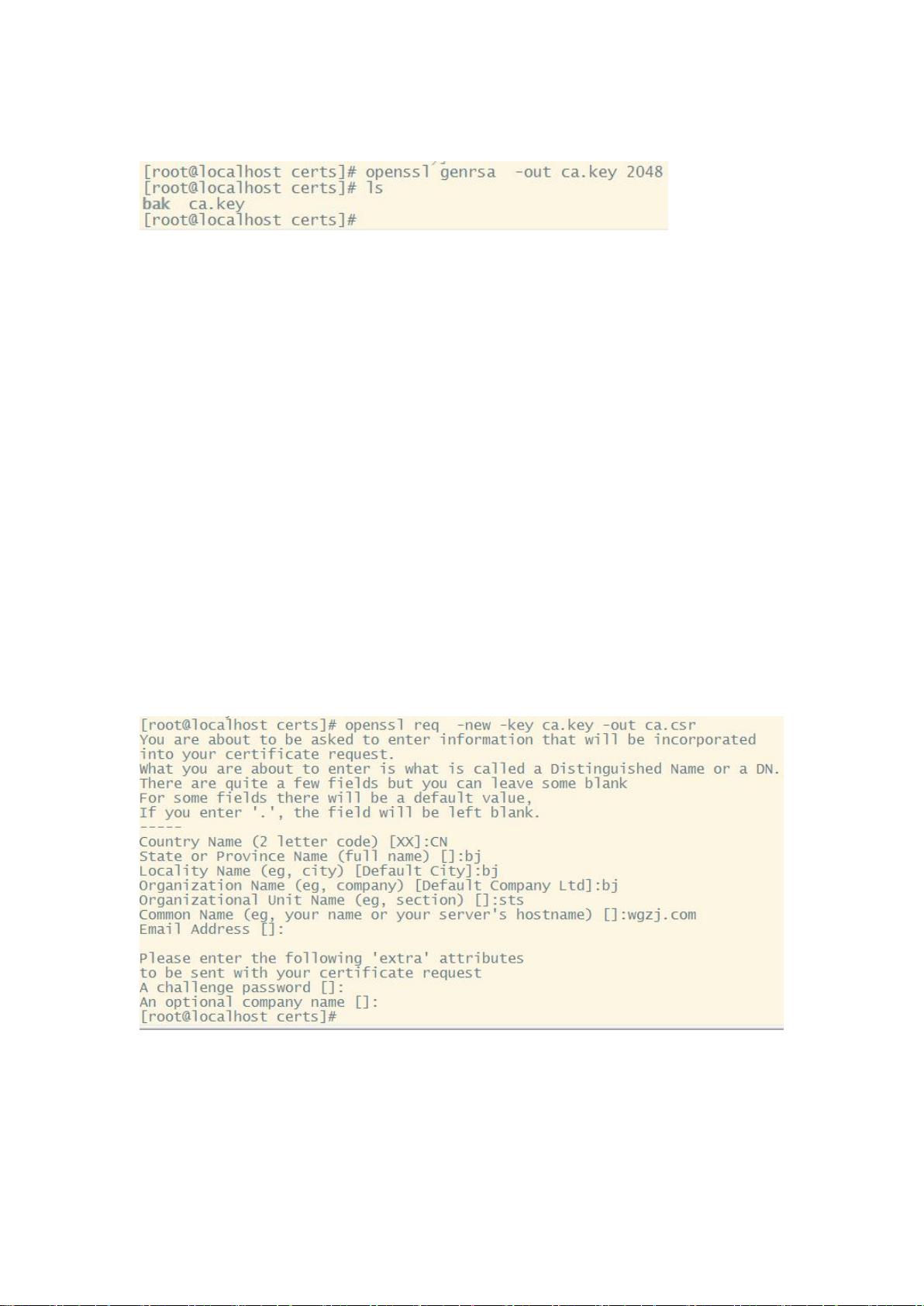

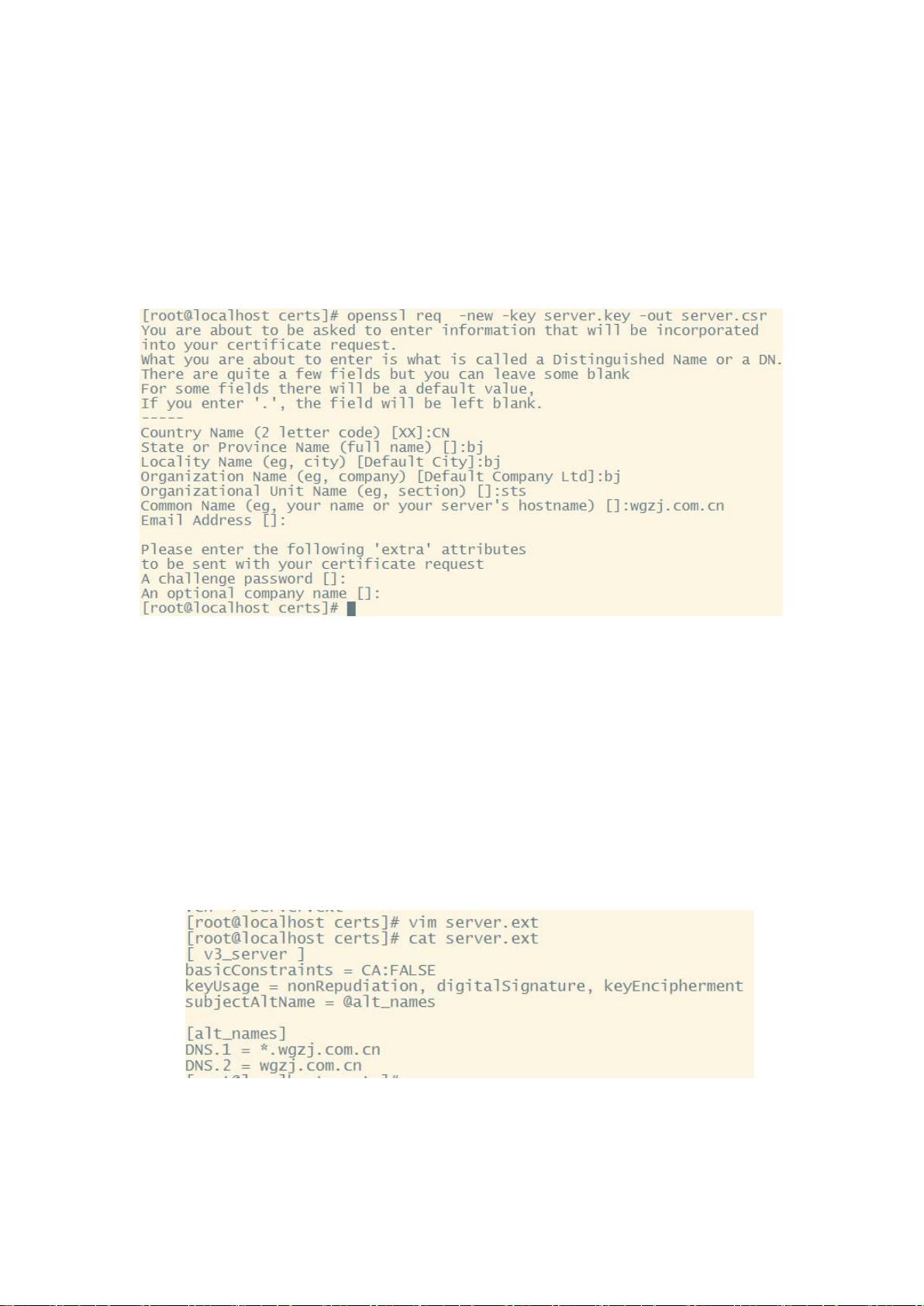

### Rocky Linux下OpenSSL制作自签名CA证书应用 在当今高度数字化的世界中,网络安全变得尤为重要。其中,证书的使用是确保网络通信安全的关键之一。本文将详细介绍如何在Rocky Linux环境下利用OpenSSL工具来生成自签名的CA证书,并应用于Web服务。 #### 一、系统环境与工具准备 1. **生成工具**: OpenSSL版本为3.0.7(1 Nov 2022),库版本同样为3.0.7。 2. **生成系统**: Rocky Linux 9.2。 3. **Web服务**: 支持多种Web服务器,如nginx 1.20.1, Apache 2.4.57, apache-tomcat 9.0.91, IIS 7.0等。 4. **文件目录**: `/opt/certs/`,用于存放证书及相关文件。 #### 二、证书生成业务流程 1. **生成根证书**: - **生成私钥**:使用RSA算法生成私钥。 - **生成证书请求**:基于私钥生成证书请求。 - **签名证书**:使用根证书对证书请求进行签名。 #### 三、具体操作步骤 ##### 1. 生成根证书私钥 ```bash # openssl genrsa -out ca.key 2048 ``` - `genrsa`: 使用RSA算法生成私钥。 - `-out`: 指定输出文件路径,此处为`ca.key`。 - `2048`: 指定私钥长度,通常推荐使用2048位或更高。 ##### 2. 生成根的请求证书 ```bash # openssl req -new -key ca.key -out ca.csr ``` - `req`: 执行证书签发命令。 - `-new`: 表示新证书签发请求。 - `-key`: 指定私钥路径。 - `-out`: 输出的CSR文件路径。 ##### 3. 配置扩展文件 为了增强证书的功能和安全性,我们需要创建一个扩展配置文件`ca.ext`。 ```bash # touch ca.ext # vim ca.ext [v3_ca] subjectKeyIdentifier=hash authorityKeyIdentifier=keyid:always,issuer basicConstraints = critical,CA:true ``` - `subjectKeyIdentifier`: 用于标识证书主体的密钥ID。 - `authorityKeyIdentifier`: 用于标识颁发机构的密钥ID。 - `basicConstraints`: 指定证书是否可以作为CA证书使用。 ##### 4. 创建自签名根证书 ```bash # openssl x509 -req -days 3650 -extfile ca.ext -extensions v3_ca -signkey ca.key -in ca.csr -out ca.crt ``` - `x509`: 生成X.509格式证书。 - `-req`: 输入CSR文件。 - `-days`: 设置证书有效期,此处设置为3650天。 - `-extfile`: 指定扩展配置文件。 - `-extensions`: 指定扩展文件中的配置项。 - `-signkey`: 签发证书所使用的私钥。 - `-in`: 输入的CSR文件。 - `-out`: 输出的证书文件。 ##### 5. 查看根证书信息 ```bash # openssl x509 -text -in ca.crt -noout ``` 该命令会输出证书的相关信息,包括X509v3扩展信息: - `X509v3 Subject Key Identifier`: 证书主体的密钥标识符。 - `X509v3 Authority Key Identifier`: 颁发机构的密钥标识符。 - `X509v3 Basic Constraints`: 基本约束,表明该证书是否可以作为CA证书使用。 #### 四、证书应用 1. **安装根证书**: 将生成的根证书`ca.crt`安装到Web服务器中。 2. **生成服务器证书**: - **生成服务器私钥**: ```bash # openssl genrsa -out server.key 2048 ``` - **生成服务器CSR**: ```bash # openssl req -new -key server.key -out server.csr ``` - **签名服务器证书**: ```bash # openssl x509 -req -days 3650 -in server.csr -CA ca.crt -CAkey ca.key -CAcreateserial -out server.crt ``` 3. **配置Web服务器**: - 根据不同的Web服务器类型,将生成的`server.crt`和`server.key`文件配置到相应的配置文件中。 #### 五、注意事项 - 在生成私钥时,请确保私钥的安全性,避免泄露。 - 证书的有效期需根据实际需求合理设定。 - 使用自签名证书时,客户端可能会提示警告信息,这是因为该证书未被任何权威CA机构信任。 - 如果需要部署到生产环境,建议使用权威CA机构颁发的证书。 #### 六、总结 通过上述步骤,我们已经成功地在Rocky Linux环境下利用OpenSSL工具生成了自签名的CA证书,并了解了其在Web服务中的应用。这对于开发测试环境而言是非常有用的,可以有效降低成本并提高安全性。然而,在生产环境中,考虑到证书的信任问题,建议使用权威CA机构颁发的证书以确保系统的安全性和可信度。

剩余20页未读,继续阅读

- 粉丝: 1837

- 资源: 44

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

信息提交成功

信息提交成功