没有合适的资源?快使用搜索试试~ 我知道了~

资源推荐

资源详情

资源评论

如何利用如何利用DB2限制数据库连接限制数据库连接

摘要: 本文将通过一个实际示例展示如何利用 IBM DB2 for Linux, UNIX, and Windows 的可信上下文特性来保护数据库免受未

经授权的访问,或者经授权的数据库用户的不当使用。

问题说明

安全管理员要求仅允许来自一组特定的 IP 地址的最终用户连接数据库。本文将展示如何利用数据库角色和可信上下文来解决

这个问题。出于演示的目的,我们假设安全管理员希望保证用户 Einstein 仅能通过 IP 地址 9.26.120.62 连接到数据库。

数据库角色

角色 就是一种数据库对象,组织了可以分配给用户、分组、特殊分组 PUBLIC、其他角色或可信上下文的一种或多种特权。

角色简化了特权的管理,允许安全管理员在一个角色中组织授权和特权,并将角色授予需要这些授权和特性才能完成其工作的

用户。此外,由于角色位于 DB2 数据库系统内,因此并非与分组具有相同的约束。

可以在一个数据库内授予的所有 DB2 特权和授权均可授予一个角色。举例来说,可为一个角色授予对某个表的 CONNECT 授

权和 SELECT 特权。

可信上下文

可信上下文 是一种数据库对象,定义了数据库与一个外部实体(例如应用服务器)之间的连接的一种信任关系。

这种信任关系基于以下一组属性:

系统授权 ID:代表建立数据库连接的用户

IP 地址(或域名):代表建立了数据库连接的主机

数据流加密:代表数据库服务器与数据库客户端之间的数据通信加密设置(如果有)

在用户建立数据库连接时,DB2 数据库系统将检查连接是否与数据库内的可信上下文对象的定义匹配。如果匹配,则将这样

的数据库连接称为可信的。

可信上下文提供了一种功能,让可信上下文的用户能够继承一个数据库角色。举例来说,一名安全管理员可以选择将薪资表的

SELECT 特权授予一个角色,并确保该角色仅通过可信上下文可用。这也就是说,如果用户在可信上下文的范围之外操作,

那么就无法利用这个角色(当然也无法获得薪资表的 SELECT 特权)。

解决方案描述

在 DB2 9.7 FixPak 3 之前,在数据库连接时检查 CONNECT 授权时不会考虑通过可信上下文发生的角色继承。如今,DB2

9.7 FP3 已经消除了这样的限制。这项增强的一项直接应用就是能够限制最终用户能够通过何处连接到数据库。

示例

我们有一名常规用户 Einstein,我们希望仅允许他通过 IP 9.26.120.62 (hotel46) 连接到位于 9.26.120.64 (hotel48) 的 T1 数据

库。

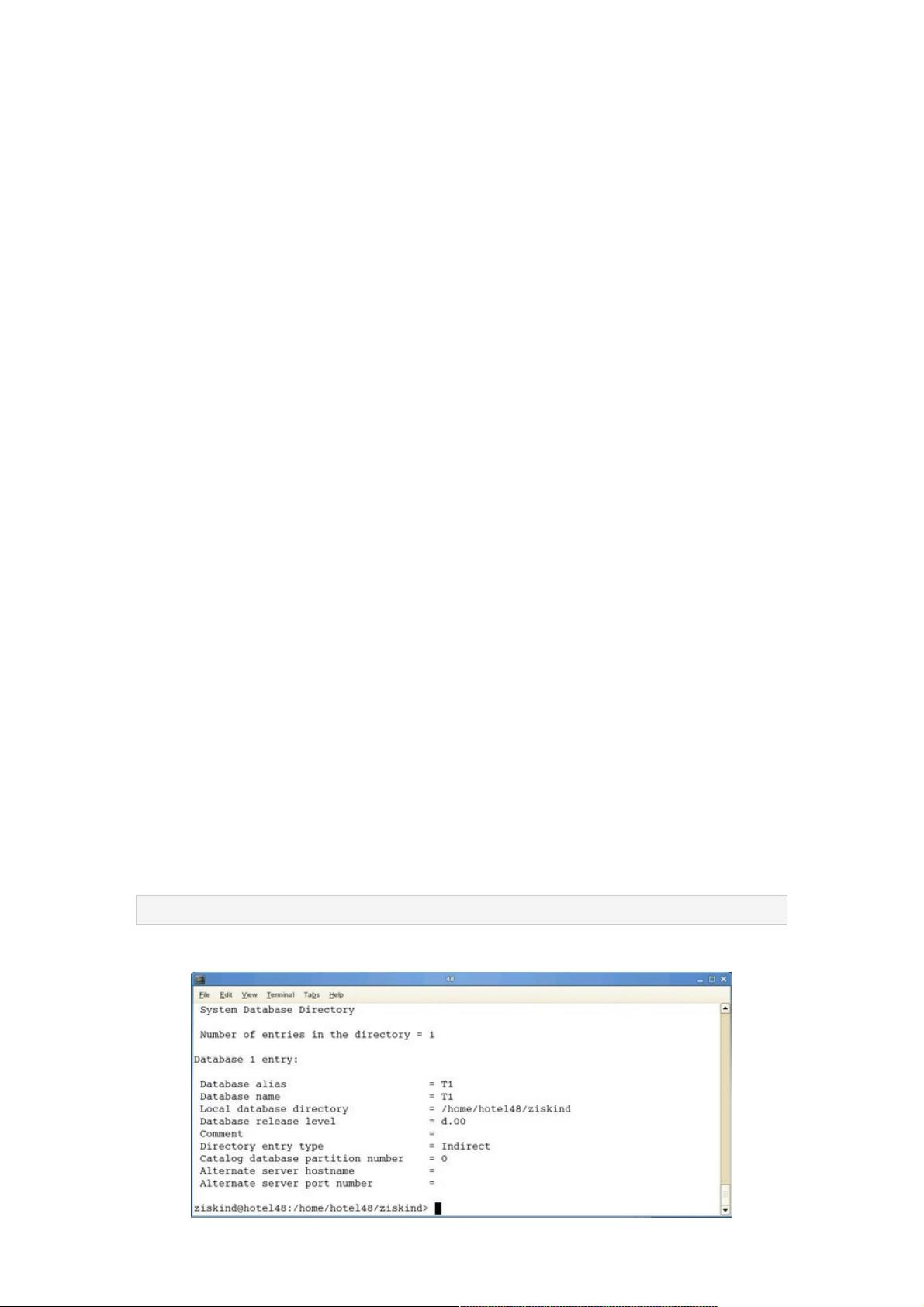

第 1 步:在 9.26.120.64 (hotel48) 创建 T1 数据库

db2start db2 create database T1

验证数据库已创建: db2 list db directory。

图 1. 系统数据库目录

资源评论

weixin_38720050

- 粉丝: 3

- 资源: 876

上传资源 快速赚钱

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

资源上传下载、课程学习等过程中有任何疑问或建议,欢迎提出宝贵意见哦~我们会及时处理!

点击此处反馈

安全验证

文档复制为VIP权益,开通VIP直接复制

信息提交成功

信息提交成功