没有合适的资源?快使用搜索试试~ 我知道了~

NSM是“在对各种入侵进行检测和响应过程中,所涉及到的标识和警告环节的收集、分析和问题升级”。NSM的核心功能包括入侵检测系统(IDS),基于网络的IDS(NIDS),主机入侵检测系统(HIDS)和物理入侵检测系统(物理IDS)。分析人员在部署之前应当评估诸如IDS和HIDS的软件包。我们可以用许多不同的方法来评估给定软件包的安全水平,而其中的一种是使用Aberlarde安全系统工程法。这种方法在软件开发生命周期(SDLC)的各个阶段详细评估了商业和开源软件包的安全特性。检查开源软件的优势在于可以直接访问它们的代码。通过这种直接访问的方式,开发人员可以使用诸如代码检查和静态代码分析的各种技术。

资源推荐

资源详情

资源评论

利用静态分析加固开源入侵检测系统利用静态分析加固开源入侵检测系统(IDS)的最佳实践的最佳实践

NSM是“在对各种入侵进行检测和响应过程中,所涉及到的标识和警告环节的收集、分析和问题升级”。NSM的核心功能包括

入侵检测系统(IDS),基于网络的IDS(NIDS),主机入侵检测系统(HIDS)和物理入侵检测系统(物理IDS)。分析人员在部署之前

应当评估诸如IDS和HIDS的软件包。

我们可以用许多不同的方法来评估给定软件包的安全水平,而其中的一种是使用Aberlarde安全系统工程法。这种方法在软件

开发生命周期(SDLC)的各个阶段详细评估了商业和开源软件包的安全特性。检查开源软件的优势在于可以直接访问它们的代

码。通过这种直接访问的方式,开发人员可以使用诸如代码检查和静态代码分析的各种技术。

静态代码分析(SCA)是在不执行软件本身的情况下找出代码问题的一种方式。为实现这一目的,SCA的相关工具通过使用各种

可能的输入数据,来模拟代码执行的不同分支可能性。SCA工具能兼顾发现质量方面

(如COPY_PASTE_ERROR,FORWARD_NULL,INCOMPATIBLE_CAST)和安全方面(如UNINIT,BUFFER_SIZE和

USE_AFTER_FREE)的问题。SCA工具同时也能提供一些特定的修复,以便开发者应用到源代码上,来减少软件的缺陷密

度。它是通过组件的大小(通常是代码的指定行数)除以缺陷的数量,来计算出缺陷的密度。在2014年,开源软件的平均缺陷密

度为0.61每一千行代码或称KLOC。相比之下,商业软件的缺陷密度则为0.76每KLOC。

我们有许多源自OWASP的静态分析工具可供选择。自从Coverity扫描服务面世以来,该公司在过去的十年里备受瞩目。开源

开发者们免费将他们的代码提交到Coverity基于云服务的扫描服务上,以进行分析和检查。Coverity还可在客户的本地环境中

部署一个商业产品,以提供各种相同的分析工具。本文将介绍Coverity的静态代码分析是如何在不同部署场景中,被用来扫描

那些组成安全洋葱(Security Onion)发行版的软件包。

安全洋葱

安全洋葱是由Doug Burks维护的一个Linux发行版,其中包括完整的数据包捕获、NIDS、HIDS和一整套分析工具。这些工具

包括:

1.netsniff-ng:用于全量数据包的捕获

2.Snort、Suricata和Bro for NIDS

3.OSSEC for HIDS

4.Sguil、Squert、Snorby、and ELSA:用于数据分析

与单独配置每个工具相比,使用安全洋葱发行版可以节省时间。在着手使用该发行版进行开发之前,请遵循Burks 2016来安

装、配置和更新安全洋葱。一旦完成之后,开发人员就可以检查安全洋葱软件包的源代码,以发现各种安全漏洞。

Coverity扫描

Coverity的首个部署选项是Coverity扫描。Coverity扫描是一种云服务,也是一个免费的开源社区,已注册的开源开发者可以

上传他们的源代码用作分析。Coverity的静态分析引擎随即执行对源代码的分析。之后,开发们就可查看结果报告中的各种问

题,并遵循给出的建议来解决问题,然后再重新提交源代码。

Coverity扫描的实例:Wireshark

在使用Coverity扫描时,开发人员一般遵循四个步骤:构建、分析、提交缺陷和审查结果。在构建阶段,原始的构建命令被作

为参数传递给Coverity的命令行:cov-build工具。cov-build的指令运用带有—dir的标记,在中间目录下进行原始构建和存储信

息。让我们以Wireshark为例,来看看Coverity的如下编译命令:

$ cov-build --encoding UTF-8 \

--dir ~/cov-inter-wireshark make

在分析阶段,中间目录被手动、或一个连续集成系统(如 Travis-CI)上传到Coverity的扫描处。代码分析是在Coverity服务器上

进行的,而并非开发人员的本地系统之上。Coverity将自动处理提交缺陷的阶段。通过登录到Coverity连接的网络接口,各个

缺陷将在源代码的行内显示出审查的结果。

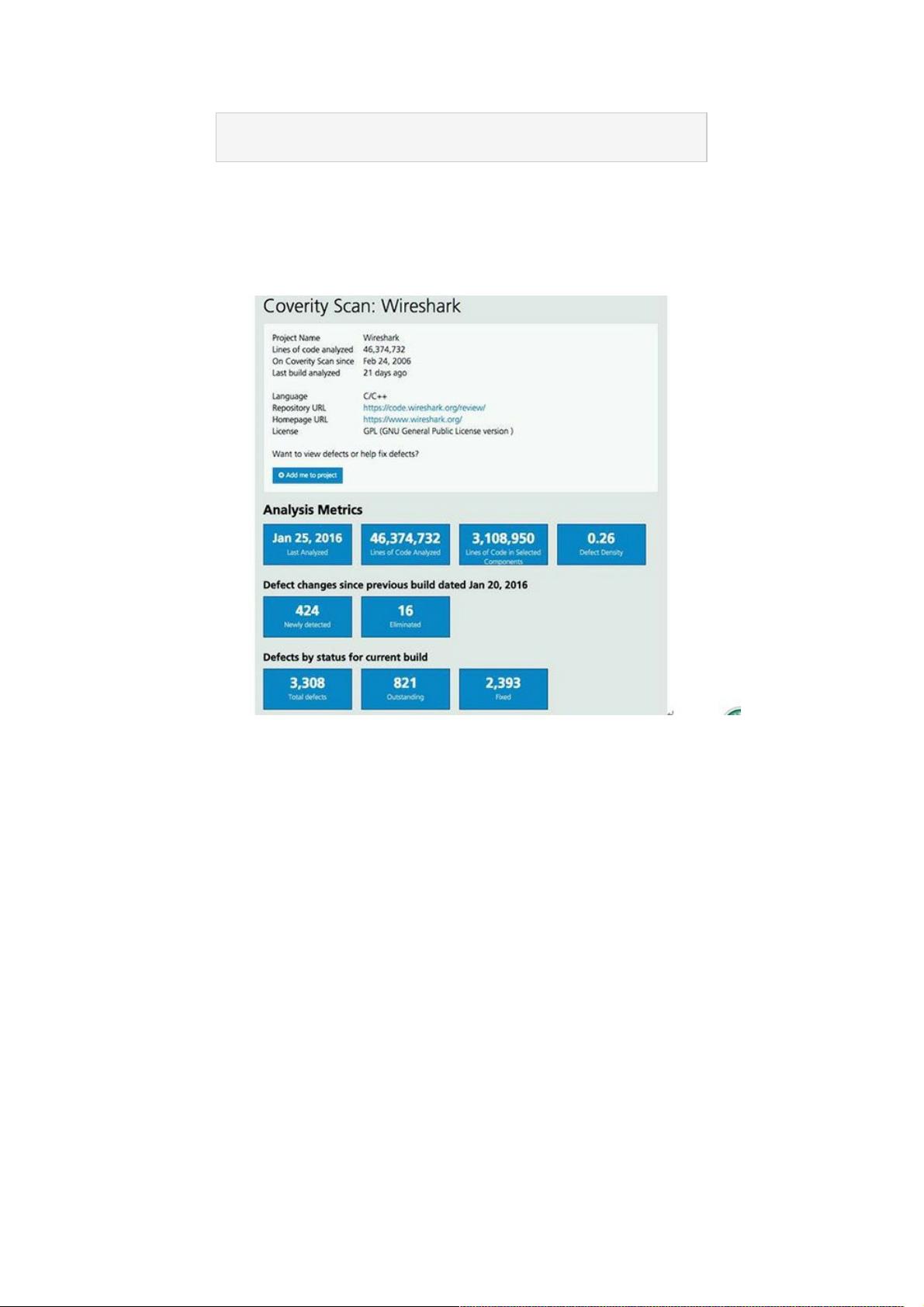

Wireshark项目拥有着Coverity扫描的一批活跃用户。自2006年以来,他们修复了数以千计的缺陷。如图1所示,软件的缺陷密

度非常低,只有0.26每KLOC。

图1:Coverity扫描:Wireshark (https://scan.coverity.com/projects/wireshark)

Coverity的本地分析

相对于Coverity扫描的云服务而言,开发者也可以选择购买Coverity的商用产品。商业产品可以本地模式运行在他们的网络之

中。一个标准的Coverity部署要用到两台机器,来构成客户机/服务器架构。

安全洋葱一般作为本地开发主机,以客户端的方式将其结果发送到Coverity的数据库服务器上。默认情况下,安全洋葱的软件

包以可执行文件的形式被安装。开发人员必须事先下载它,然后编译并分析相应的源代码。

开发人员在客户端主机上执行代码分析,而并非使用Coverity扫描的服务器。存储结果的数据库是在本地网络上,而不是在

Coverity扫描的服务器上。如图2所示,通过登录到Coverity的Web服务器,并选择合适的项目(如 Wireshark),便可浏览到各

种不同的结果。

剩余6页未读,继续阅读

资源评论

weixin_38691256

- 粉丝: 3

- 资源: 945

上传资源 快速赚钱

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

- chromedriver-win64-132.0.6821.2.zip

- petr按照j6中对transformer的处理进行优化,代码及结果

- PandaX是Go语言开源的企业级物联网平台低代码开发基座,支持设备管控,规则链,云组态,可视化大屏,报表设计器,表单设计器等功

- chromedriver-win64-132.0.6821.0.zip

- chromedriver-win64-132.0.6820.0.zip

- 短剧出海,1倍成本+,10倍利润↑

- chromedriver-win64-132.0.6832.0.zip

- 洛雪音乐助手 自定义音源

- C#学生信息管理系统源代码(需安装Oracle数据库)没有敏感数据可用于计算机论文实例

- leetcode python结题代码

资源上传下载、课程学习等过程中有任何疑问或建议,欢迎提出宝贵意见哦~我们会及时处理!

点击此处反馈

安全验证

文档复制为VIP权益,开通VIP直接复制

信息提交成功

信息提交成功