没有合适的资源?快使用搜索试试~ 我知道了~

资源推荐

资源详情

资源评论

第 2 章 内网信息的收集

在内网渗透测试环境中,有着很多设备和报警及防护软件(例如,Bit9、惠普 ARCsight、

Mandiant 等)。它 们 通过对目标内网信息的收集,洞察内网网络拓扑和结构,找出内网最薄弱的环

节。信息收集的深度,直接关系到整个内网渗透测试的成败。

2.1 内网信息收集概述

当渗透测试人员进入内网后,面对的是一片“黑暗森林”,所以渗透测试人员首先会对当前所

处的网络环境进行判断,通常的判断分为三种。

我是谁?——对机器角色的判断。

这是哪?——对目前机器所处网络环境的拓扑结构进行分析和判断。

我在哪?——对目前机器所处位置区域的判断。

对机器角色的判断,是指判断已经控制的机器是普通 Web 服务器、开发测试服务器、公共服

务器、文件服务器、代理服务器、

DNS 服务器还是存储服务器等。具体的判断是通过对机器内的

主机名、文件、网络连接等多种情况综合进行的。

对目前机器所处网络环境的拓扑结构进行分析和判断,是指需要对所处内网进行全面的数据

收集及分析整理,绘制出大概的内网整体拓扑结构图,以便后期进行进一步的内网渗透和准确定

位内网具体目标,从而完成渗透测试。

对目前机器所处位置区域的判断,是指判断机器处于网络拓扑中的哪个区域,是在 DMZ 区、

办公网,还是核心区、核心 DB 等位置。当然,这里的区域并不是绝对的,只是一个大概的环境,

不同位置的网络环境不一样,区域的界限也不一定明显。

2.2 收集本机信息

不管是在外网中还是内网中,信息收集都是重要的第一步。当渗透测试人员成功控制一台机

器后,其内网结构如何、这台机器是什么角色的、使用机器的人是什么角色的、机器上安装的是

什么杀毒软件、机器是通过什么方式上网的、机器是笔记本还是台式机等,都需要通过信息收集

来获取。

2.2.1 手动收集信息

本机信息包括主机的系统、权限、内网分配 IP 地址段、安装的软件杀毒、端口、服务、

补丁更新频率、网络连接信息、共享、会话等。如果是域内主机,系统、软件、补丁、服务、

34

内网安全攻防:渗透测试实战指南

杀毒一般都是批量安装的。通过收集本机的相关信息,可以进一步了解整个域的操作系统版本、

软件、补丁、用户命名方式等。

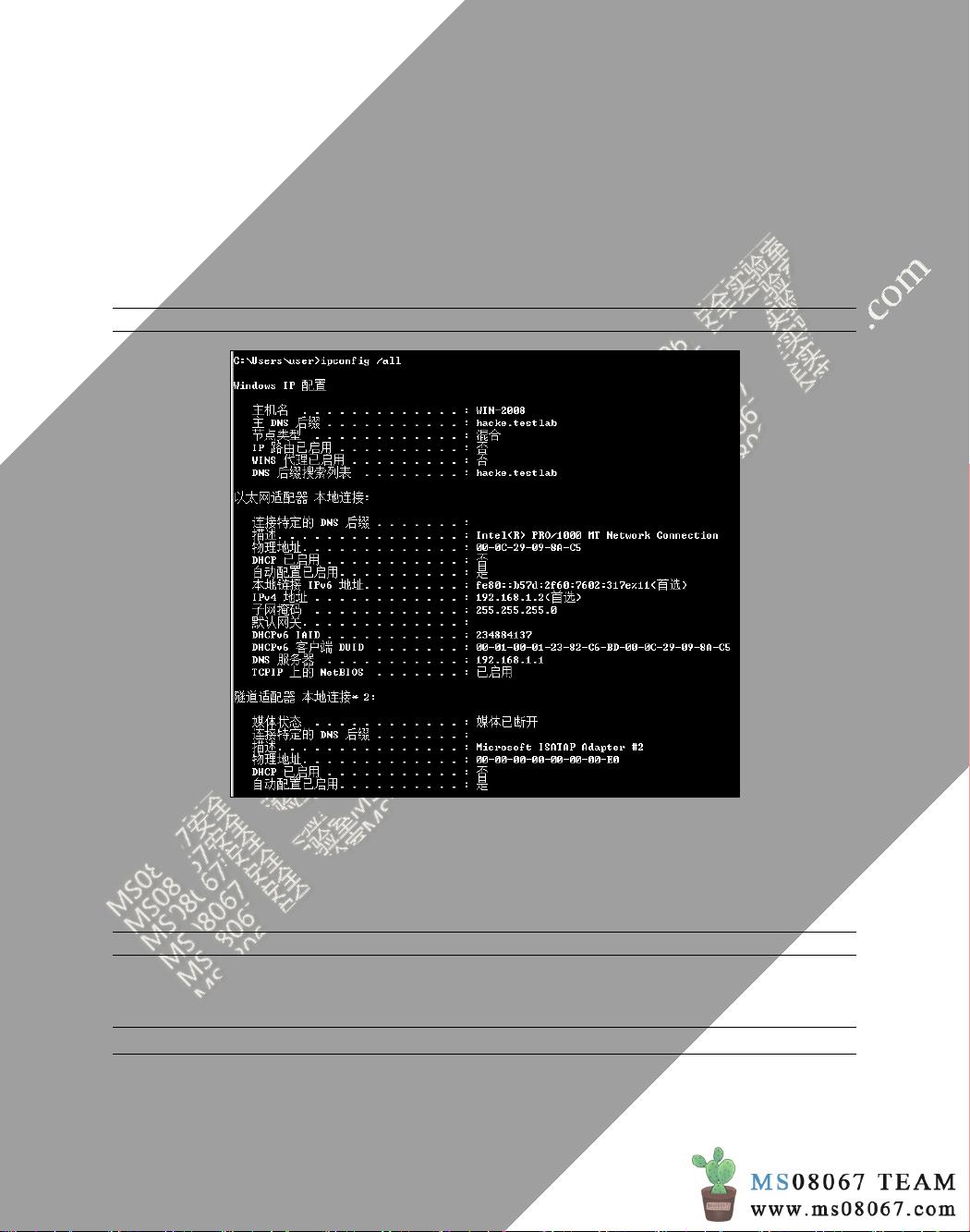

1.查询网络配置信息

执行如下命令,可以获取当前机器是否处在内网中、有几个内网、内网段分别是多少、是否

是域内网、网关 IP 地址、DNS 指向的 IP 地址等信息,如图 2-1 所示。

ipconfig /all

图 2-1 查询本机网络配置信息

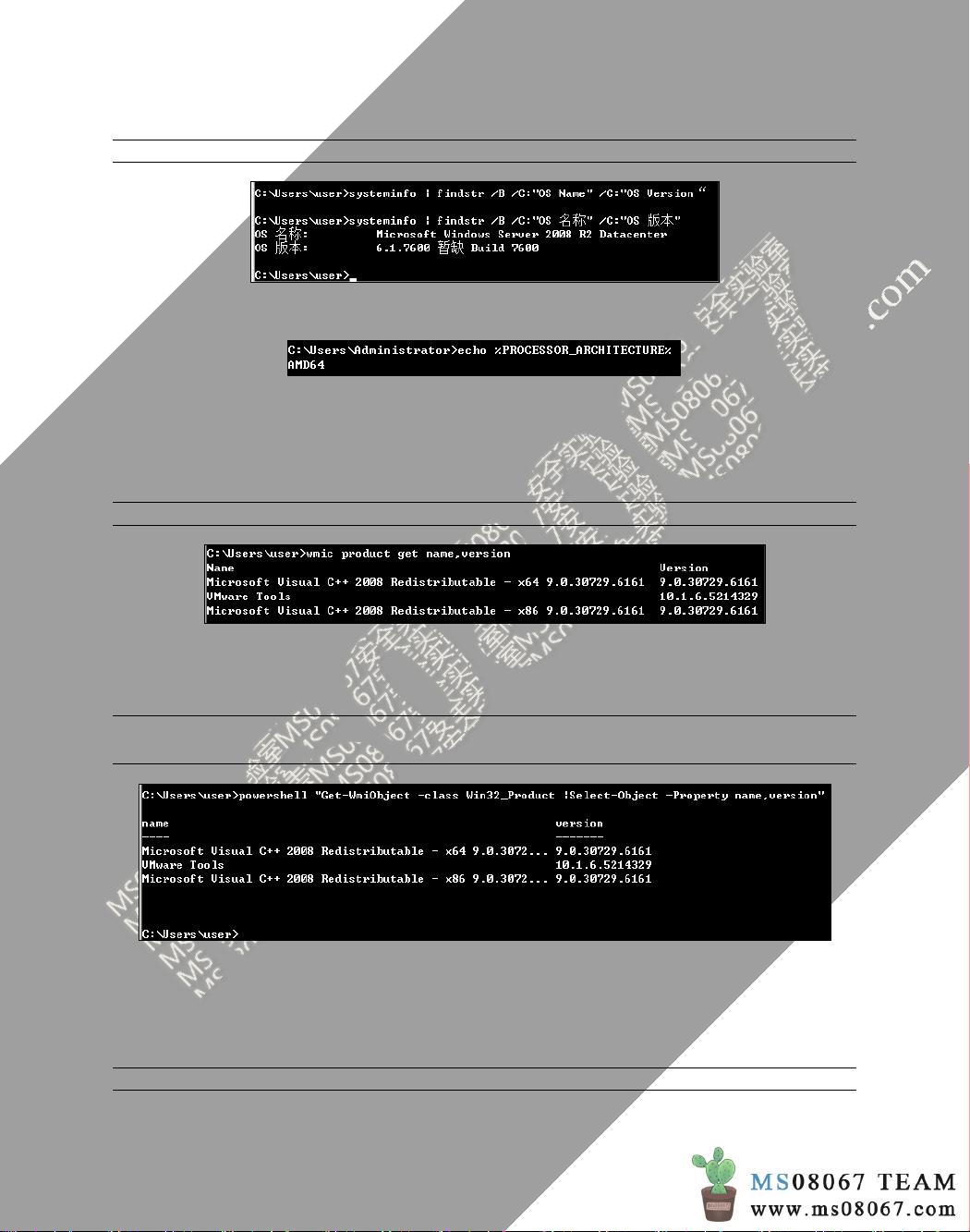

2.查询操作系统及安装软件的版本信息

(1)获取操作系统和版本信息

systeminfo | findstr /B /C:"OS Name" /C:"OS Version"

执行以上命令,可以看到当前系统为 Windows Server 2008 R2 Enterprise。如果是中文操作系

统,则输入如下命令,如图 2-2 所示。

systeminfo | findstr /B /C:"OS 名称" /C:"OS 版本"

(2)查看系统体系结构

执行如下命令,查看系统体系结构,如图 2-3 所示。

35

第 2 章 内网信息的收集

echo %PROCESSOR_ARCHITECTURE%

图 2-2 查询操作系统和版本信息

图 2-3 查看系统体系结构

(3)查看安装的软件及版本、路径等

利用 wmic 命令,可以将结果输出到文本中,具体如下,如图 2-4 所示。

wmic product get name,version

图 2-4 查看安装的软件及版本信息(1)

利用 PowerShell 命令,收集软件版本信息,具体如下,如图 2-5 所示。

powershell "Get-WmiObject -class Win32_Product |Select-Object -Property

name,version"

图 2-5 查看安装的软件及版本信息(2)

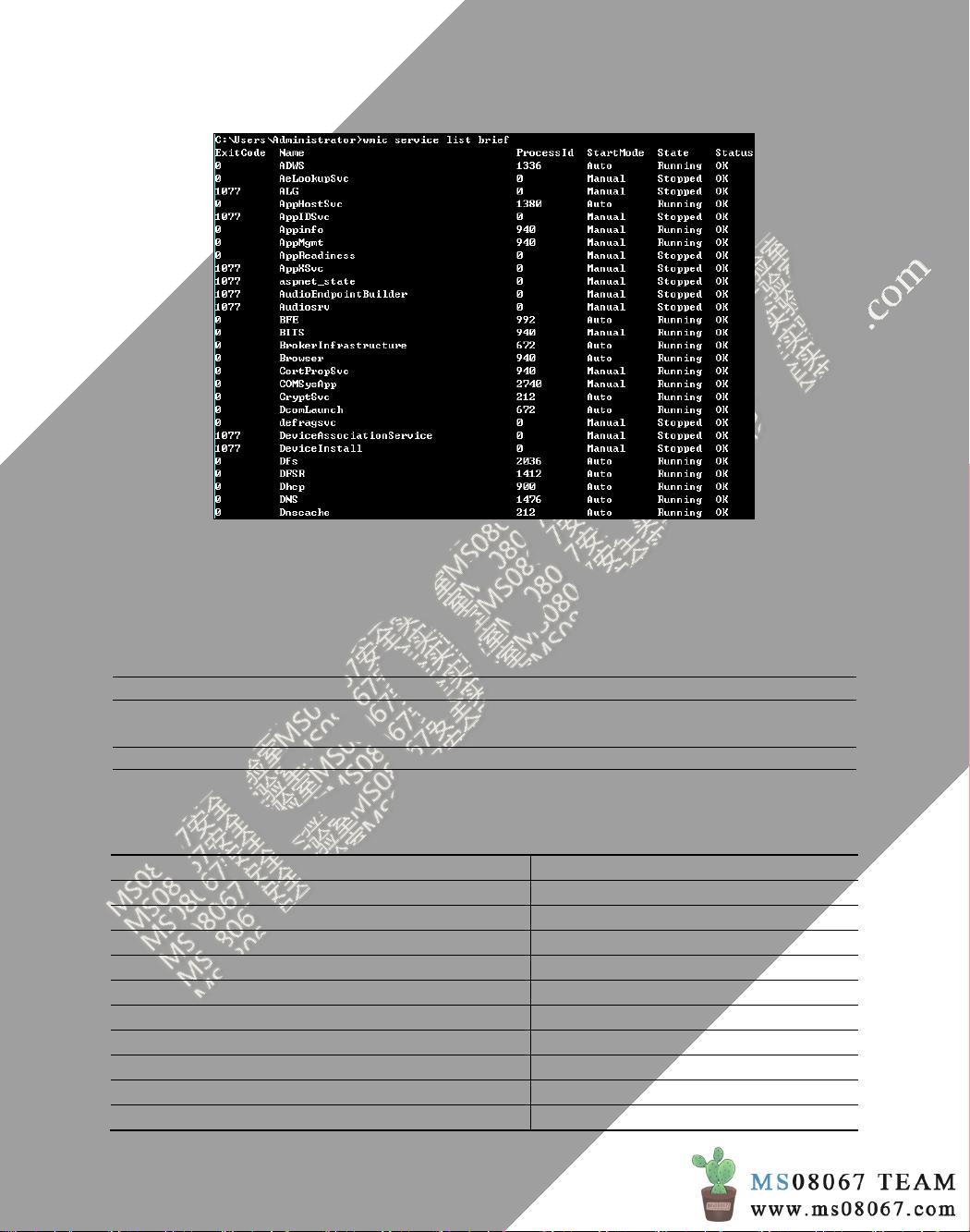

3.查询本机服务信息

执行如下命令,查询本机服务信息,如图 2-6 所示。

wmic service list brief

36

内网安全攻防:渗透测试实战指南

图 2-6 查询本机服务信息

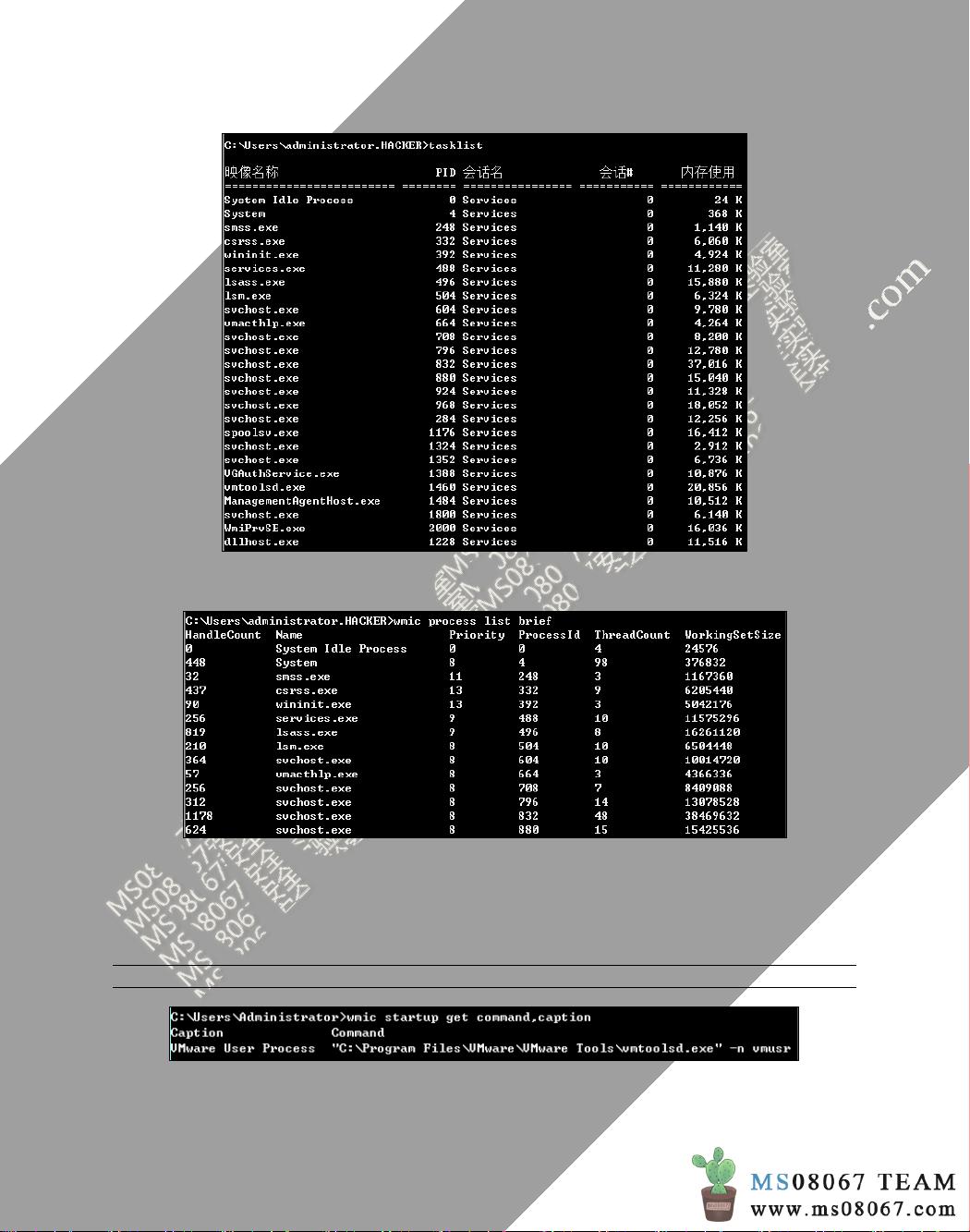

4.查询进程列表

执行如下命令,可以查看当前进程列表和进程用户,分析软件、邮件客户端、VPN 和杀毒软

件等进程,如图

2-7 所示。

tasklist /v

执行如下命令,查看进程信息,如图 2-8 所示。

wmic process list brief

一般来说,域内的软件和杀毒软件应该是一致的。常见的杀毒软件进程,如表 2-1 所示。

表 2-1 常见杀毒软件的进程

进 程 软件名称

360SD.EXE 360

杀毒

360TRAY.EXE 360

实时保护

ZHUDONGFANGYU.EXE 360

主动防御

KSAFETRAY.EXE

金山卫士

SAFEDOGUPDATECENTER.EXE

服务器安全狗

MCAFEE MCSHIELD.EXE MCAFEE

EGUI.EXE NOD32

AVP.EXE

卡巴斯基

AVGUARD.EXE

小红伞

BDAGENT.EXE BITDEFENDER

37

第 2 章 内网信息的收集

图 2-7 查看进程

图 2-8 查看进程信息

5.查看启动程序信息

执行如下命令,查看启动程序信息,如图 2-9 所示。

wmic startup get command,caption

图 2-9 查看启动程序信息

剩余26页未读,继续阅读

资源评论

章满莫

- 粉丝: 35

- 资源: 316

上传资源 快速赚钱

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

- 10、安徽省大学生学科和技能竞赛A、B类项目列表(2019年版).xlsx

- 9、教育主管部门公布学科竞赛(2015版)-方喻飞

- C语言-leetcode题解之83-remove-duplicates-from-sorted-list.c

- C语言-leetcode题解之79-word-search.c

- C语言-leetcode题解之78-subsets.c

- C语言-leetcode题解之75-sort-colors.c

- C语言-leetcode题解之74-search-a-2d-matrix.c

- C语言-leetcode题解之73-set-matrix-zeroes.c

- 树莓派物联网智能家居基础教程

- YOLOv5深度学习目标检测基础教程

资源上传下载、课程学习等过程中有任何疑问或建议,欢迎提出宝贵意见哦~我们会及时处理!

点击此处反馈

安全验证

文档复制为VIP权益,开通VIP直接复制

信息提交成功

信息提交成功