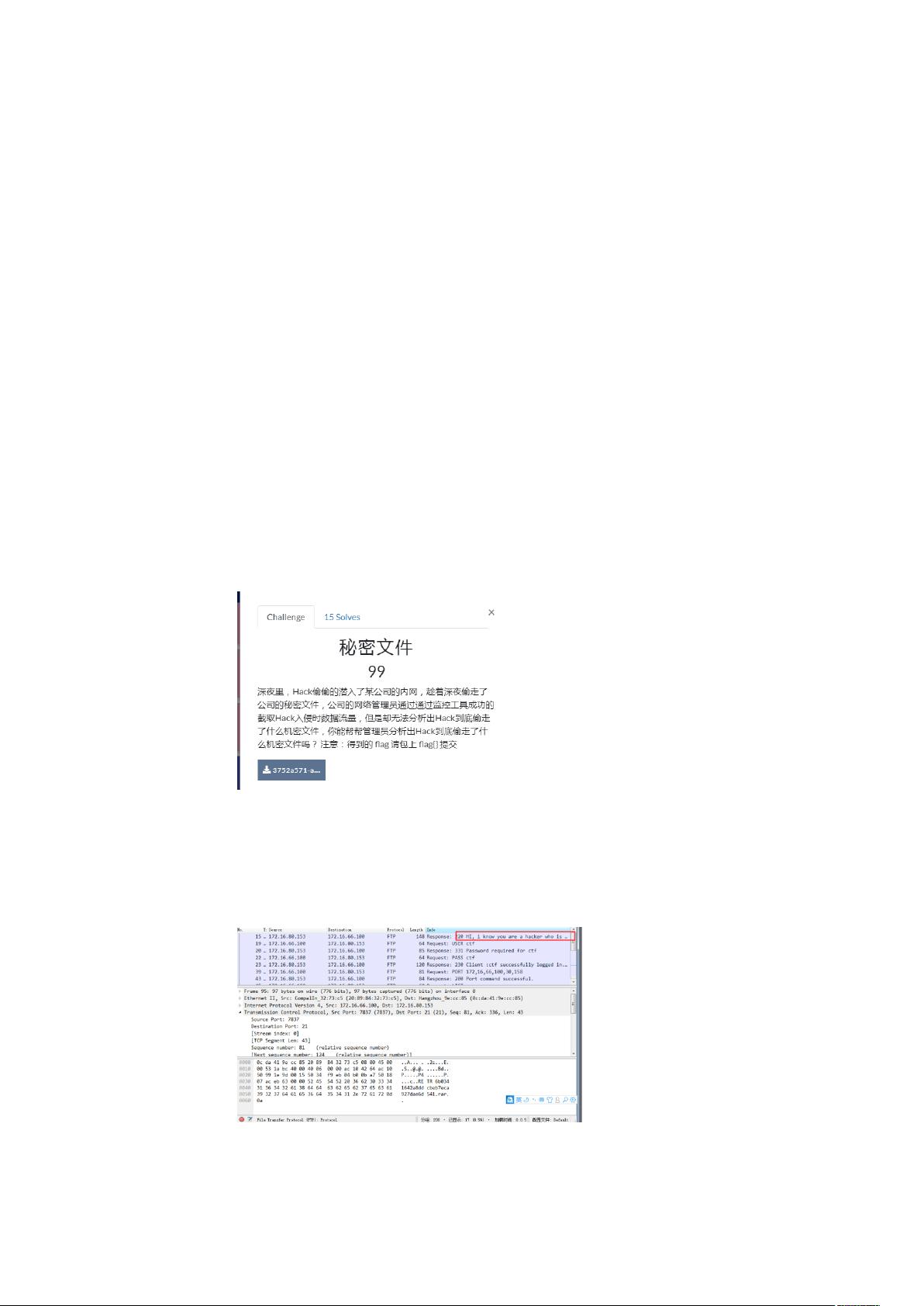

数据包取证是网络安全领域中的一种重要技术,它通过对网络数据包的分析来寻找线索,解决安全问题或破解挑战。在CTF(Capture The Flag)竞赛中,数据包取证经常被用来挖掘隐藏的信息,如密码、文件或Flag。下面将详细讨论相关知识点。 1. **Wireshark**:Wireshark是一款强大的网络封包分析软件,用于捕获和显示网络流量,它是数据包取证的基础工具。可以使用过滤表达式来快速定位特定协议或端口的数据包。 2. **过滤表达式**:在Wireshark中,可以根据端口和协议构造过滤表达式,例如`http`、`ftp`等,来筛选出相关的数据包。对于更复杂的情况,可以使用更精确的表达式,如`port 80`来过滤HTTP流量。 3. **HTML导出**:在某些情况下,将数据包内容导出为HTML格式可以帮助分析隐藏的信息,比如网页源代码中的Flag。 4. **FTP流量分析**:当遇到FTP流量时,需关注TCP流,可能包含文件传输过程。通过分析FTP命令,如`USER`和`PASS`,可以找到登录信息,进一步处理可能的压缩文件。 5. **Binwalk**:Binwalk是一款用于二进制文件分析的工具,特别适合在数据包中寻找隐藏的压缩或加密文件。在本例中,它帮助找到了RAR文件。 6. **Tshark命令**:`Tshark`是Wireshark的命令行版本,可以用于数据包捕获和分析。在描述中提到的命令`Tshark -r out.pcap -T fields -e data > out.txt`,用于从数据包中提取数据字段并写入文本文件,有助于查找隐藏文件。 7. **uniq命令**:在处理重复数据时,可以使用`uniq`命令来删除文本文件中的重复行,这在分析Base64编码或寻找唯一字符串时很有用。 8. **Base64解码**:Base64是一种常见的编码方式,将二进制数据转换为ASCII字符。在数据包中发现Base64字符串时,可以使用Python等工具进行解码。 9. **图像文件分析**:有时候,Flag可能隐藏在图像文件中。可以使用`identify`命令(来自ImageMagick)来获取图像信息,如时间戳,或者查看十六进制表示以确认文件类型。 10. **MD5哈希**:在解密过程中,可能需要对特定字符串进行MD5哈希运算。例如,将得到的字符串`mD5_1t`进行MD5加密,生成32位小写MD5值提交。 11. **常规数据包取证思路**: - 导出HTTP对象分析。 - 如果HTTP流量单一,检查其他协议。 - 关注包含Flag关键字的数据包。 - 使用`binwalk`查找隐藏文件。 - 分析可能的图片或二进制文件。 在进行数据包取证时,需要灵活运用这些工具和技术,结合题目提示,不断尝试和探索,以找到隐藏的信息。此外,查阅相关教程和WriteUp也是提升技能的重要途径。

- 粉丝: 31

- 资源: 301

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

信息提交成功

信息提交成功

评论0