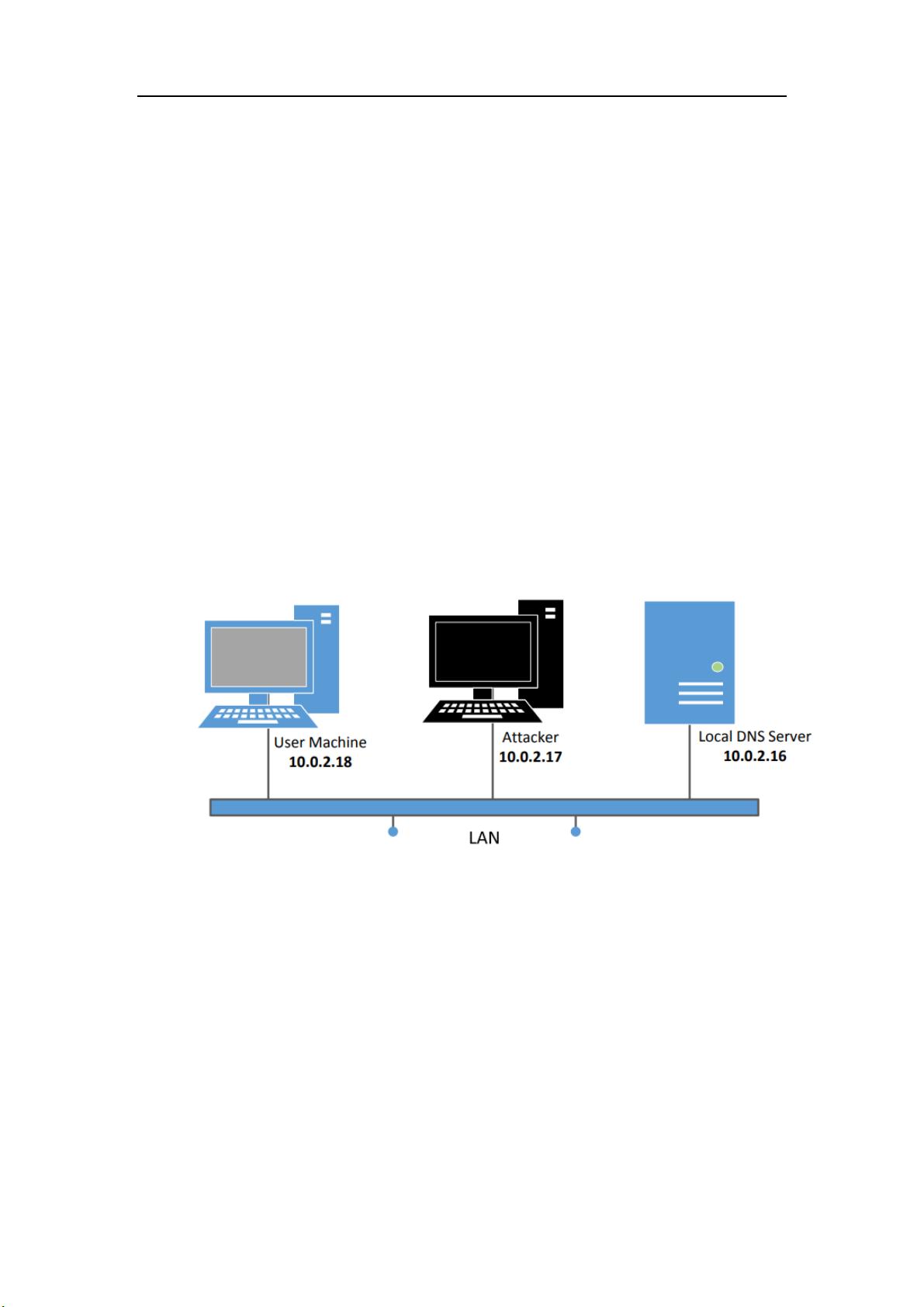

实验2的目的是让学生深入了解DNS攻击,特别是DNS缓存中毒攻击的工作原理。DNS(域名系统)是互联网的关键组件,负责将主机名转换为IP地址。由于其重要性,DNS服务器经常成为攻击目标,DNSSEC(DNS安全扩展)就是为了防止DNS欺骗攻击而引入的。 在这个实验中,参与者将学习DNS的基本工作流程,以及如何设置和配置DNS服务器。实验环境包括使用VMware Workstation或VirtualBox运行的Ubuntu 16.04虚拟机。实验要求参与者熟悉DNS协议,理解DNS欺骗攻击的原理,并能够操作实验提供的虚拟机。 实验内容分为两个主要部分:设置本地DNS服务器和执行DNS攻击。学生需要配置一台虚拟机作为本地DNS服务器,运行BIND 9——最常用的DNS服务器软件。BIND 9的配置文件是`/etc/bind/named.conf`,通常包含多个包含其他配置文件的指令。实验者需要在`named.conf.options`文件中设置`dump-file`选项,以指定DNS缓存转储的路径,这有助于后续分析缓存状态。 在设置好DNS服务器后,学生将进行DNS缓存中毒攻击。这种攻击方式是通过向DNS查询注入错误信息,使得客户端从DNS服务器获取到错误的IP地址,从而被引导到攻击者控制的恶意站点。实验中,学生需要配置另一台虚拟机作为攻击者,利用数据包嗅探和欺骗工具,如Scapy,来模拟这种攻击。 实验的第4.1.1部分要求学生更改用户计算机的`/etc/resolv.conf`文件,设置本地DNS服务器为10.0.2.16。通过`dig`命令验证DNS查询是否正确指向该服务器。第4.1.2部分涉及设置BIND 9服务器,包括配置`dump-file`选项和了解如何查看和清理DNS缓存。 实验结束后,学生需要撰写详细的实验报告,演示给指导教师,并展示他们如何成功执行了DNS攻击。整个实验旨在增强学生的网络安全意识,理解DNS系统的脆弱性,并学习如何防范DNS欺骗攻击。 通过这个实验,学生不仅能掌握DNS攻击的技术细节,还能认识到DNSSEC的重要性,明白在没有安全措施的情况下,DNS系统容易受到攻击。同时,实验也强调了虚拟化环境在安全研究中的应用,确保了实验的安全性和合规性。

剩余24页未读,继续阅读

- 粉丝: 25

- 资源: 311

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

- (源码)基于Django和OpenCV的智能车视频处理系统.zip

- (源码)基于ESP8266的WebDAV服务器与3D打印机管理系统.zip

- (源码)基于Nio实现的Mycat 2.0数据库代理系统.zip

- (源码)基于Java的高校学生就业管理系统.zip

- (源码)基于Spring Boot框架的博客系统.zip

- (源码)基于Spring Boot框架的博客管理系统.zip

- (源码)基于ESP8266和Blynk的IR设备控制系统.zip

- (源码)基于Java和JSP的校园论坛系统.zip

- (源码)基于ROS Kinetic框架的AGV激光雷达导航与SLAM系统.zip

- (源码)基于PythonDjango框架的资产管理系统.zip

信息提交成功

信息提交成功

评论0