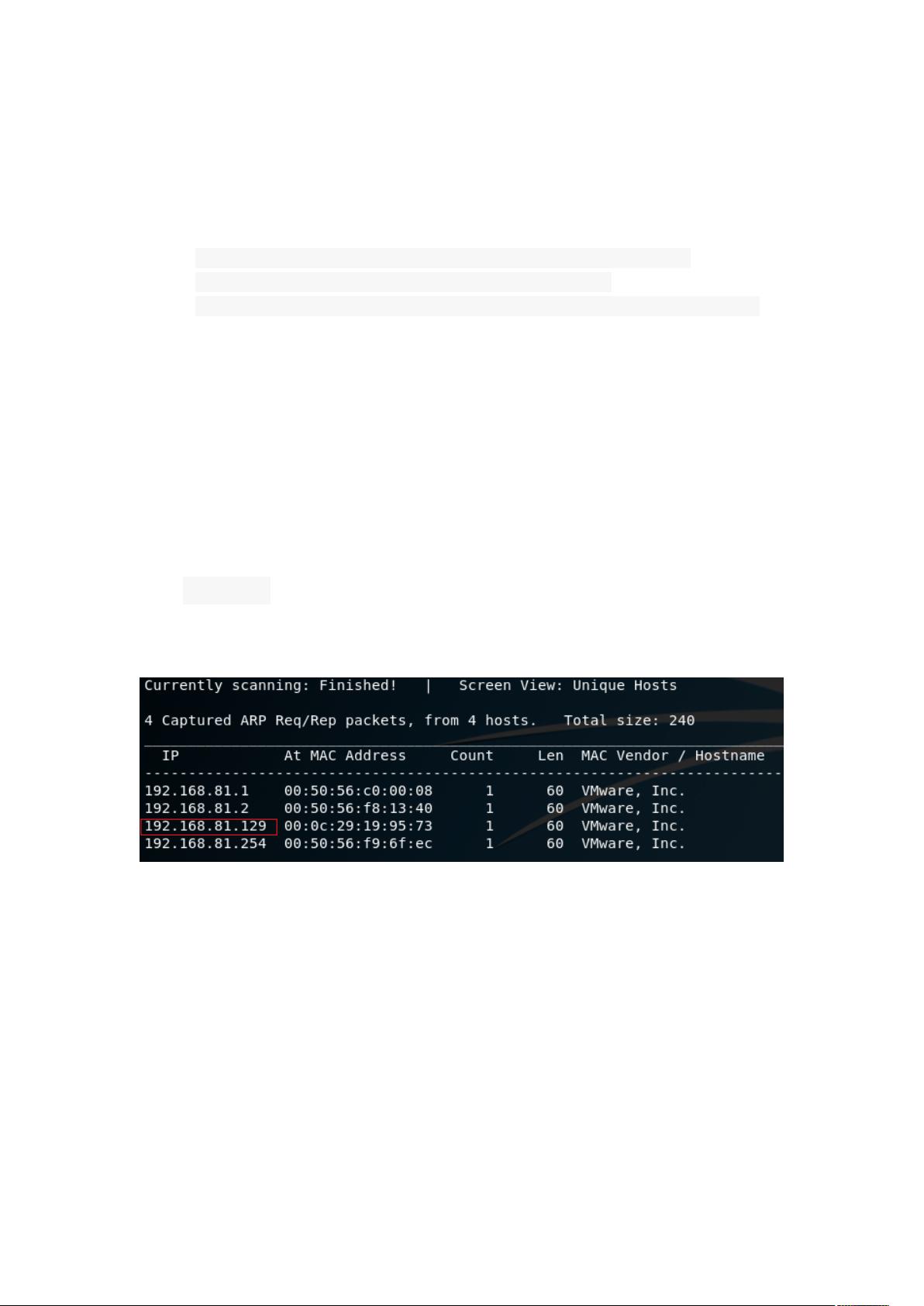

在网络安全和渗透测试领域,靶机练习是一种常见的方式,用于提升技能并了解系统漏洞。"靶机W34KN3SS练习报告1"提供了一个详细的过程,展示了如何逐步攻破一个虚拟靶机,并最终获取root权限。以下是这个过程中的关键知识点: 1. **虚拟机导入与启动**:靶机是以.ova格式提供的,可以使用VirtualBox或VMware等虚拟机软件进行导入。.ova是Open Virtualization Format Archive的缩写,是一种跨平台的虚拟机格式。在本案例中,通过解压.ova文件得到.ovf和.vmdk文件,然后用VMware打开.ovf文件启动靶机。 2. **网络扫描**:攻击者首先进行IP扫描和端口扫描,以确定靶机的网络状态。nmap是常用的扫描工具,通过它发现了靶机开放的22、80和443端口。 3. **SSH服务**:22端口对应的是SSH服务,通常用于远程登录。尝试使用简单字典进行SSH密码爆破未成功,说明靶机有安全防护措施。 4. **Web服务**:80和443端口分别对应HTTP和HTTPS服务,运行Apache服务器。通过目录扫描找到可能的文件上传点,但未找到明显入口。 5. **SSL-CERT信息分析**:443端口的SSL-CERT信息揭示了域名weakness.jth,这是进一步探索的关键线索。 6. **域名访问**:访问weakness.jth,发现一个提示和一个公钥。这暗示可能存在利用SSH的公钥认证漏洞。 7. **SSH漏洞利用**:尝试利用Kali Linux自带的`auxiliary/scanner/ssh/ssh_log_publickey`工具,但未成功。通过searchsploit查询历史漏洞,找到5720.py脚本,该脚本可用于利用公钥爆破私钥。 8. **私钥爆破**:下载并使用5622.tar.bz2中的公私钥对进行爆破,找到了匹配的私钥。私钥的权限设置为"0700"以确保安全。 9. **用户名猜测**:通过兔子名字n30作为用户名,成功使用私钥登录靶机,而非常用的root。 10. **flag获取**:获取到一个flag,但目标是获取root权限。在目录中发现code文件,通过file命令确定其为Python字节码文件(pyc)。 11. **反编译pyc文件**:将code文件下载到本地,使用反编译工具(如 uncompyle6)查看源代码,执行后得到一个hash值。 12. **密码破解**:误以为hash是Linux登录凭证,尝试对其进行爆破。实际上,通过代码中已有的信息直接找到了n30用户的密码。 13. **root权限获取**:使用n30用户和其密码登录,然后在/root/root.txt找到root权限的flag,完成了靶机的完全渗透。 从这个过程中,我们可以学到关于网络扫描、服务识别、SSL证书分析、SSH漏洞利用、文件类型检测、代码逆向工程以及密码破解等多个方面的知识。这些技能对于网络安全从业者来说是非常重要的,能帮助他们在实际环境中识别并利用系统的脆弱性。同时,报告强调了工具的有效使用和结合,以及对信息的深入挖掘和理解,这些都是渗透测试的关键步骤。

- 粉丝: 38

- 资源: 296

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

信息提交成功

信息提交成功

评论0