信息系统安全 2018-2019 Autumn&Winter Final1

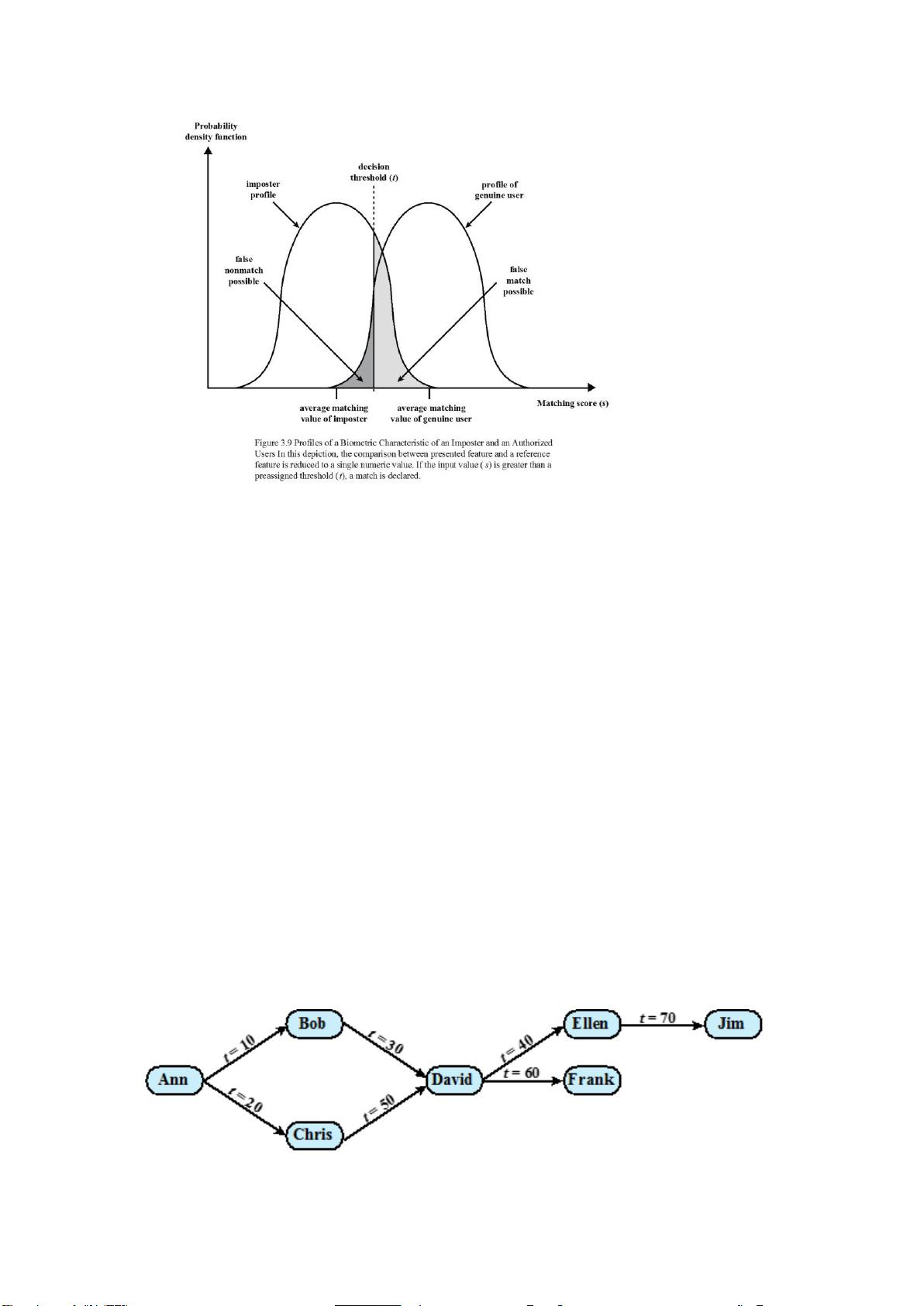

【信息系统安全 2018-2019 Autumn&Winter Final1】 1. 缓冲区溢出攻击(Buffer overflow attack)是通过利用哪种攻击表面进行的? 缓冲区溢出攻击主要利用软件攻击表面(C)。这种攻击发生在程序处理数据时,如果输入的数据长度超过了缓冲区的大小,就会导致数据溢出到相邻内存区域,可能覆盖或破坏重要的程序数据,如返回地址,从而允许攻击者执行恶意代码。 2. 通过洪水式ping命令进行的DoS攻击利用了哪种攻击表面? 洪水式ping命令DoS攻击利用的是网络攻击表面(A)。这种攻击通过向目标发送大量的ping请求,使目标系统因处理过多的响应而无法正常处理其他合法请求,从而导致服务中断。 3. 以下哪个不是对称加密算法? SHA-1(C)不是对称加密算法。它是一种哈希函数,用于生成消息的数字指纹,而非用于加密和解密数据。对称加密算法包括DES、Triple DES和AES。 4. 以下哪个不是公钥加密算法? MD5(A)不是公钥加密算法。MD5是一种消息摘要算法,用于生成固定长度的摘要,而非用于公钥加密。公钥加密算法有RSA、Diffe-Hellman和Elliptic Curve Cryptography。 5. 在生物识别认证的图示中,将决策阈值向左移动会产生什么效果? 这将导致更多的假阴性(B),即真正的用户更可能被误认为是冒充者。决策阈值的移动会影响到系统的误识率和拒识率,向左移动会增加误识率,减少拒识率。 6. 以下哪个不是在UNIX密码文件中使用盐(salt)的目的? 提高性能的认证过程在运行时(B)不是使用盐的主要目的。盐的作用主要是增加离线字典攻击的难度,因为它使得每个密码都需要单独破解,而不是一次破解整个字典。此外,盐还可以防止彩虹表攻击。 7. 为了防止中间人攻击,可以采用哪些措施? 可以使用SSL/TLS协议、IPSec、SSH等加密通信协议来确保数据在传输过程中不被窃听或篡改。同时,证书验证和端到端加密也是防止中间人攻击的有效手段。 8. 什么是数字签名,它的作用是什么? 数字签名是一种使用非对称加密技术对消息进行的电子签名。它提供了消息的完整性和来源验证,确保数据未被篡改且由预期的发送者发出。 9. 访问控制列表(ACLs)是如何工作的? 访问控制列表定义了网络设备(如路由器或交换机)上允许或拒绝流量的规则,基于源IP地址、目标IP地址、端口号等因素,实现对网络访问的精细化管理。 10. 什么是蜜罐技术,有何用途? 蜜罐技术是设置一个虚假的系统或网络资源,旨在吸引并捕获攻击者。它的用途是收集攻击者的信息,了解攻击手法,以及分散攻击者的注意力,保护真实系统不受损害。 以上知识点涵盖了信息系统安全的多个方面,包括攻击类型、加密算法、认证机制、防御策略等,这些都是信息安全专业学生需要掌握的基本概念。

剩余13页未读,继续阅读

- 粉丝: 34

- 资源: 304

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

信息提交成功

信息提交成功

评论0