gnuboard xss漏洞1

需积分: 0 160 浏览量

更新于2022-08-03

收藏 404KB PDF 举报

【XSS漏洞详解】

XSS(Cross-site scripting)是一种常见的网络安全漏洞,它允许攻击者在受害者的浏览器上执行恶意脚本。XSS攻击通常发生在Web应用程序未能充分验证或转义用户输入的数据时,使得这些数据可以被当作可执行的HTML或JavaScript代码执行。

Gnuboard是一个由韩国Sir公司开发的基于PHP和MySQL的内容管理系统(CMS)。它的特点是数据结构简洁,扩展性强,代码和皮肤文件分离,便于自定义和扩展功能,可以灵活地转变为各种类型的网站,如论坛、综合信息站、购物平台、人才市场或物品交易网站。

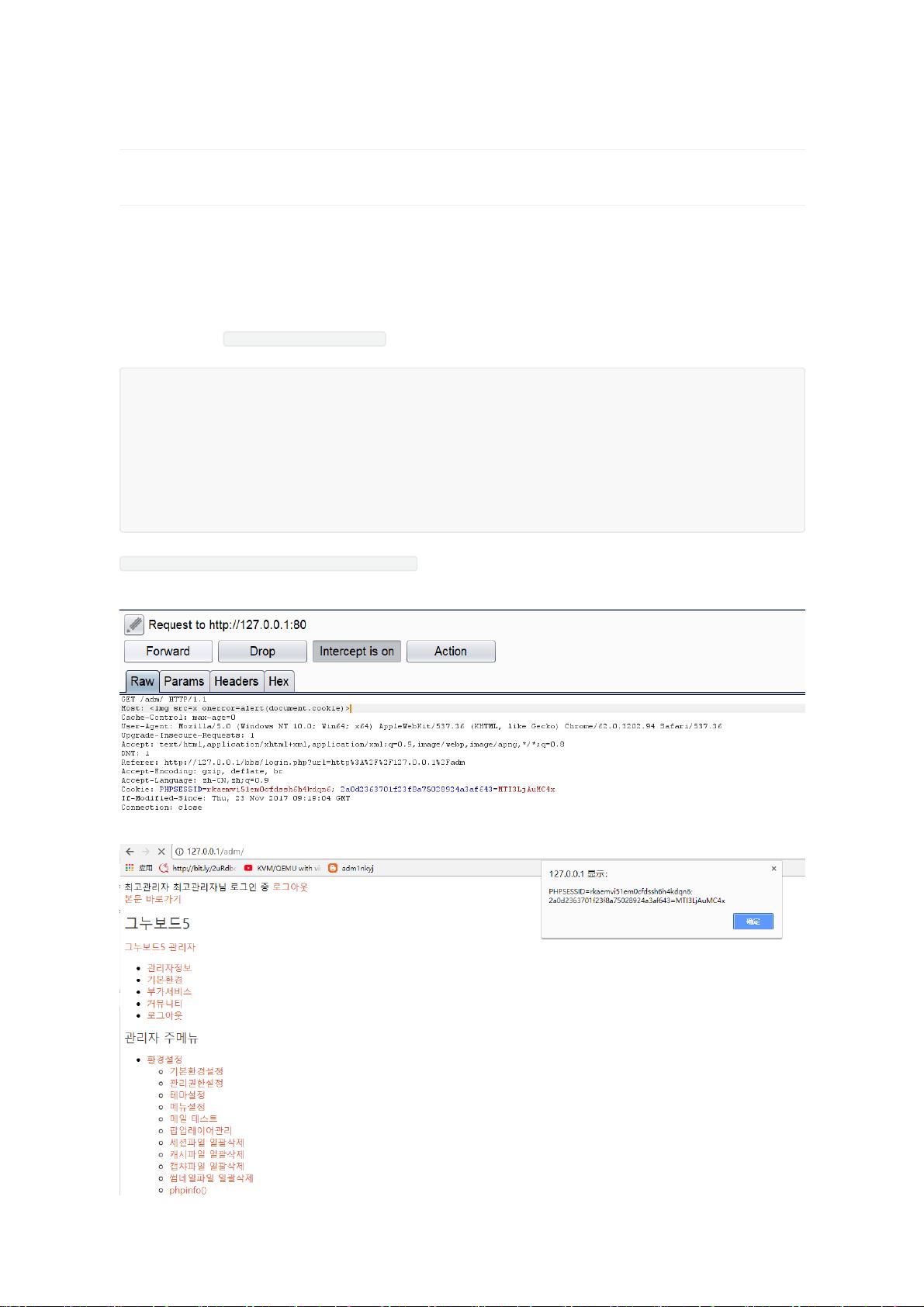

在Gnuboard 5.3版本中,一个特定的XSS漏洞出现在`/adm/admin.tail.php`文件的第17行。代码如下:

```php

<?php echo $_SERVER['HTTP_HOST']; ?>

```

这里,`$_SERVER['HTTP_HOST']`变量用于获取服务器的主机名,但该变量的值未经任何过滤就直接输出到网页上,这为攻击者提供了机会。攻击者可以通过修改HTTP请求头中的`Host`字段,插入恶意的XSS payload,从而在管理员的后台页面中执行恶意脚本。

例如,攻击者可以构造一个带有恶意payload的`Host`头,如`<script>alert('XSS');</script>`,当管理员访问后台时,这段脚本将在其浏览器中执行,显示一个弹窗警告。这种攻击可能导致敏感信息泄露、用户会话劫持、cookie盗窃等严重后果。

为了防止这类XSS漏洞,开发者应该对所有用户输入的数据进行严格的过滤和转义处理,确保不会执行任何有害代码。在PHP中,可以使用`htmlspecialchars()`函数来转义可能包含的HTML特殊字符,或者使用`filter_var()`函数过滤非法的输入。对于`HTTP_HOST`这样的服务器变量,虽然通常认为它是可信的,但在设计时也应考虑其安全性,避免直接输出到页面中。

理解并防止XSS漏洞是保障Web应用程序安全的关键步骤之一。开发人员应当遵循“不要信任任何用户输入”的原则,并实施适当的编码和验证策略,以确保Web应用免受此类攻击的威胁。对于用户来说,保持软件更新、使用安全的浏览器设置以及不点击不明链接也是保护自身安全的重要措施。

傅融

- 粉丝: 32

- 资源: 333

最新资源

- LABVIEW程序实例-DS写数据.zip

- LABVIEW程序实例-DS写属性数据.zip

- LABVIEW程序实例-graph接受的数据类型.zip

- LABVIEW程序实例-TCP读数据.zip

- LABVIEW程序实例-Launch DS Server if Local URL.zip

- LABVIEW程序实例-web写数据.zip

- LABVIEW程序实例-TCP写数据.zip

- LABVIEW程序实例-web发布程序.zip

- LABVIEW程序实例-xy Graph.zip

- LABVIEW程序实例-按钮的机械动作.zip

- LABVIEW程序实例-While循环的先检查后执行.zip

- LABVIEW程序实例-保存二进制文件附加文件头2.zip

- LABVIEW程序实例-保存波形文件.zip

- LABVIEW程序实例-保存二进制文件附加文件头1.zip

- LABVIEW程序实例-保存二进制文件附加文件头3.zip

- LABVIEW程序实例-波形属性.zip