Windows-SMB-Ghost-CVE-2020-0796漏洞分析1

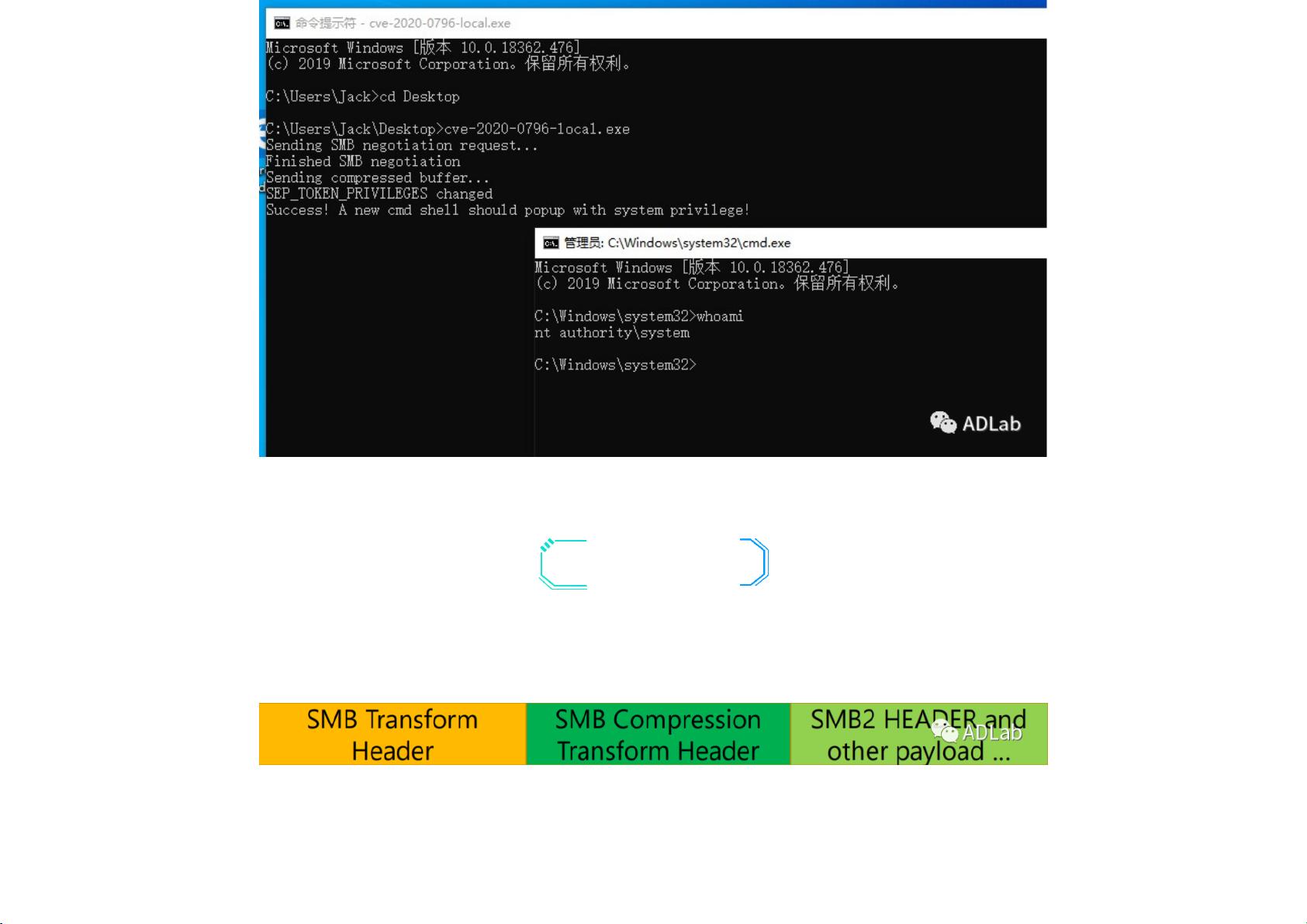

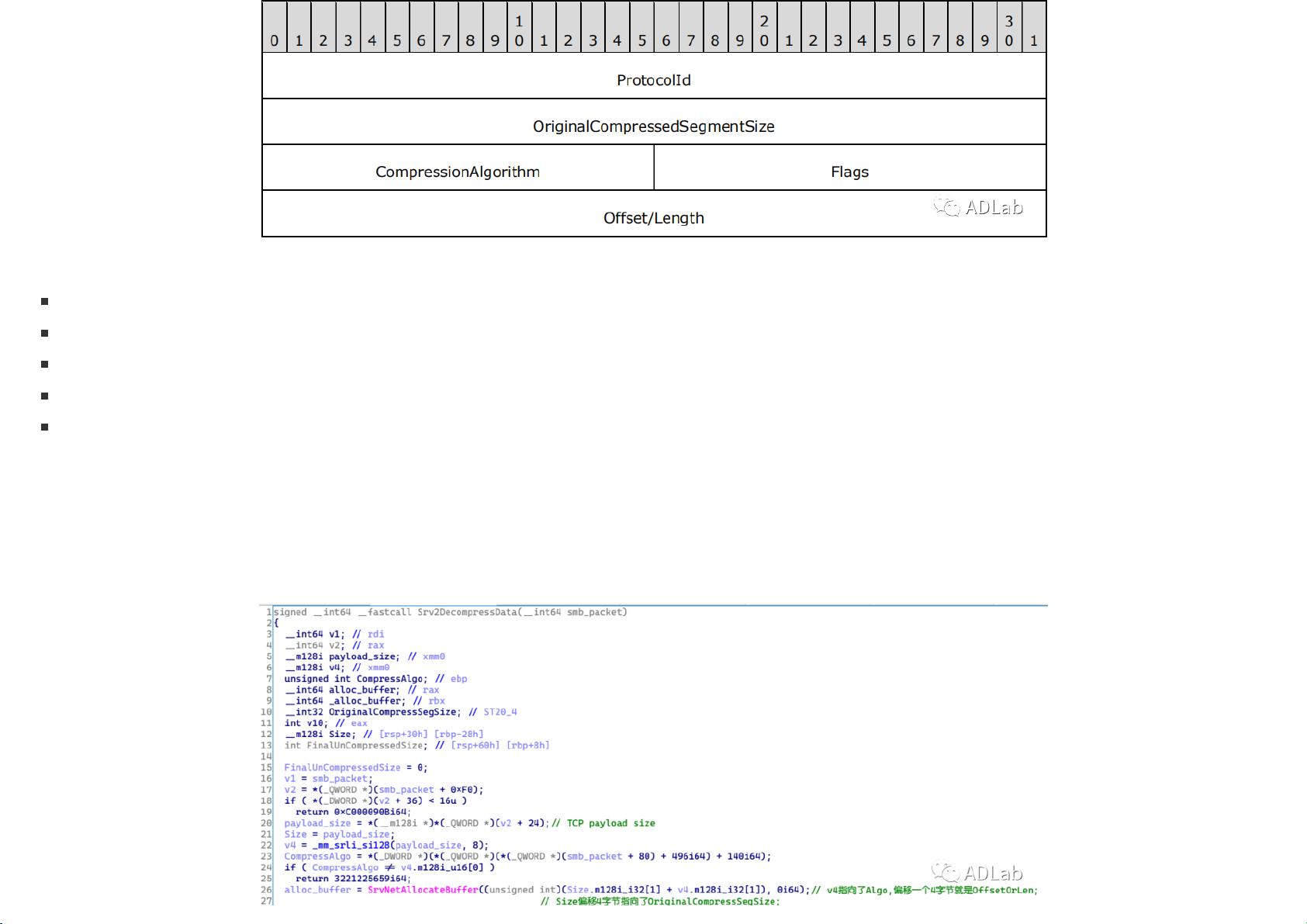

【Windows SMB Ghost (CVE-2020-0796)漏洞分析】 Windows SMB Ghost漏洞,也称为CVE-2020-0796,是2020年3月微软在其官方SRC(Security Response Center)发布的一个安全公告中所描述的重大安全问题。这个漏洞存在于Microsoft Server MessageBlock (SMB) 3.1.1协议的客户端和服务器端,允许远程攻击者在目标SMB Server或Client上执行任意代码,具有严重的安全隐患。 漏洞细节: 该漏洞的根本原因在于Windows驱动srv2.sys中处理SMBv3压缩数据包的解压函数Srv2DecompressData存在验证不足的问题。当接收到包含压缩数据的SMB数据报文时,函数未能严格检查OriginalCompressedSegmentSize和Offset/Length字段的合法性。这两个字段直接影响内存分配函数SrvNetAllocateBuffer的参数。如果攻击者构造特定的畸形数据包,使得OriginalCompressedSegmentSize+Offset小于实际所需内存大小,那么在后续调用解压函数SmbCompressionDecompress时,可能会导致内存越界读取或写入,从而引发安全漏洞。 漏洞复现与利用: 研究人员在Windows 10 1903版本上成功复现了该漏洞,验证程序通过建立到SMS server的会话并发送精心构造的畸形压缩数据包,能够在目标系统上实现本地提权。提权后,程序可以创建一个具有system权限的cmd shell,为攻击者提供了对系统的完全控制。 利用流程: 1. 验证程序首先创建到SMB服务器的会话连接。 2. 获取自身token数据结构中privilege成员在内核中的地址。 3. 使用会话发送畸形的压缩数据包,触发漏洞。 安全建议: 为了防范此漏洞,微软已经发布了相应的补丁(ADV200005),用户应及时安装官方更新,禁用SMBv3的压缩功能。此外,加强网络边界防护,限制未经授权的SMB访问,也是防范此类攻击的重要措施。 总结: CVE-2020-0796,即Windows SMB Ghost漏洞,是一个严重威胁Windows系统安全的远程代码执行漏洞。由于SMB协议在Windows系统中的广泛使用,该漏洞的影响面非常大。及时修复和采取防护措施对于防止恶意攻击至关重要。同时,了解漏洞的工作原理和利用方式,有助于提升网络安全防护能力。

剩余12页未读,继续阅读

- 粉丝: 26

- 资源: 314

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

信息提交成功

信息提交成功

评论0