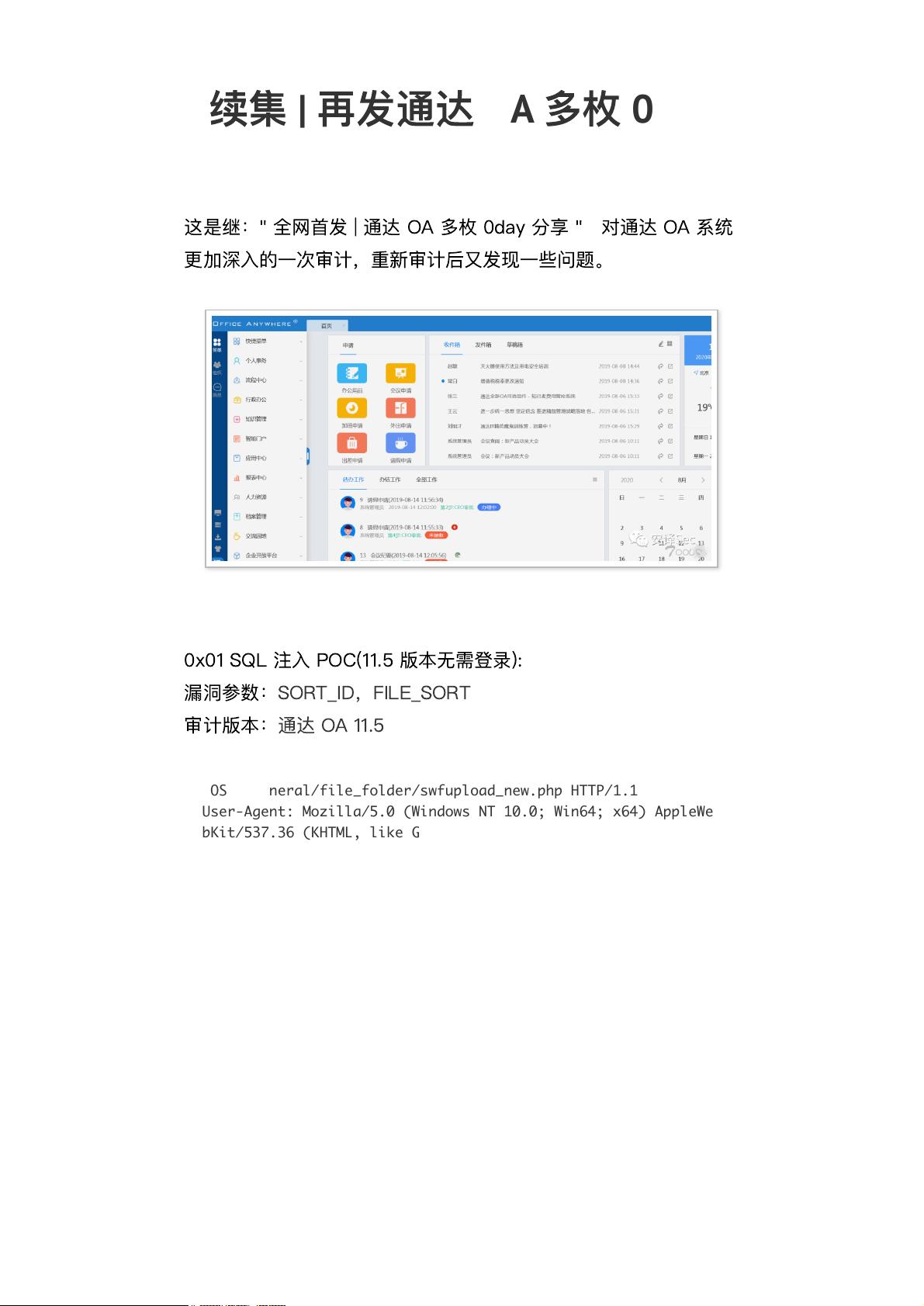

【续集 | 再发通达OA多枚0day1】这篇文章主要讲述了针对通达OA系统的一系列新的安全漏洞,特别是SQL注入问题。通达OA是广泛应用的企业办公自动化软件,而0day漏洞指的是在官方发布补丁之前就被发现的安全漏洞,这类漏洞往往具有极高的危害性。 0x01部分描述了一个无需登录的SQL注入漏洞,该漏洞存在于通达OA的11.5版本中。攻击者可以通过调整POST请求中的`SORT_ID`和`FILE_SORT`参数实现注入。具体POC(Proof of Concept,概念验证)展示了一个HTTP请求示例,其中包含了这些参数。在请求中,`SORT_ID`和`FILE_SORT`被设置为特定值,且在去除cookie后,仍然可以进行注入。这表明在11.5版本中,对于这两个参数的处理存在安全缺陷,没有进行有效的SQL查询过滤,导致了未授权访问的SQL注入。 漏洞文件`webroot\general\file_folder\swfupload_new.php`是问题的源头,此文件在处理请求时没有正确地验证或转义`SORT_ID`和`FILE_SORT`,从而允许恶意输入直接进入SQL查询,可能导致数据泄露、数据库操作甚至服务器控制。 0x02部分提到了另一个SQL注入点,但这个漏洞有一定程度的过滤。漏洞参数为`CONTENT_ID_STR`,同样在11.5版本中。然而,这次的注入尝试受到了`td_trim`函数的限制,该函数会过滤掉包括空格、制表符、换行符、回车符和垂直制表符在内的多个字符。尽管如此,攻击者可能仍能利用错误信息或者尝试使用and等逻辑操作符来探测漏洞的存在,尽管直接的注入攻击可能被阻止。 这些漏洞的出现提醒我们,即使是流行的商业软件也可能存在安全隐患。企业应定期更新和打补丁,同时对内部网络进行安全审计,确保敏感数据的安全。对于开发者来说,使用预处理语句、参数化查询或者输入验证等技术可以有效防止SQL注入。同时,了解和应用最佳安全实践,如最小权限原则和充分的用户认证机制,也是至关重要的。 通达OA的这些0day漏洞揭示了软件安全的重要性,尤其是对于关键业务系统而言,及时修复漏洞并强化安全措施是避免数据泄露和系统瘫痪的关键。对于使用通达OA的企业,应密切关注官方的安全公告,并尽快采取措施更新到安全版本,以消除潜在威胁。

- 粉丝: 38

- 资源: 329

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

信息提交成功

信息提交成功

评论0