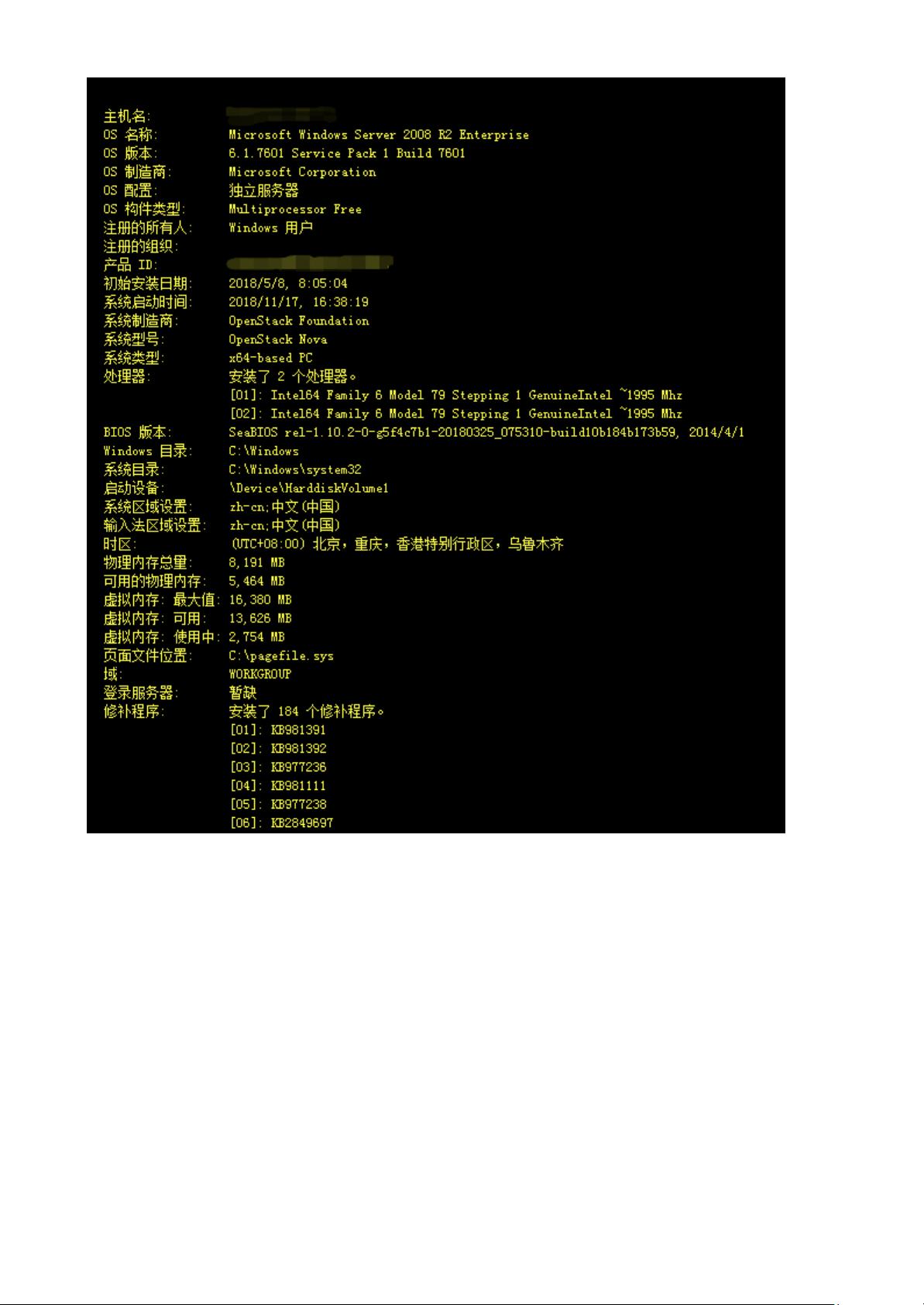

【项目回忆:体系的本质是知识点串联(第五十一课)1】 这篇文章回顾了一个具体的项目实施过程,涉及了在Windows Server 2008 R2 x64环境下,针对一个被多种安全软件(360主动、360卫士、360杀毒和WAF)保护的目标系统进行渗透测试的挑战。目标机上运行着OAWeb服务,基于.NET框架和MSSQL数据库,同时也作为内网中MySQL数据库服务器。文章着重讨论了两个关键知识点:payload的免杀技术以及非交互式MySQL提权。 1. **Payload免杀技术** - 在面对具有反病毒软件(基于特征、行为和云查杀)的目标系统时,需要创建不易被检测的payload。 - 分离免杀策略分为第三方分离免杀和自带安装分离免杀。文章中采用第三方分离免杀,通过将payload设计成shellcode形式,避免生成PE文件,以降低被特征查杀的风险。 - 使用`msfvenom`生成x64架构的Meterpreter payload,选择shellcode格式,并利用第三方工具将其加载到内存中执行,以规避行为检测。 - 通过GitHub开源项目`shellcode_launcher`实现shellcode加载器,以执行payload。 2. **非交互式MySQL提权** - 在目标机上发现MySQL数据库,但没有脚本环境直接操作,因此选择非交互式提权以减少流量探测和保持session的稳定性。 - 提权方法依赖于MySQL UDF(用户自定义函数)。首先创建一个名为`mysql.a`的表,然后将含有UDF的.dll文件的十六进制内容插入表中。 - 使用`hex()`和`unhex()`函数将DLL内容转化为可执行的SQL语句,通过`load_file()`函数读取本地文件内容。 - 通过指定数据库(如`mysql.xxxx`)来避免因未指定而导致的错误,确保命令的正确执行。 这些知识点展示了在高安全性的网络环境中进行渗透测试和系统控制的技术和策略。免杀技术对于绕过安全防护至关重要,而针对特定服务(如MySQL)的非交互式提权则是在有限条件下提升权限的有效手段。在实践中,理解并熟练掌握这些技术是网络安全专业人员必备的技能。

剩余11页未读,继续阅读

- 粉丝: 30

- 资源: 336

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

信息提交成功

信息提交成功

评论0