没有合适的资源?快使用搜索试试~ 我知道了~

OWASP 容器安全十大风险1

试读

37页

需积分: 0 0 下载量 118 浏览量

更新于2022-08-03

收藏 1.64MB PDF 举报

1.前言1.1. 简介实施容器化环境不仅改变了部署方式,而且对系统和网络级别以及硬件和网络资源的使用方式都产生了巨大影响。本文档可帮助您保护容器化环境及其安全性

OWASP 容器安全十大风险

2 / 37

1. 前言 ............................................................................................................................................................................................................................... 3

1.1. 简介................................................................................................................................................................................................................ 3

1.2. 威胁建模 ...................................................................................................................................................................................................... 5

2. Docker 安全 Top 10 ............................................................................................................................................................................................... 8

2.1. TOP1:用户映射安全 .......................................................................................................................................................................... 10

2.2. TOP2:补丁管理策略 .......................................................................................................................................................................... 13

2.3. TOP3:网络分段和防火墙 ................................................................................................................................................................ 16

2.4. TOP4:安全默认值和加固 ................................................................................................................................................................ 19

2.5. TOP5:维护上下文安全 ..................................................................................................................................................................... 22

2.6. TOP6:机密信息保护 .......................................................................................................................................................................... 24

2.7. TOP7:资源保护 .................................................................................................................................................................................... 27

2.8. TOP8:容器镜像完整性和可信发布者 ........................................................................................................................................ 29

2.9. TOP9:不可变的范式 .......................................................................................................................................................................... 33

2.10. TOP10:日志 ........................................................................................................................................................................................... 35

OWASP 容器安全十大风险

3 / 37

1. 前言

1.1. 简介

实施容器化环境不仅改变了部署方式,而且对系统和网络级别以及硬件和网络资源的使用方式都产生了巨大影

响。

本文档可帮助您保护容器化环境及其安全性。

1.1.1. 关于 DOCKER TOP 10

《OWASP Docker Top 10》项目为您提供了规划和实施基于 Docker 安全容器环境的 10 个关键要点。这 10 个

关键要点按相关性进行排序。需要注意的是:它们代表的不是《OWASP Top 10》文档中的应用软件安全风险,而是

容器环境下的安全控制。这些控件范围从基线安全到更高级的安全控制项,具体取决于您的安全要求。

读者可以把本文作为:

设计阶段的参考指南,作为一份容器环境的系统规范。

用于容器环境的审计使用。

作为采购合同中的指定技术要求。

1.1.2. 应用安全

人们通常会误解在使用 Docker 时对安全产生的正面或负面影响。

与其他任何容器化技术一样,Docker 不能解决应用程序的安全问题。它无法进行输入验证以及防止 SQL 注入。

对于应用程序安全风险,OWASP 提供了许多其他有用的文档,例如:《OWASP Top 10》、《OWASP ProActive

Controls》、《OWASP Application Security Verification standard》等。

容器安全关乎系统安全、网络安全以及架构设计安全。这表明在使用容器技术之前,您最好以安全的方式规划

环境。如果您未进行安全规划,仅在生产环境中推出容器,后续在进行安全优化则比较困难,或者需要花费大量成

本来改变安全问题。

1.1.3. 范式转变:新载体

从传统的角度来看,尤其是在系统层和网络层,容器在很大程度上改变了您的信息技术环境,这些变化增加了

新的潜在攻击面。因此您须格外小心,以免出现网络安全和系统安全问题。

除这些技术领域外,还有两个非技术要点:

OWASP 容器安全十大风险

4 / 37

虽然 Docker 技术已有多年历史,但它仍是一项相对较新的技术。如果减去 Docker 技术成熟和应用的时

间,它的历时甚至更短。每项新技术都需要时间,直到该技术及其最佳实践的知识成为常识。

尽管容器解决方案可能为开发人员带来好处,但从安全角度来看,该技术并不简单。不简单的技术,就

使安全性变得更加困难,这又称为 KISS 原则——保持简单和便捷。

本文档为您提供了使用 Docker 技术时,在系统层和网络层中常见的安全缺陷,以及如何预防这些安全缺陷的

方案。

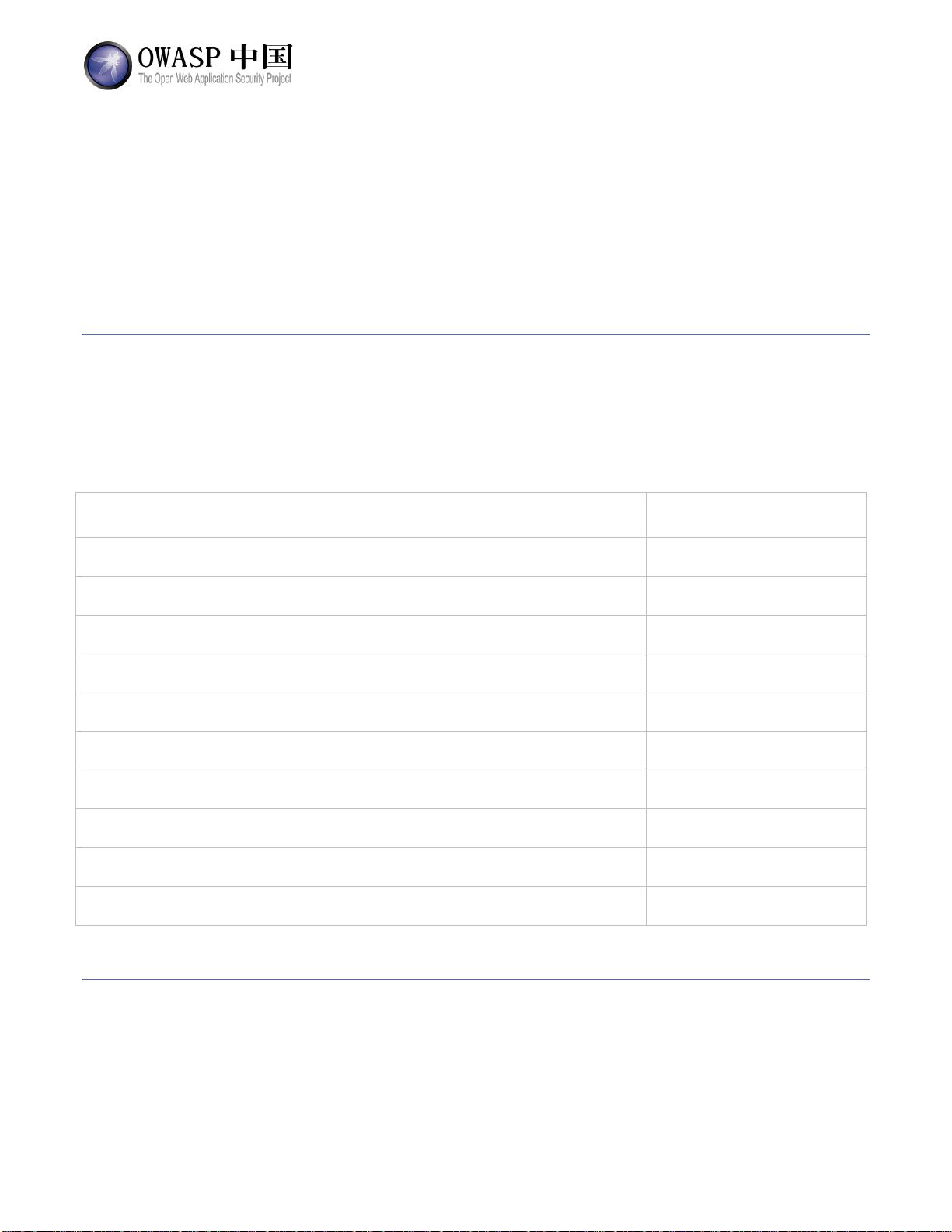

1.1.4. 文档结构

(1) 本文档首先分析了 Docker 技术所造成的安全威胁,作为后续 Docker 安全 Top 10 的基础。

(2) Docker Top 10 项目的原英文文档存在一定的内容缺失。为确保本文的完整性和 Top 10 内容的连续性,中

文团队基于原英文版内容对原有缺失的部分做了原创性的补充。具体如下:

Docker Top 10

说明

D01 – 用户映射安全/Secure User Mapping

OWASP 中文团队翻译

D02 – 补丁管理策略/Patch Management Strategy

OWASP 中文团队翻译

D03 – 网络分段和防火墙/Network Segmentation and Firewalling

OWASP 中文团队翻译

D04 – 安全默认值和加固/Secure Defaults and Hardening

OWASP 中文团队翻译

D05 – 维护上下文安全/Maintain Security Contexts

OWASP 中文团队翻译

D06 – 机密数据保护/Protect Secrets

OWASP 中文团队原创

D07 – 资源保护/Resource Protection

OWASP 中文团队翻译

D08 – 容器镜像完整性和可信发布者/Container Image Integrity and Origin

OWASP 中文团队原创

D09 – 不可变的范式/Follow Immutable Paradigm

OWASP 中文团队原创

D10 – 日志/Logging

OWASP 中文团队原创

1.1.5. 中文版说明

(1)本文为《OWASP Docker Top 10》的中文版。该版本尽量提供英文版本中的图片,并与原版本保持相同的风格。

存在的差异,敬请谅解。

OWASP 容器安全十大风险

5 / 37

(2)为方便读者阅读和理解本文档中的内容,本文对原英文版中的部分章节进行了补充和调整。

(3)由于中文版团队水平有限,存在的翻译和编制错误敬请指正。

(4)如果您有关于本项目的任何意见或建议,可以通过以下方式联系我们:

邮箱:project@owasp.org.cn

微信公众号:

1.1.6. 项目领导者

Dirk Wetter

1.1.7. 中文团队

组长:黄圣超

成员:谈超

审查:王颉

汇编:赵学文

1.2. 威胁建模

保护信息技术环境的经典办法是从攻击者的角度观察并列举攻击向量。这是本章将要涵盖的内容。

这些攻击向量将帮助你确定需要保护的信息。有了这些攻击向量,就可以将安全防御措施放在适当的位置,以

提供基线保护,甚至更多。详细信息请查阅后续章节中的十项安全防御。

下图列举了 Docker 安全威胁概述:

剩余36页未读,继续阅读

资源推荐

资源评论

2021-02-04 上传

178 浏览量

2019-06-10 上传

2021-11-08 上传

2022-02-06 上传

156 浏览量

2019-03-17 上传

127 浏览量

2023-07-10 上传

2022-02-06 上传

2021-12-20 上传

2009-05-16 上传

176 浏览量

2009-09-19 上传

2023-08-03 上传

2021-05-01 上传

143 浏览量

130 浏览量

2019-08-10 上传

2021-03-16 上传

资源评论

林书尼

- 粉丝: 28

- 资源: 315

上传资源 快速赚钱

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

- java毕设项目之毕业生学历证明系统+vue(完整前后端+说明文档+mysql+lw).zip

- 高校学术交流平台_g75441il_233-QQ.zip

- 个性化智能学习系统(编号:22575176).zip

- 共享经济背景下校园闲置物品交易平台(编号:33061160).zip

- java毕设项目之个性化旅游攻略定制系统设计与实现+jsp(完整前后端+说明文档+mysql+lw).zip

- 基于MATLAB的导航科学计算库

- 基于JavaScript的在线考试系统(编号:65965158)(1).zip

- 湖南交通工程学院学生就业信息系统_u26ajz8t_205-wx.zip

- 基于Java WEB旅游门票信息系统设计与实现_70rn7486_206-wx.zip

- 基于javaweb宿舍管理系统(编号:18018175).zip

- 基于JavaWeb的教务管理系统(编号:75778125).zip

- Python结合Pygame库实现圣诞主题动画和音乐效果的代码示例

- 基于JavaWeb的毕业季旅游一站式定制服务平台_88z1j4jp_208-wx-(1).zip

- RGMII delay问题

- java毕设项目之基于JSP的网络游戏交易系统的设计与实现+jsp(完整前后端+说明文档+mysql+lw).zip

- 国际象棋检测2-YOLO(v5至v9)、COCO、CreateML、Darknet、Paligemma、TFRecord数据集合集.rar

安全验证

文档复制为VIP权益,开通VIP直接复制

信息提交成功

信息提交成功