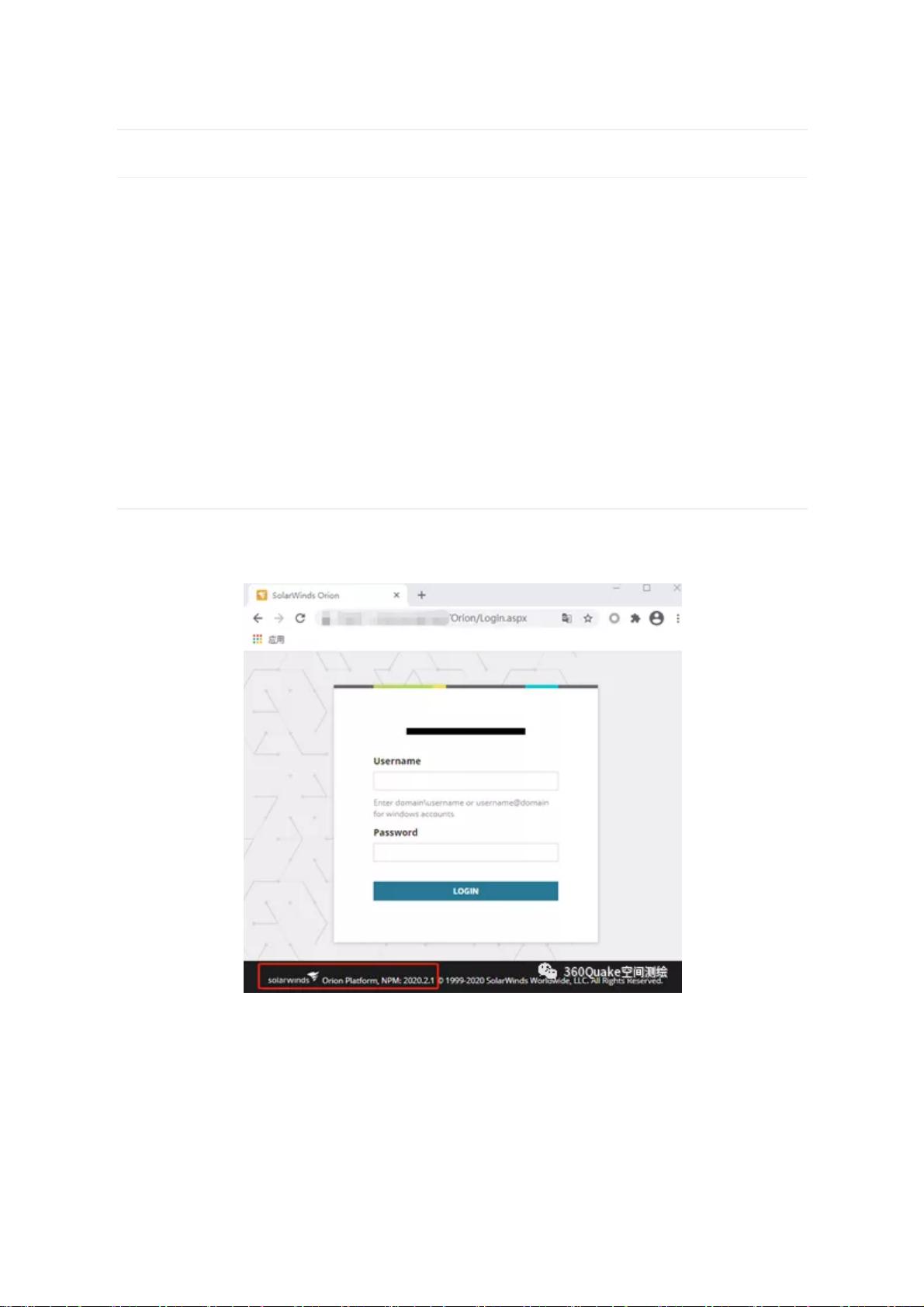

SolarWinds失陷服务器测绘分析报告 本报告对SolarWinds失陷服务器进行了深入的测绘分析,揭露了SolarWinds供应链攻击事件中攻击者植入的WebShell后门程序。报告涵盖了SolarWinds服务器的背景、WebShell后门分析、SolarWinds服务器存活情况和WebShell抽样排查等方面。 一、SolarWinds失陷服务器背景 2020年12月13日,SolarWinds公司的Orion平台软件被爆出存在供应链后门,使用该公司产品的数百家美国核心组织机构被国家级APT组织入侵。攻击者似乎已无法通过C&C控制失陷的SolarWinds服务器,但攻击者还在SolarWinds服务器中植入了另外的WebShell后门程序。 二、WebShell后门分析 攻击者在SolarWinds服务器的Web控制台植入了WebShell后门组件,该组件的原厂功能是根据网络请求数据给管理平台网页返回显示logo图片,而在后门组件中对原功能增加了一段后门代码。该处新增的后门代码为原文件新增了codes、clazz、method、args这四个额外的HTTP请求参数。攻击者通过HTTP请求传入的任意自定义代码,最终会被后门代码动态编译执行。 三、SolarWinds服务器存活情况 根据Quake搜索语法:app:"Solarwinds-orion",我们发现SolarwindsOrion的一年内资产数据为3146条,独立IP数量为1414个。国家分布和国内各个省份分布如图所示。利用Quake搜索:app:"Solarwinds-orion"AND response:"2019.4"发现受影响的2019.4版本的有485个,利用Quake搜索:app:"Solarwinds-orion"AND response:"2020.2.1"发现受影响的2020.2.1版本有218个。 四、SolarWinds服务器环境分布 在对Solarwinds orion平台进行探测的同时,我们统计了搭建Solarwinds orion平台的windows server版本。根据探测的结果,可以发现Solarwinds服务器环境占据前五的主要是:WindowsServer 2016,WindowsServer 2012,WindowsServer 2008,WindowsServer 2003。 五、WebShell抽样排查 结合Webshell的分析特征,我们发现请求Orion/LogoImageHandler.ashx响应文件类型会被强制设置”text/plain”。我们针对该特征对全球的Solarwinds orion平台进行抽样分析,发现了多台疑似被植入WebShell后门的服务器。 六、总结 本次探测结果可知,全网视野下存在安全隐患的Solarwinds服务器数量仍是以美国地区为最多,而国内也存在少部分隐患资产。目前,SolarWinds供应链后门的C&C已被安全厂商和域名服务商接管锁定,但攻击者除开使用C&C控制失陷服务器外,很可能再通过其他预置的后门,利用外网失陷Solarwinds服务器再次入侵目标,请相关的组织机构提高警惕。

- 粉丝: 888

- 资源: 325

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

- C#ASP.NET手机端H5会议室预约系统源码 手机版会议室预约源码数据库 SQL2008源码类型 WebForm

- 技术资料分享ATK-HC05-V11用户手册-V1.00很好的技术资料.zip

- 技术资料分享ATK-HC05-V11-SCH很好的技术资料.zip

- C语言《基于51单片机的智能循迹小车,包含黑线循迹、超声波避障、红外线遥控3大功能》+项目源码+文档说明+智能小车总结报告

- 网页开发课程大作业-以手机为主体的信息查询平台.zip,类似手机信息平台有各种手机信息,含登录,导航栏,轮播图,动态特效,搜索栏

- (源码)基于ParticleTracker框架的传感器浮标系统.zip

- 基于STM32CUBEMX驱动TOF模块VL53l0x(1)-单模块距离获取的最佳实践

- 020-基于springboot+vue的电影院购票系统(源码+数据库脚本+文档说明+LW)

- (源码)基于SpringBoot和Vue的批发零售管理系统.zip

- (源码)基于Arduino平台的NanoLambdaNSP32光谱传感器管理系统.zip

信息提交成功

信息提交成功

评论0