二进制漏洞挖掘-栈溢出-开启RELRO1

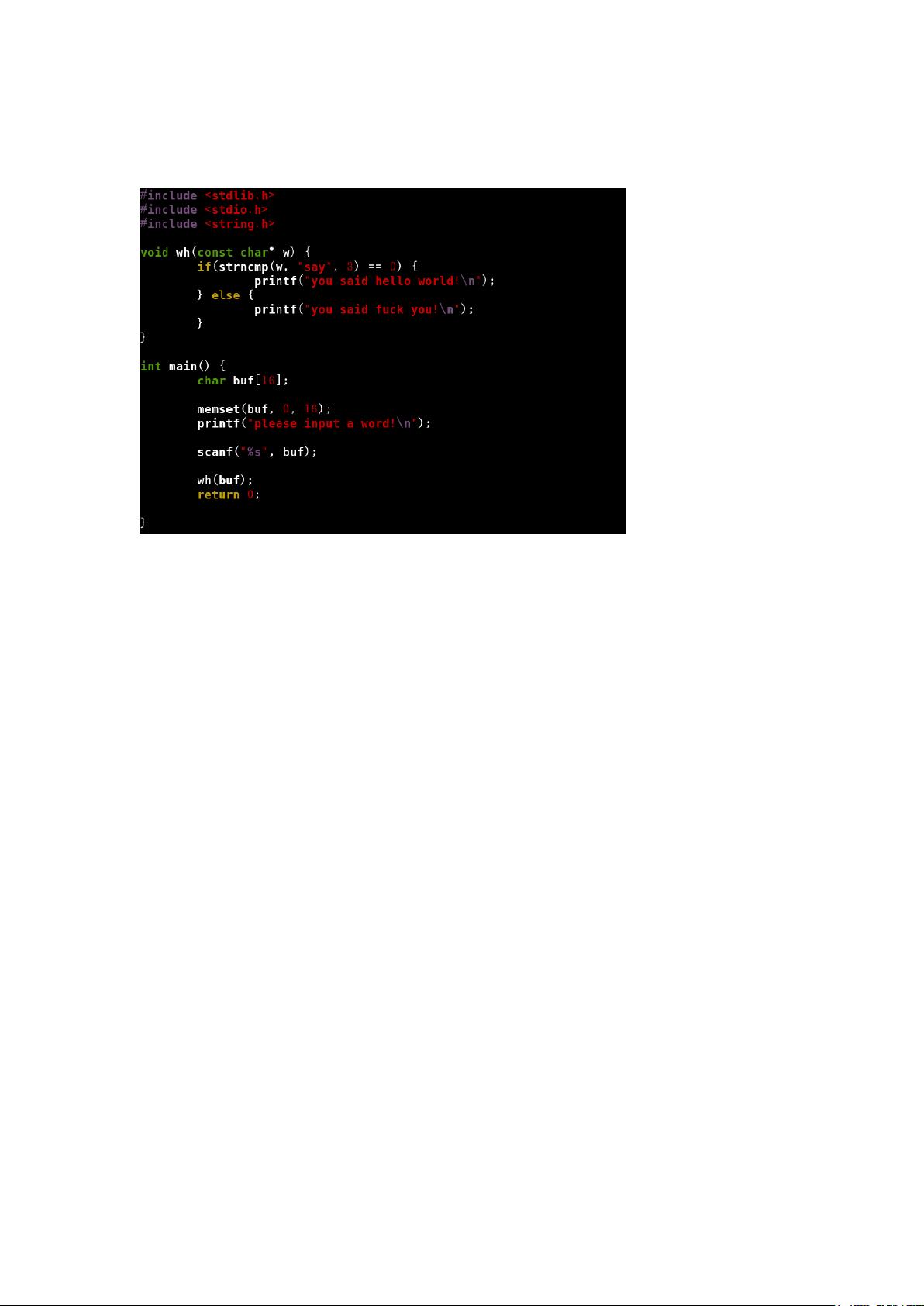

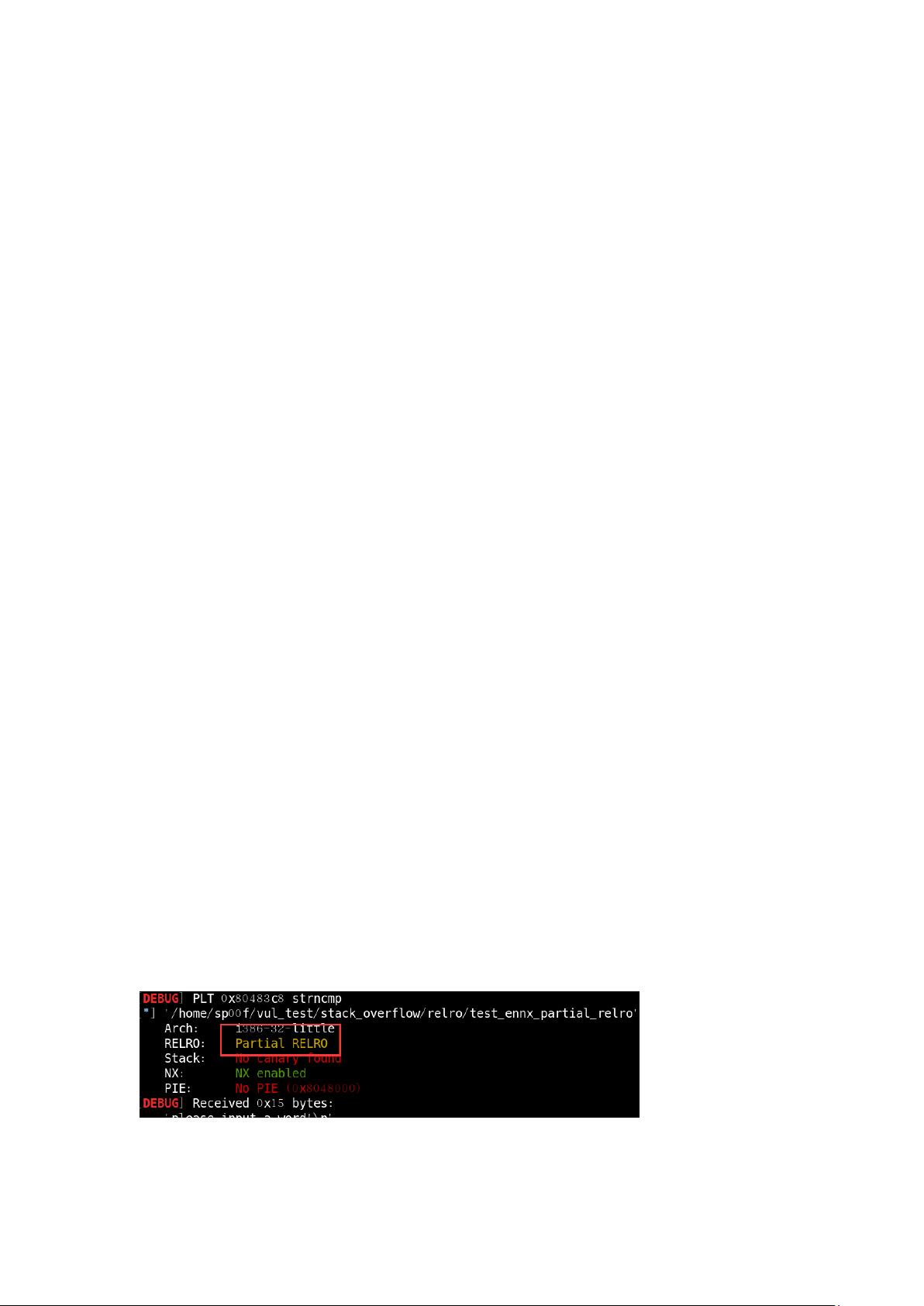

二进制漏洞挖掘是安全领域中的重要议题,特别是在Linux环境下,因为系统往往依赖于大量可执行文件和动态链接库。栈溢出是其中最常见的漏洞类型之一,它发生在程序的栈空间上,当程序向栈分配的缓冲区写入的数据超过其实际大小时发生。这种情况可能导致数据的破坏,更严重的是,可以被攻击者利用来篡改程序执行流程。 栈溢出漏洞的原理在于,当函数调用结束,控制权返回到返回地址时,如果返回地址已被溢出的数据覆盖,程序就会跳转到攻击者指定的内存位置继续执行。这种攻击通常涉及覆盖全局 offset 表(GOT)。GOT 是动态链接器用来存储函数指针的表,如果攻击者能够修改 GOT 中的条目,就可以在程序中注入任意代码,从而执行任意命令。 在Linux系统中,有一种技术叫做 RELRO(Read-Only Relocation),用于增强二进制文件的安全性,防止GOT被恶意覆盖。RELRO 技术分为两种类型:部分 RELRO 和完全 RELRO。 部分 RELRO 是默认的编译选项,它会在动态加载器完成重定位后将某些段(如 .init_array、.fini_array、.jcr、.dynamic 和 .got)标记为只读。然而,.got.plt 段仍然是可写的,这意味着攻击者仍然可以尝试覆盖 GOT 条目。 完全 RELRO 进一步增强了安全性,它不仅包括部分 RELRO 的所有特性,而且禁用了延迟绑定(lazy binding),即在程序启动时就解析并绑定所有动态符号,使得整个 GOT 或 .got.plt 段变为只读。这样,即使攻击者试图覆盖 GOT,也无法改变已经解析好的函数地址。 开启 RELRO 的编译选项可以通过 `-z` 标志来设定。例如: - `-z norelro` 关闭 RELRO。 - `-z relro` 部分开启 RELRO。 - `-z relro -z now` 完全开启 RELRO。 通过使用这些选项,开发者可以在编译时增加二进制文件的安全性,防止栈溢出漏洞被利用来执行恶意代码。 在进行二进制漏洞挖掘时,了解如何开启和利用 RELRO 是至关重要的。它可以帮助防御者提高系统的安全性,同时对攻击者来说,面对启用 RELRO 的目标,实施栈溢出攻击的难度会显著增加。因此,理解这些概念对于编写安全的代码和检测潜在漏洞至关重要。在进行安全测试时,应考虑使用不同级别的 RELRO,并结合其他安全措施,如地址空间布局随机化(ASLR)和非执行堆栈(NX bit),以构建更强大的防御体系。

剩余17页未读,继续阅读

- 粉丝: 934

- 资源: 320

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

信息提交成功

信息提交成功