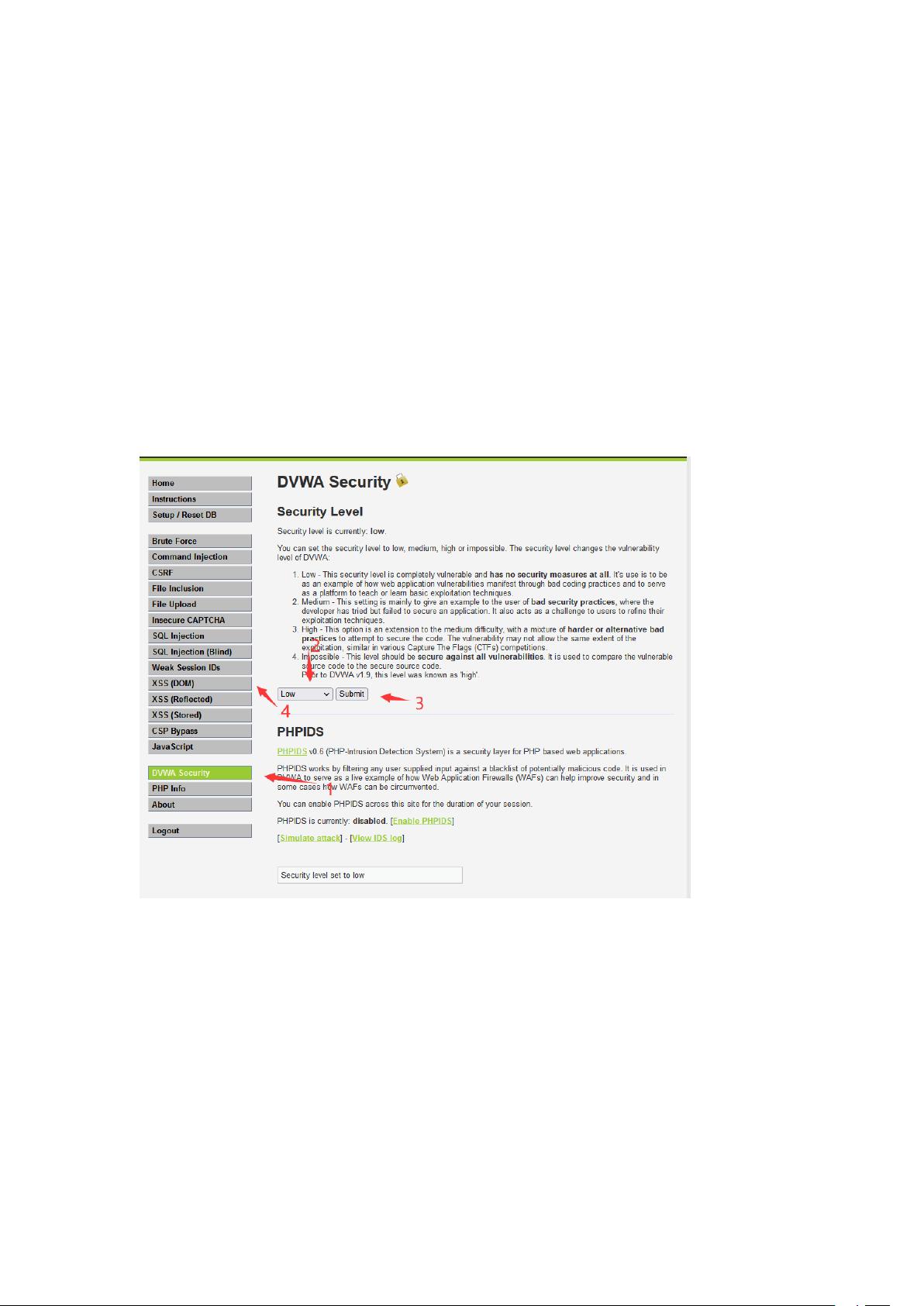

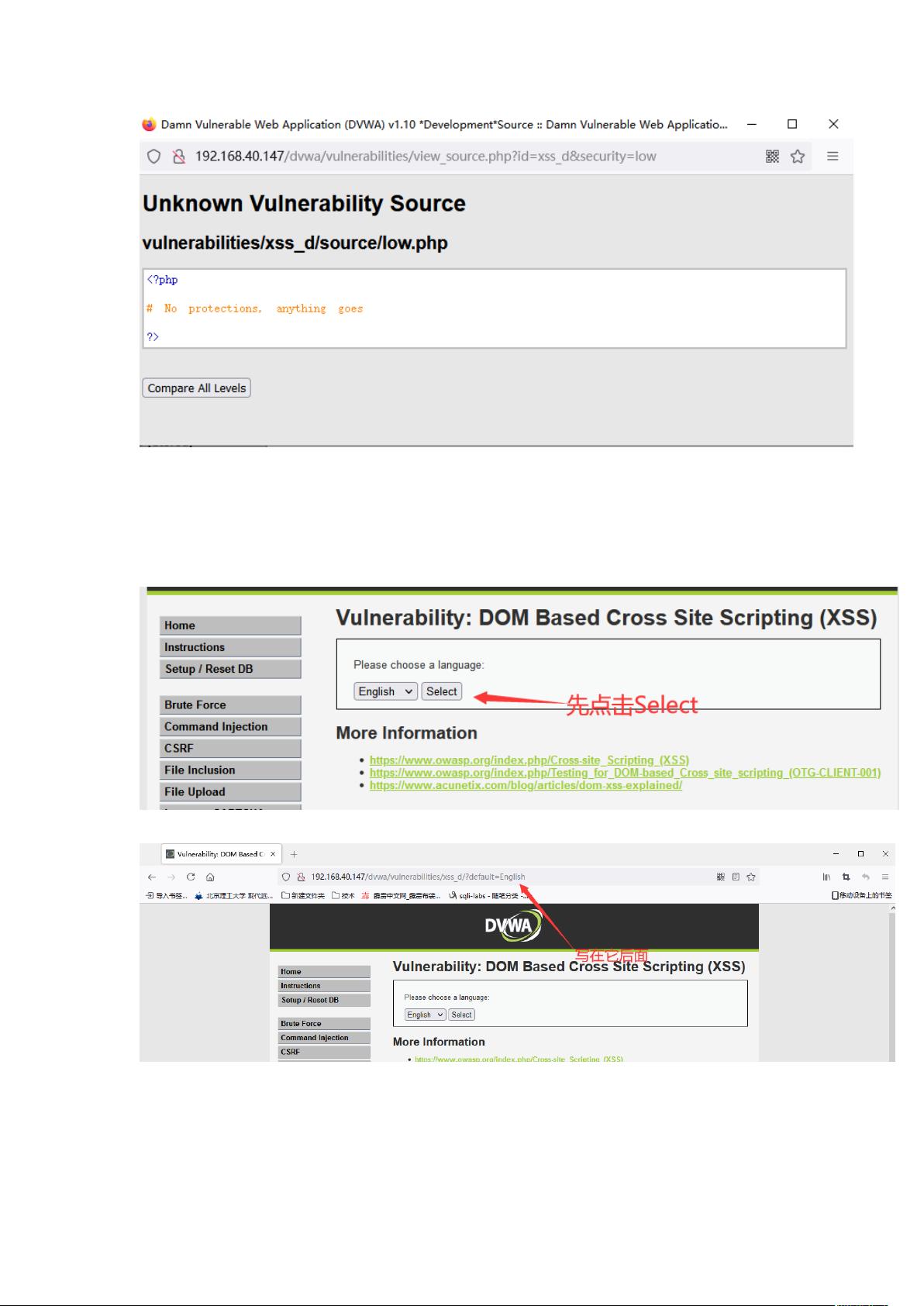

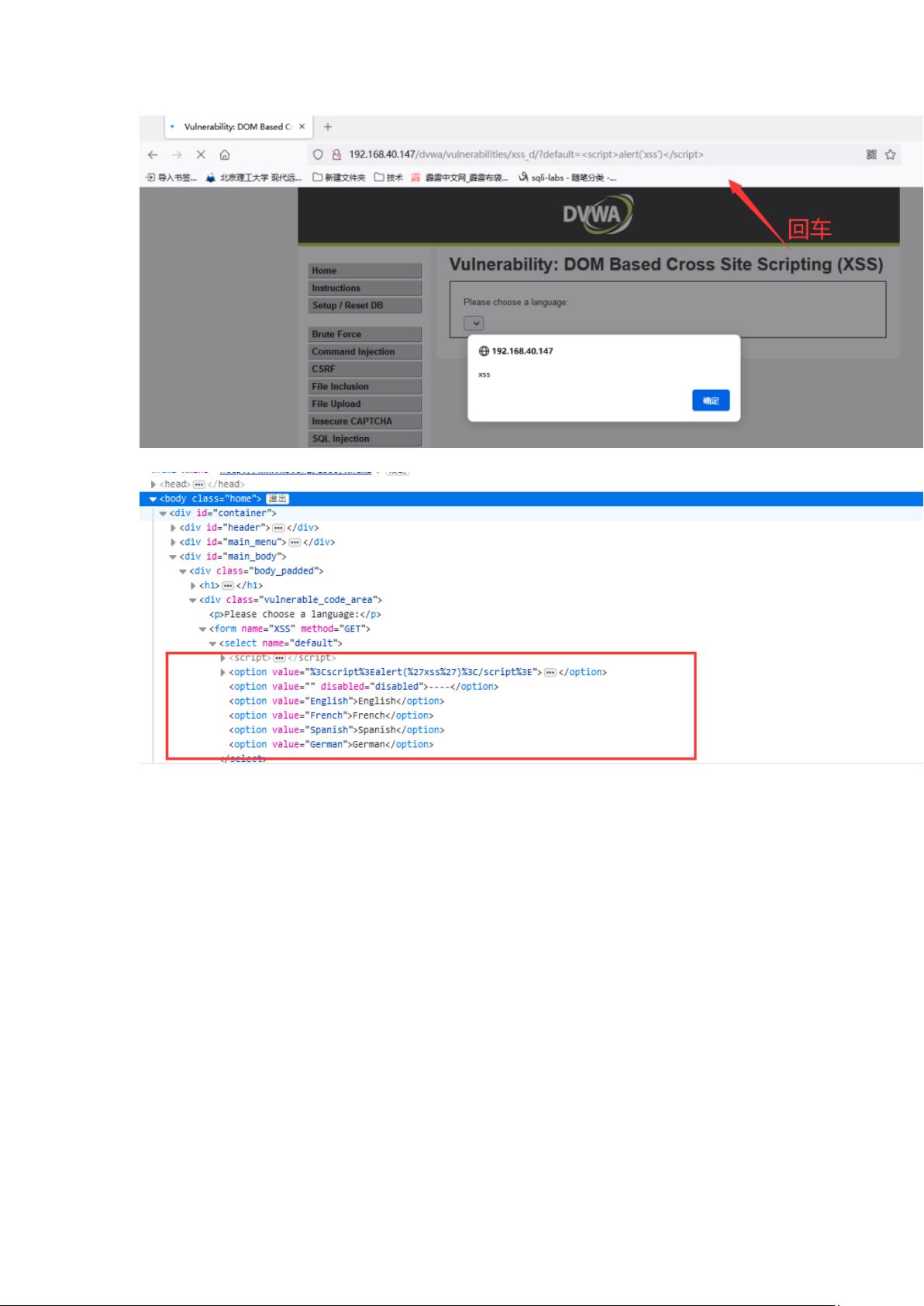

DOM型XSS DOM型XSS(Document Object Model-based Cross-Site Scripting)是指攻击者通过inject恶意脚本到网页中,从而影响用户的隐私和安全的一种攻击方式。下面是对DOM型XSS的详细解释和分析: 什么是DOM型XSS? DOM型XSS是指攻击者通过inject恶意脚本到网页的Document Object Model(文档对象模型)中,从而控制用户的浏览器行为。这种攻击方式不同于传统的存储型XSS和反射型XSS,它不需要服务器端的参与,攻击者可以直接在客户端inject恶意脚本。 DOM型XSS的攻击方式 攻击者可以通过多种方式inject恶意脚本到网页中,例如: 1. 通过javascript脚本inject恶意代码,例如使用`script`标签或`javascript`事件处理程序。 2. 通过HTML标签inject恶意代码,例如使用`img`标签或`svg`标签。 3. 通过CSSInject恶意代码,例如使用`style`标签或`css`文件。 DOM型XSS的危害 DOM型XSS的危害主要体现在以下几个方面: 1. 窃取用户的 Cookie 值,例如攻击者可以inject恶意脚本来盗取用户的 Cookie 值。 2. 控制用户的浏览器行为,例如攻击者可以inject恶意脚本来控制用户的浏览器跳转到恶意网站。 3. 盗取用户的敏感信息,例如攻击者可以inject恶意脚本来盗取用户的用户名、密码等敏感信息。 防御DOM型XSS的方法 防御DOM型XSS的方法主要有以下几种: 1. 输入验证,例如对用户输入的数据进行严格的验证,以防止恶意脚本的inject。 2. 输出编码,例如对输出的HTML代码进行编码,以防止恶意脚本的执行。 3. 使用Content Security Policy(CSP),例如使用CSP来定义哪些来源的脚本可以执行。 4. 使用JavaScript库,例如使用JavaScript库来防御DOM型XSS攻击。 示例代码分析 以下是DOM型XSS的示例代码: * 初级代码:<script>alert('xss')</script>,该代码将弹出一个警告框,其中包含"xss"字符串。 * 中级代码:<img src='' onerror=alert('xss')>,该代码将在图片加载失败时弹出一个警告框,其中包含"xss"字符串。 * 高级代码:<svg/onload=alert(document.cookie)>,该代码将在 SVG 元素加载完成时弹出一个警告框,其中包含当前用户的 Cookie 值。 DOM型XSS是一种常见的Web攻击方式,需要开发者和安全人员警惕和防御。

剩余14页未读,继续阅读

- 粉丝: 32

- 资源: 300

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

信息提交成功

信息提交成功

评论0