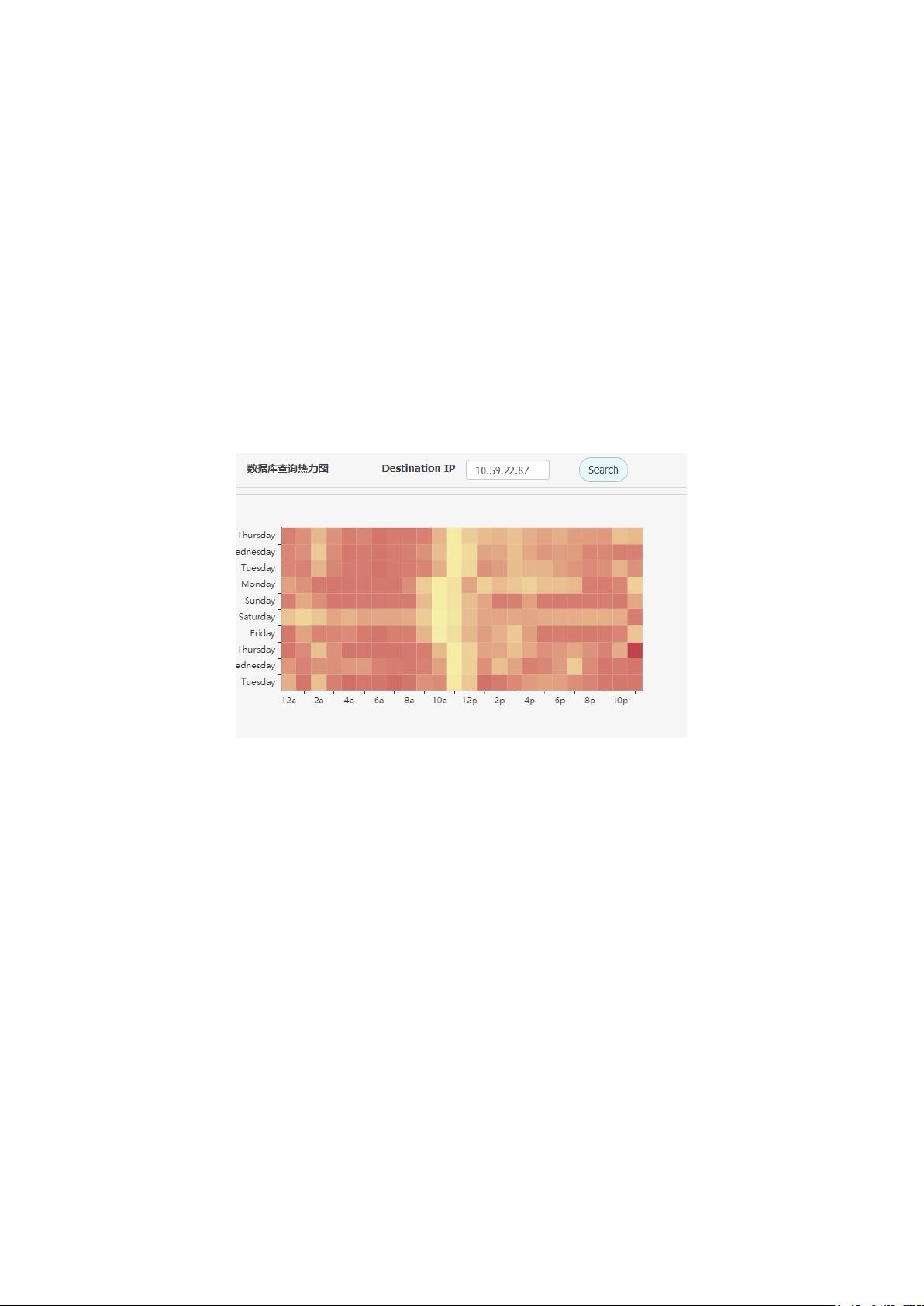

【复赛-答卷1】是2019年CCF大数据与计算智能大赛的企业网络资产及安全事件分析与可视化赛题的参赛作品。参赛团队名为“飞向月球”,成员来自西安交通大学和西安电子科技大学,他们使用了Echarts、Jupyter Notebook、MySQL、Pycharm和Flask等工具,耗时10人天完成了项目。 该团队主要通过以下几个方面对网络安全日志数据进行了深入分析,以识别异常通信模式: 1. **周期行为异常模式**:团队注意到数据库操作(如SET和SELECT与AUTOCOMMIT)存在周期性规律,但晚上23点的数据库访问量显著增加,这可能是异常行为。他们通过热力图展示了这一现象,并进一步探究了这种突变访问的潜在问题。 2. **HTTP访问注入异常**:通过对flow表的分析,团队发现URI中存在大量不明字符和POST参数混杂的情况。他们提取了method、uri、host、useragent等特征,利用Isolation Forest等异常检测算法,识别出可能的注入访问异常。 3. **访问量突变**:通过对tcpflow表的分析,团队选取了TOP5的通信协议,发现http和redis在特定时间(13时)的下行流量有异常突增,这可能是异常通信的标志。 4. **登陆异常**:通过对login表的挖掘,团队发现除了成功的登录日志外,还存在失败和异常授权的登录尝试,这些信息揭示了可能的登录异常行为。 5. **流量访问异常**:鉴于数据泄露的情况,团队关注了tcpflow协议的流量变化。在2019年6月13日晚上10点,上行和下行流量的显著波动被视为异常流量访问,可能是数据泄露的证据。 6. **通信协议异常**:通过对特定端口和协议的筛选,团队绘制了桑基图,显示了前100个通信协议的分布,这有助于识别非典型的协议使用模式。 以上分析方法涉及到了数据挖掘、可视化技术和异常检测算法,旨在通过多维度的数据分析,及时发现并预警企业网络中的潜在安全风险,以提升网络安全防护能力。

剩余9页未读,继续阅读

- 粉丝: 17

- 资源: 287

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

信息提交成功

信息提交成功

评论0